華為ACL控制協議實現流量控制

阿新 • • 發佈:2018-06-27

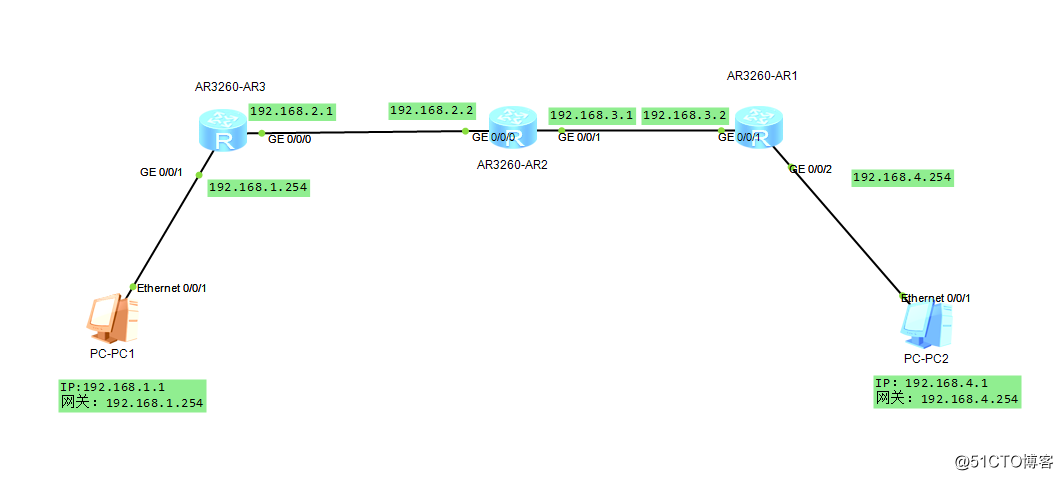

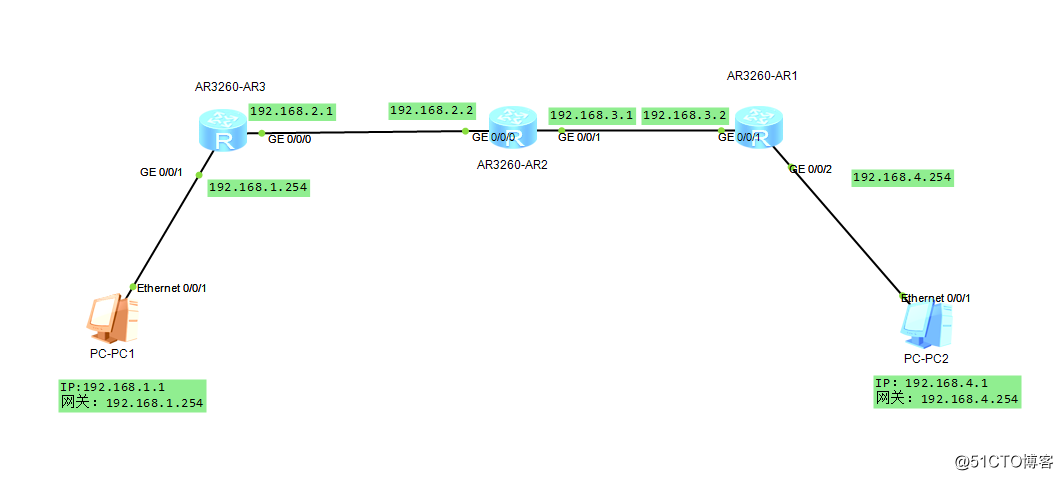

流量控制 ping 界面 ima lte bound des 利用 登錄密碼 一、網絡拓撲:

二、實驗內容:實現ACL控制流量的相關操作

三、實驗步驟:

1、新建拓撲,添加三臺路由器,兩臺PC機,並連線。

配置ACL命令如下:

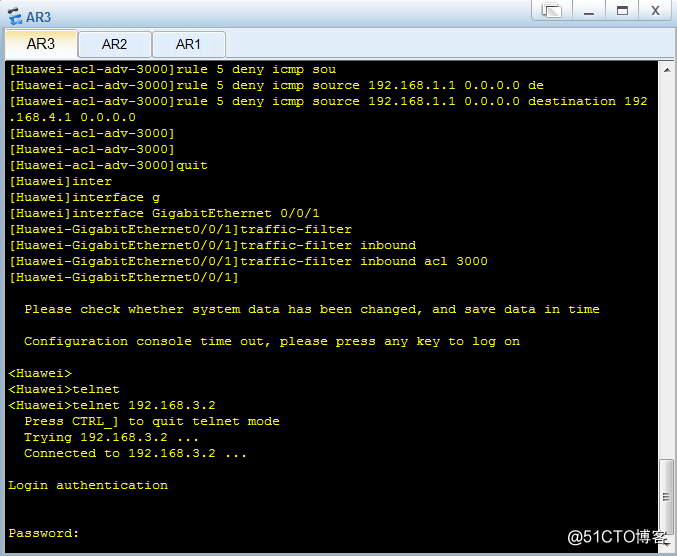

[Huawei]acl 3000 //創建高級ACL條目 acl 3000

[Huawei-acl-adv-3000]rule 5 deny icmp source 192.168.1.1 0.0.0.0 destination 192

.168.4.1 0.0.0.0 //配置ACL 3000的規則,拒絕192.168.1.1訪問192.168.4.1

[Huawei-acl-adv-3000]quit //退回系統視圖

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl 3000 //進入端口GigabitEthernet0/0/1調用acl 3000

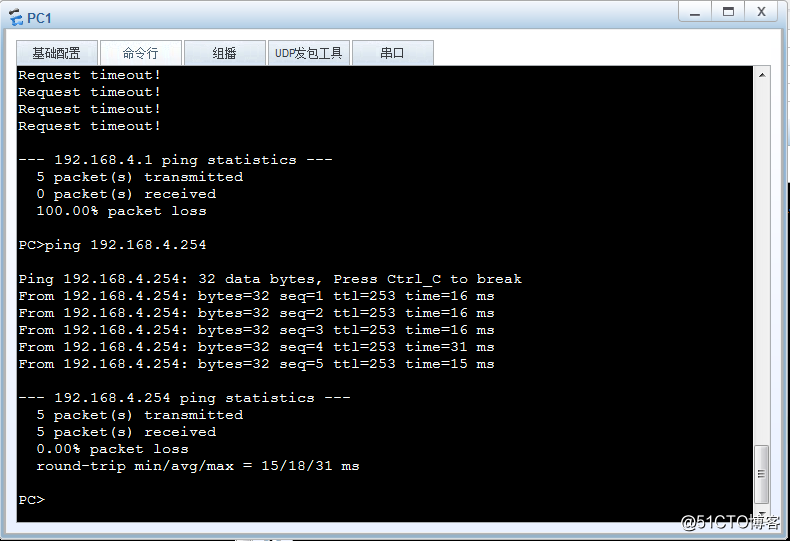

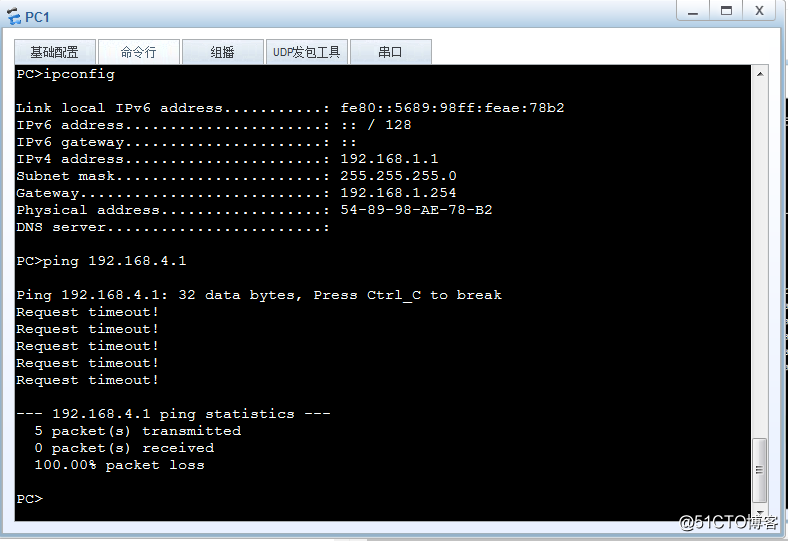

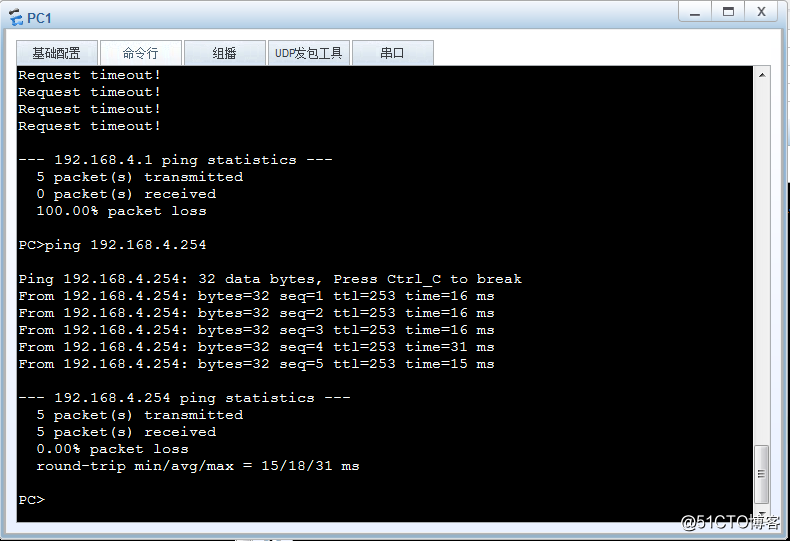

再次驗證主機PC1ping主機PC2,以及主機PC1ping PC2的網關

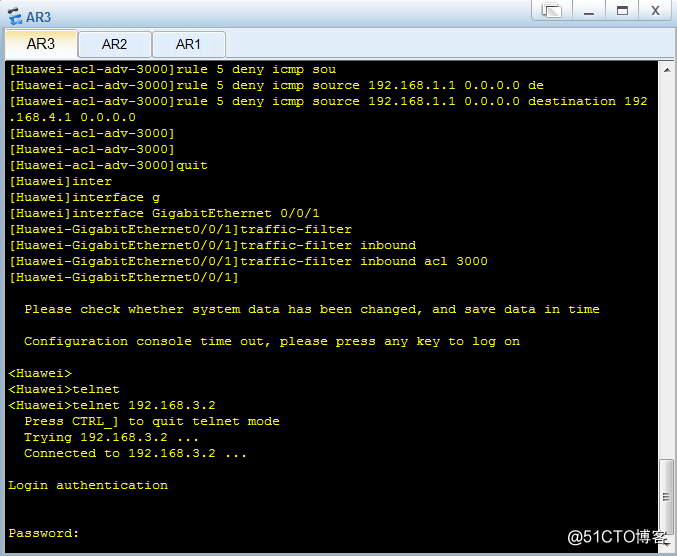

4、配置ACL規則,使AR3不能遠程訪問AR1和AR2,先在AR2和AR1上開啟遠程登錄以及設置密碼,驗證AR3能否遠程訪問AR1和AR2

AR1命令如下:

[Huawei]user-interface vty 0 4 //進入遠程登錄配置界面

[Huawei-ui-vty0-4]authentication-mode password //配置驗證模式為密碼驗證

Please configure the login password (maximum length 16):123 //設置遠程登錄密碼為123

AR3遠程訪問命令:<Huawei>telnet 192.168.3.2

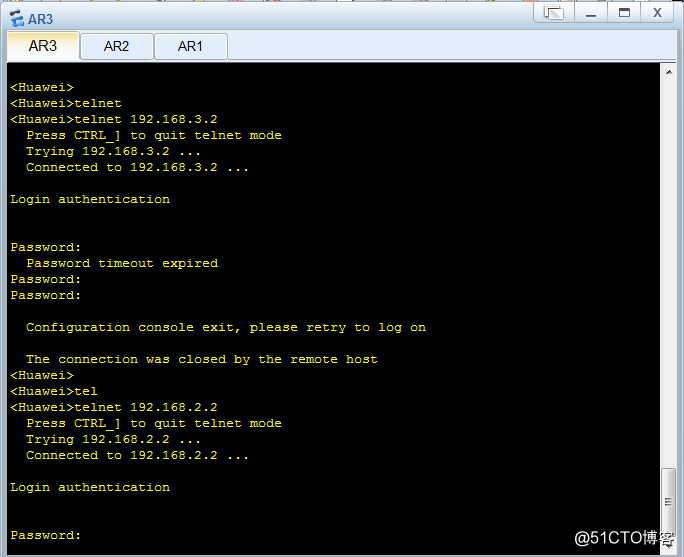

根據上如可知AR3可以遠程登錄到AR1和AR2,下面配置ACL規則,不允許AR3遠程登錄AR1和AR2。因為telent 訪問時的源端口是隨機的,而目標端口是固定的,所以要使AR3不能遠程訪問AR1和AR2,只能限制目標端口號tcp 23.另外每個路由器都有兩個端口,所以需要限制目標IP為AR1和AR2上的接口IP,源IP為AR3上的兩個接口IP。配置命令如下:

[Huawei-acl-adv-3333]rule 5 deny tcp source 192.168.1.254 0.0.0.0 destination 19

2.168.2.2 0.0.0.0 destination-port eq 23 //拒絕192.168.1.254訪問192.168.2.2的TCP23號端口

[Huawei-acl-adv-3333]rule 10 deny tcp source 192.168.2.1 0.0.0.0 destination 192

.168.2.2 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 15 deny tcp source 192.168.1.254 0.0.0.0 destination 1

92.168.3.2 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 20 deny tcp source 192.168.2.1 0.0.0.0 destination 192

.168.3.2 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 25 deny tcp source 192.168.2.1 0.0.0.0 destination 192

.168.3.1 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 30 deny tcp source 192.168.1.254 0.0.0.0 destination 1

92.168.3.1 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 35 deny tcp source 192.168.1.254 0.0.0.0 destination 1

92.168.4.254 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 40 deny tcp source 192.168.2.1 0.0.0.0 destination 192

.168.4.254 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]quit //退回系統視圖

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 3333 //調用acl 3000

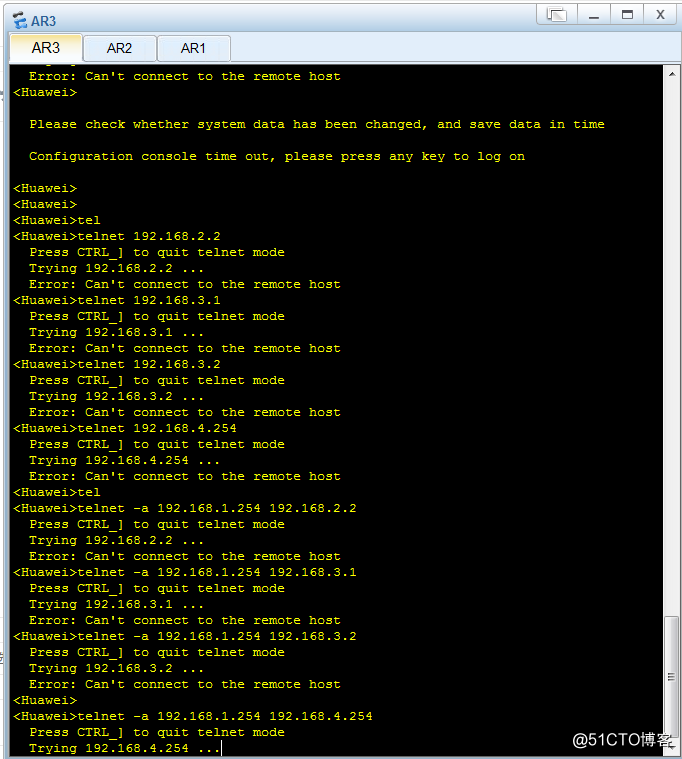

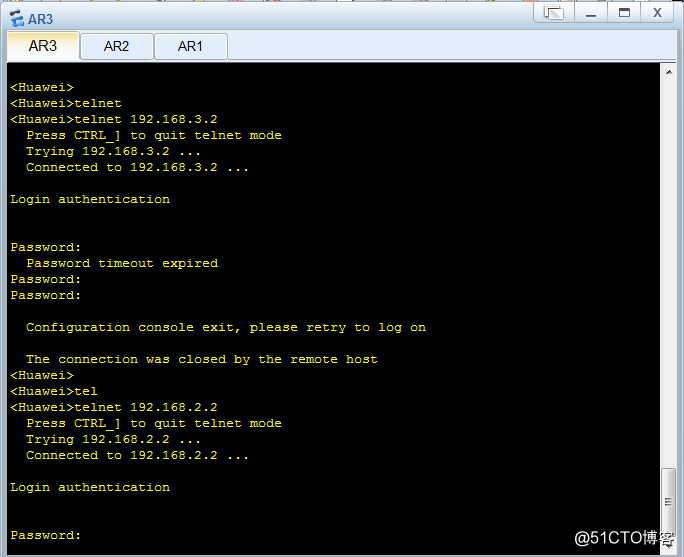

驗證AR3通過192.168.2.1和192.168.1.254分別遠程登錄AR2和AR1的,結果如下:

二、實驗內容:實現ACL控制流量的相關操作

三、實驗步驟:

1、新建拓撲,添加三臺路由器,兩臺PC機,並連線。

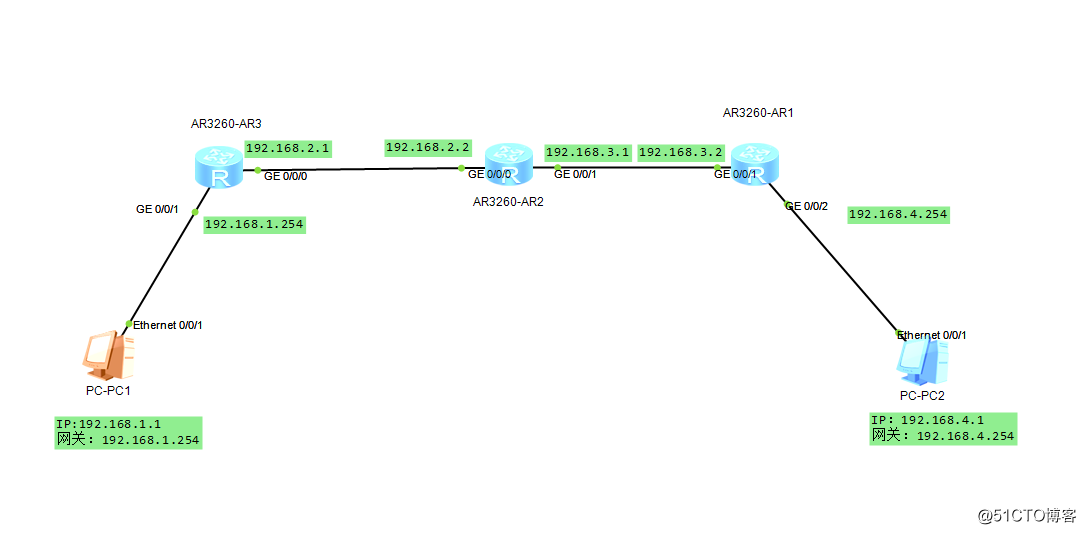

2、按照下圖配置相關節點的IP地址,利用RIP協議配置路由器之間的動態路由

RIP配置命令如下:

[Huawei]rip 10

[Huawei-rip-10]version 2 //啟用RIPV2

[Huawei-rip-10]network 192.168.1.0 //宣告網絡進入RIP協議

[Huawei-rip-10]network 192.168.2.0 //宣告網絡進入RIP協議

每個路由器的network都I寫本路由接口的IP網段

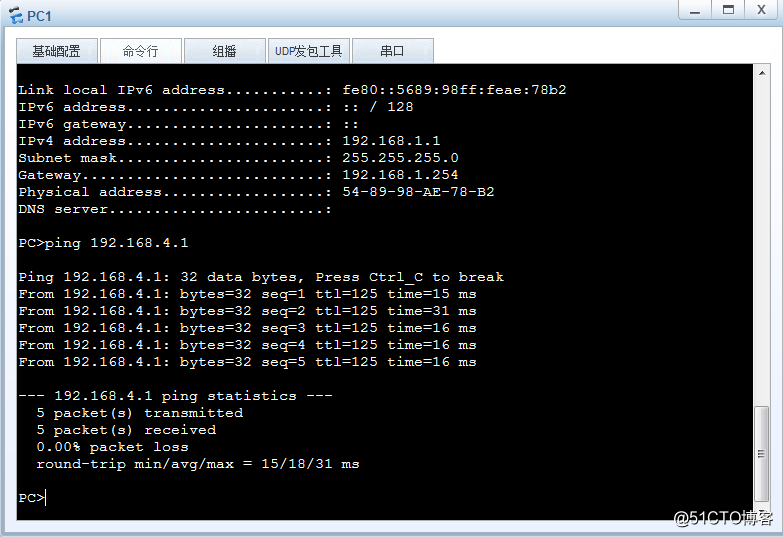

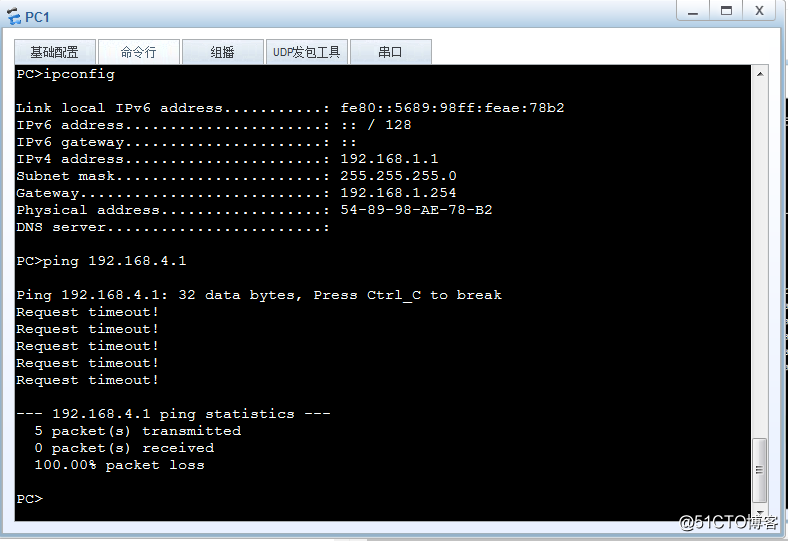

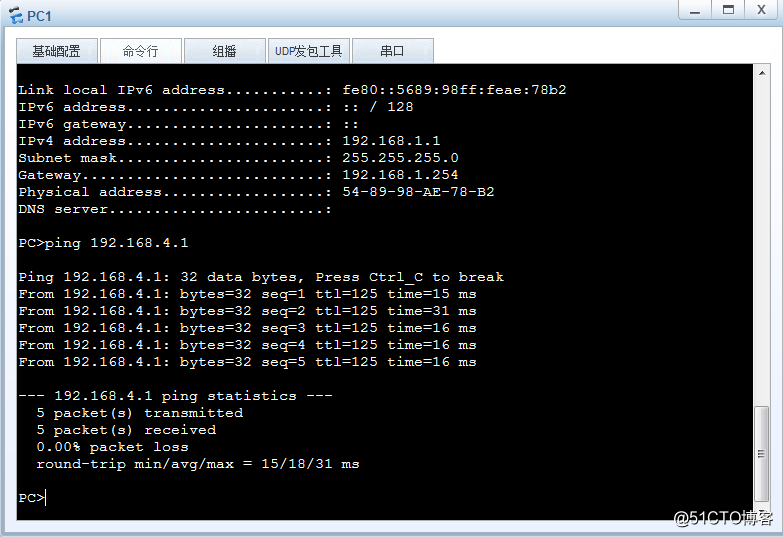

3、配置ACL規則,使PC1不能訪問PC2,網絡中的其他節點PC1都能訪問。配置ACL之前,先驗證PC1與PC2能否ping通:

配置ACL命令如下:

[Huawei]acl 3000 //創建高級ACL條目 acl 3000

[Huawei-acl-adv-3000]rule 5 deny icmp source 192.168.1.1 0.0.0.0 destination 192

.168.4.1 0.0.0.0 //配置ACL 3000的規則,拒絕192.168.1.1訪問192.168.4.1

[Huawei-acl-adv-3000]quit //退回系統視圖

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl 3000 //進入端口GigabitEthernet0/0/1調用acl 3000

再次驗證主機PC1ping主機PC2,以及主機PC1ping PC2的網關

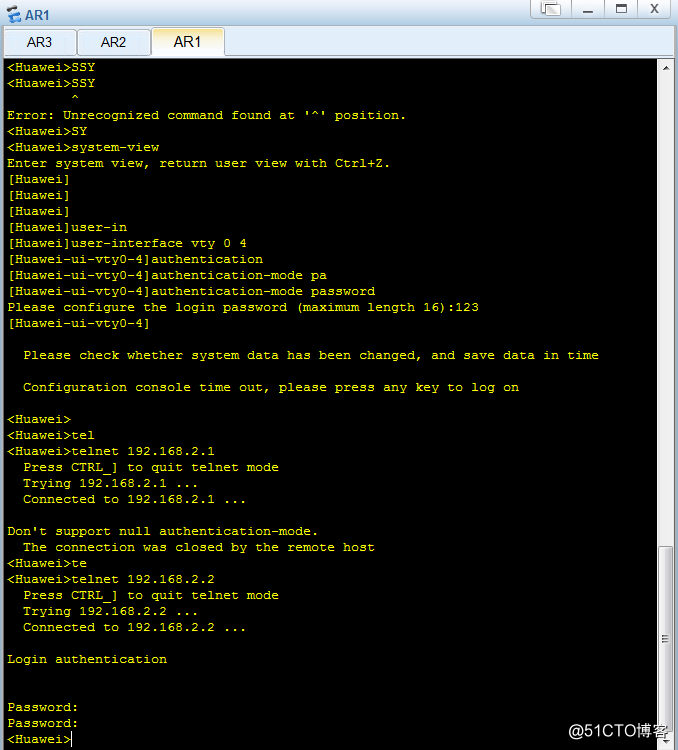

4、配置ACL規則,使AR3不能遠程訪問AR1和AR2,先在AR2和AR1上開啟遠程登錄以及設置密碼,驗證AR3能否遠程訪問AR1和AR2

AR1命令如下:

[Huawei]user-interface vty 0 4 //進入遠程登錄配置界面

[Huawei-ui-vty0-4]authentication-mode password //配置驗證模式為密碼驗證

Please configure the login password (maximum length 16):123 //設置遠程登錄密碼為123

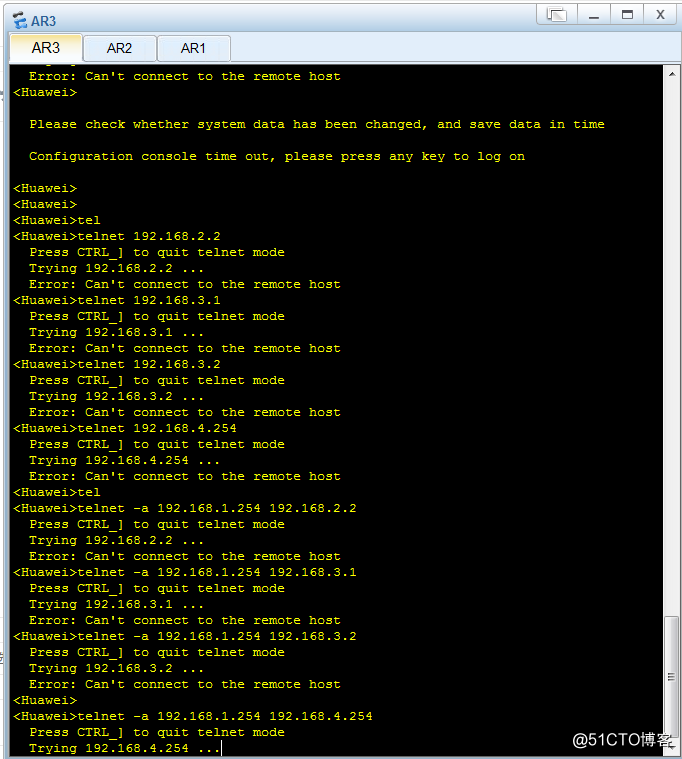

AR3遠程訪問命令:<Huawei>telnet 192.168.3.2

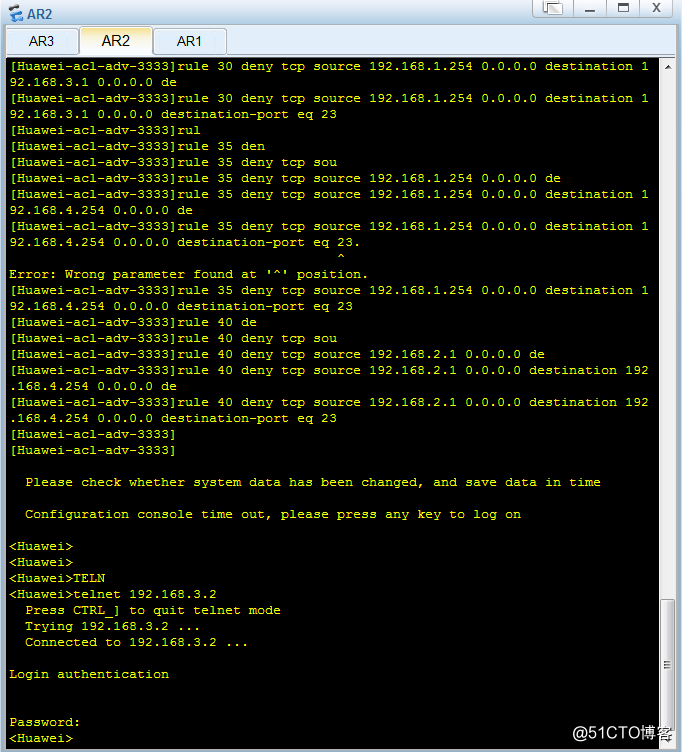

根據上如可知AR3可以遠程登錄到AR1和AR2,下面配置ACL規則,不允許AR3遠程登錄AR1和AR2。因為telent 訪問時的源端口是隨機的,而目標端口是固定的,所以要使AR3不能遠程訪問AR1和AR2,只能限制目標端口號tcp 23.另外每個路由器都有兩個端口,所以需要限制目標IP為AR1和AR2上的接口IP,源IP為AR3上的兩個接口IP。配置命令如下:

[Huawei-acl-adv-3333]rule 5 deny tcp source 192.168.1.254 0.0.0.0 destination 19

2.168.2.2 0.0.0.0 destination-port eq 23 //拒絕192.168.1.254訪問192.168.2.2的TCP23號端口

[Huawei-acl-adv-3333]rule 10 deny tcp source 192.168.2.1 0.0.0.0 destination 192

.168.2.2 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 15 deny tcp source 192.168.1.254 0.0.0.0 destination 1

92.168.3.2 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 20 deny tcp source 192.168.2.1 0.0.0.0 destination 192

.168.3.2 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 25 deny tcp source 192.168.2.1 0.0.0.0 destination 192

.168.3.1 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 30 deny tcp source 192.168.1.254 0.0.0.0 destination 1

92.168.3.1 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 35 deny tcp source 192.168.1.254 0.0.0.0 destination 1

92.168.4.254 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]rule 40 deny tcp source 192.168.2.1 0.0.0.0 destination 192

.168.4.254 0.0.0.0 destination-port eq 23 //同上

[Huawei-acl-adv-3333]quit //退回系統視圖

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 3333 //調用acl 3000

驗證AR3通過192.168.2.1和192.168.1.254分別遠程登錄AR2和AR1的,結果如下:

通過上圖可知,無論AR3通過哪個接口遠程登錄AR1和AR2都不能成功,再驗證AR1和AR2能否互相遠程登錄

由圖可知AR1和AR2可以遠程登錄,綜上可知,以上的配置,成功阻止了AR3遠程登錄AR1和AR2,卻沒有影響AR1和AR2之間的互相遠程登錄。

華為ACL控制協議實現流量控制