8-思科防火墻:Cisco ASA uRPF運用

二、實驗要求:

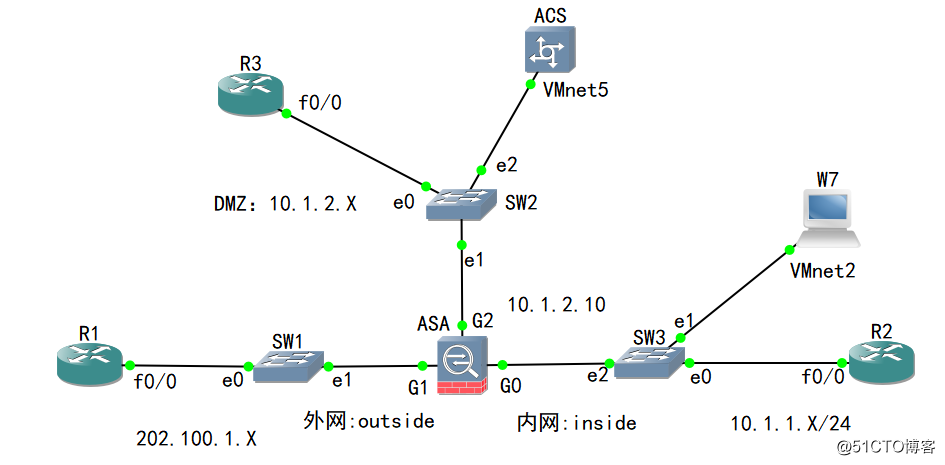

1、面試:怎樣有效的去防止地址欺騙技術?配URPF

三、命令部署:

ASA(config)# ip verify reverse-path interface outside

四、驗證:

這個屬於理論,沒法做模擬實驗。

8-思科防火墻:Cisco ASA uRPF運用

相關推薦

8-思科防火墻:Cisco ASA uRPF運用

path 屬於 -o log 防火墻 51cto shadow ima ext 一、實驗拓撲:二、實驗要求:1、面試:怎樣有效的去防止地址欺騙技術?配URPF三、命令部署:ASA(config)# ip verify reverse-path interface outsi

23-思科防火墻:ASA Twice NAT

not ica hab -m esp log bject password nag 一、實驗拓撲:Twice NAT好處:可以節省主機或者路由器的配置,R1可以不需要有默認路由,R2(PC)可以不寫網關;二、實驗要求:1、當Inside網絡10.1.1.0/24,去往Out

6-思科防火墻:ASA中Object-group在ACL中的應用

sha 在一起 access 5.0 實驗 服務組 alt inter color 一、實驗拓撲:二、實驗要求:先定義幾個小的,然後用大的包在一起;打包在一起,這就是所謂的嵌套,嵌套在編程裏是很長用的東西,叫做Object-group;Object-group比較強大,可以

7-思科防火墻:ASA配置:Global ACL(CLI)

color vpd ima dac fig net shadow out pro 一、實驗拓撲:二、實驗要求:1、ACL抓取Telnet、ICMP流量並放行,在全局下應用:2、做完以後,R1去telnetR2、R3看是否可行?3、ACL抓取Telnet流量並拒絕;在接口Ou

19-思科防火墻:ASA靜態NAT

思科防火墻 net 51cto flag 遠程管理 extend show user roc face 一、實驗拓撲:二、實驗要求:前提:R1、R2、R3分別有默認路由指向ASA對應的接口地址1、R1直接Telnet R3轉化後的地址,就可以成功進入R3界面;2、這時候流量

24-思科防火墻:ASA透明防火墻實驗

分享 防火墻 sin out 三層 router cisco gns 會有 一、實驗拓撲:二、實驗要求:1、show mode:單模式;show firewall:路由模式——>firewall transparent;ASA清除所有配置;切換透明模式是不需要重啟的;

18-思科防火墻:ASA動態NAT:實驗二

config acc 臺電腦 water outside 登錄 存在 sub password 一、實驗拓撲:二、實驗要求:1、配置動態PAT,轉換Inside網段到DMZ地址10.1.2.1002、配置動態NAT,轉換Inside網絡到Outside地址池202.100.

14-思科防火墻:ASA對IP分片的處理

方式 acc trying sha 遠程 bcf 分片 images 通過 一、實驗拓撲:二、實驗要求:1、R2開啟80的流量;2、R1采用http方式遠程登錄R2;R1#telnet 10.1.1.2 80:本來應該是Telnet流量,然後變成了80流量;3、抓包驗證:是

21-思科防火墻:ASA端口PAT

-o mark tin http static 遠程 cati password 技術 一、實驗拓撲:二、實驗要求:1、外網去訪問內網,只需要訪問相應的NAT帶上端口號,就可以訪問相應的主機。2、將InsideR2主機轉換為Outside地址202.100.1.101並攜帶

9-思科防火墻:Cut Through:Telnet穿越認證

cat img seconds 服務 tcp term second .com toc 一、實驗拓撲:二、實驗要求:ASA聯動外部產品ACS做一個認證,通過這種方式控制內部用戶的流量;其實還可以做授權、審計。有時候單單抓流量控制是不方便的,因為可能該網絡有很多用戶連接,比如

11-思科防火墻:MPF基本狀態監控特性

net oba 路由 cmp sid clas eset escape ffffff 一、實驗拓撲:二、實驗要求:ICMP默認是沒有監控的,所以R2 Ping R1不通(註意:R1、R2分別有默認路由下一跳為對應的ASA接口地址);原因:有很多原因,R1開啟Debug,查看

27-思科防火墻:A/S實驗

firewall 同步 拓撲 sco process 鏈路 信息 proc wall 一、實驗拓撲:二、實驗要求:1、2個ASA模式都為單模式、路由模式; 三、命令部署:1、基本配置:路由器基本配置:R1(config)#int f0/0R1(config-if)#no s

28-思科防火墻:狀態化AA

1.3 mod host lena pro 思科防火墻 link ip地址 let 一、實驗拓撲:二、實驗要求:1、2個ASA都為多模式、路由模式;2、ASA1、ASA2打開5個接口:no shutdown;因為都要做子防火墻;3、2個ASA的子防火墻的配置其實是一摸一樣的

16-思科防火墻:MPF運用層策略

ive 圖片 show www cisc 技術 http out 技術分享 一、實驗拓撲:二、實驗要求:1、R1開啟http服務;2、W7輸入R1的IP地址,更改文件地址就可以;3、文件地址在:C-Windows-System32-drivers-etc-host;屬性可以

22-思科防火墻:Dynamic Identity NAT、Static Identity NAT

size com ... ear http in use password term sed 一、實驗拓撲:二、實驗要求:實驗一:Dinamic Identity NATR1、R2都有默認路由,下一跳為ASA對應的接口地址。實驗二:Static Identity NAT三、

26-思科防火墻:多模式防火墻實驗

glob seq 是否 cte echo cati disk 我們 percent 一、實驗拓撲: 二、實驗要求:1、切換到多模式、路由模式,ASA多模式在接口下沒法配IP地址(同理透明模式也一樣),只能在子防火墻下配置;2、ASA接口no shutdown,然後創建子防火

思科防火墻基本配置思路及命令

3.0 主機 11.2 shu 註意事項 tcp 登陸 開啟 使用 修改防火墻名稱 config# hostname xxxx 配置特權密碼 config# enable password xxxx 遠程登陸密碼 config# password xxxx 配置接口名稱

Linux防火墻:iptables禁IP與解封IP常用命令

for ip訪問 如果 攻擊 AD table cto dos mac地址 在Linux下,使用ipteables來維護IP規則表。要封停或者是解封IP,其實就是在IP規則表中對入站部分的規則進行添加操作。 要封停一個IP,使用下面這條命令: iptables -I INP

3-華為防火墻:公共地址集、安全策略匹配順序

-m -o cef water splay 優先 實驗 inter sort 一、實驗拓撲:二、實驗要求: 三、命令部署:1、手工調整策略之間的優先級:[SRG-policy-interzone-trust-untrust-outbound]policy 0[SRG-pol

5-華為防火墻:二層和三層接入的安全策略配置差異

分享 fire static com color vlan rust 技術 -a 一、實驗拓撲: 二、實驗要求:1、內網:連接R2接口G0/0/2是三層接口,其它接口都是二層接口;R1、R2、R3部署默認路由到USG;2、USG上創建VLAN 10、202,並將G0/0/0