網路防火牆技術

1、防火牆簡介

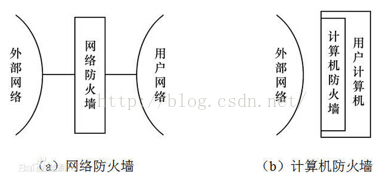

防火牆有網路防火牆和計算機防火牆的提法。網路防火牆是指在外部網路和內部網路之間設定網路防火牆;計算機防火牆是指在外部網路和使用者計算機之間設定防火牆。計算機防火牆也可以是使用者計算機的一部分,我們這裡說的都是網路防火牆。

所謂網路防火牆是一個由軟體和硬體裝置組合而成、在內部網和外部網之間、專用網與公共網之間的介面上構造的保護屏障。是一種保護計算機網路安全的技術性措施,它通過在網路邊界上建立相應的網路通訊監控系統來隔離內部和外部網路,以阻擋來自外部的網路入侵。

最初是針對 Internet 網路不安全因素所採取的一種保護措施,用來阻擋外部不安全因素影響的內部網路屏障,其目的就是防止外部網路使用者未經授權的訪問。它是一種計算機硬體和軟體的結合,使Internet與Internet之間建立起一個安全閘道器(Security Gateway),從而保護內部網免受非法使用者的侵入,受保護範圍內的計算機流入流出的所有網路通訊均要經過此防火牆。

防火牆是設定在被保護網路和外部網路之間的一道屏障,實現網路的安全保護,以防止發生不可預測的、潛在破壞性的侵入。防火牆本身具有較強的抗攻擊能力,它是提供資訊保安服務、實現網路和資訊保安的基礎設施,下面我們來介紹防火牆的三種形式。

2、包過濾防火牆

包過濾防火牆應用在網路層,用於對每一個數據包進行檢查,檢查傳送地址、目的地址、協議、埠資訊,將檢查到的內容與使用者設定的規則相比較,以識別並丟棄那些帶欺騙性的資料包。

優點:對使用者透明,設定只須在包過濾路由器上進行,網路使用者不知道它的存在;與應用程式無關,因其工作在網路層和傳輸層,所以無須對客戶機和主機上的應用程式作任何改動,提高網路的效能。

缺陷:只能對網路層的資料包進行識別,不能夠對應用層的一些協議進行識別,所以不能防範黑客攻擊。不能分辨好的和壞的使用者,只能區分好的包和壞的包。

假設管理員細心建立了一個規則,指示資料包過濾器丟棄所有發來的未知源地址的資料包。這條包過濾規則雖然使黑客訪問變得更加困難,但並非不可能。黑客只需用某個已知可信客戶機的地址替代某個惡意資料包的實際源地址就客達到目的。這一形式的攻擊通常叫IP地址欺騙(IP Address Spoofing),這種攻擊來對付包過濾防火牆非常有效。

3、應用代理閘道器防火牆

應用代理閘道器防火牆適用於特定的網際網路服務,如超文字傳輸(HTTP),遠端檔案傳輸(FTP)。代理服務位於內部網路使用者和Internet之間,由它來處理兩端間的連線方式,將使用者對網際網路絡的服務請求,依據已制定的安全規則向外提交。而且,對於使用者的網路服務請求,代理伺服器並非全部提交給網際網路上真正的伺服器。因為它能根據安全規則和使用者的請求,判斷是否代理執行該請求,有些請求可能會被否決。這種控制機制可以有效的控制整個連線的動作,不會被客戶或伺服器端欺騙。

代理服務:是執行在防火牆主機上的一些特定的應用程式或者伺服器程式。代理服務替代了使用者與網際網路絡的連線,對使用者請求的外界服務而言,代理服務相當於一個閘道器,代理服務有時被稱為應用層閘道器。

代理伺服器:為使用者提供替代連線並充當服務閘道器,代理伺服器不允許任何網路內外的直接連線。它本身提供公共和專用的DNS、郵件伺服器等功能。代理伺服器重寫資料包而不是簡單地將其轉發。網路內部的主機都隱藏在代理的後面,外部網路只知代理伺服器的存在。

防火牆主機:是指由一個網路介面聯接網際網路絡而另一個介面聯接內部網路的雙宿主主機,具有至少兩個網路介面的通用計算機系統;也可以是一些可以訪問因特網並可被內部主機訪問的堡壘主機,它對網際網路暴露,又是內部網路使用者的主要連線點。

堡壘主機:多數情況下為雙網絡卡(雙宿主堡壘主機),分連不同的網路並將它們完全隔開(單宿主堡壘主機只有一個網絡卡則不能完全隔開),其經常被配為閘道器服務,暴露於網際網路上最易受到攻擊。

優點:

● 代理服務給使用者的假象是其是直接與真正的伺服器相連的;而在伺服器端代理服務給出的假象是其是直接面對連在代理伺服器上的使用者。

● 在網路連線建立之前可以對使用者身份進行認證。在代理軟體中可以設定對使用者進行身份驗證,這樣確保只有合法使用者才能對網路資源進行訪問。

● 豐富的審記和報警功能。應用代理型防火牆對通過的資訊流可以以多種格式進行記錄和儲存,並可對特定事件向管理員進行報警。

● 靈活的安全機制。代理服務可對於不同的主機、使用者及應用程式執行不同的安全規則,而不對所有物件執行同一標準。

缺陷:

● 對每種型別的服務都需要一個代理。由於對各種型別的服務和應用都需要一個代理,所以有時在伺服器端需進行較為複雜的配置。

● 網路效能有所下降,代理內網所有使用者請求,同過濾防火相比,伺服器的效能和網路效能有所下降。

● 客戶應用可能需要修改。由於代理軟體分為伺服器端軟體和客戶端軟體,故客戶機需安裝相應軟體或作相應的網路設定。

應用代理和包過濾區別:用快遞員和小區保安來解釋,包過濾相當於保安檢查包裹地址是本小區而且快遞公司比較正規就讓快遞員進入小區送快遞;而代理則是攔下快遞員,檢查包裹,然後以自己的名義去給業主送快遞。

4、狀態檢測技術防火牆

閘道器防火牆的一個挑戰就是吞吐量,開發狀態檢測功能是為了讓規則能夠運用到會話發起過程,從而在大為提高安全防範能力的同時也改進了流量處理速度。同時,狀態檢測防火牆也摒棄了包過濾防火牆僅考查資料包的 IP 地址等有限幾個引數,而不關心資料包連線狀態變化的缺點。

與過濾型類似,又稱為動態過濾型技術,它增加了控制連線的能力,通過狀態檢測,當有新建的連線時,會要求與預先設定的規則相匹配,如滿足要求,允許連線,並在記憶體中記錄下該連線的資訊,生成狀態表。對該連線的後續資料包,只要符合狀態表,就可以通過。

狀態檢測防火牆的工作過程:

無論何時,當防火牆接收到一個初始化TCP連線的SYN包,這個帶有SYN的資料包被防火牆的規則庫檢查。該包在規則庫裡依次序比較,如果在檢查了所有的規則後,該包都沒有被接受,那麼拒絕該次連線。如果該包被接受,那麼本次會話被記錄到位於核心模式中的狀態監測表裡,這時需要設定一個時間溢位值。

隨後的資料包(沒有帶有一個SYN標誌)就和該狀態監測表的內容進行比較。如果會話是在狀態表內,而且該資料包是會話的一部分,該資料包被接受。如果不是會話的一部分,該資料包被丟棄。這種方式提高了系統的效能,因為每一個數據包不是和規則庫比較,而是和狀態監測表比較。只有在SYN的資料包到來時才和規則庫比較。所有的資料包與狀態檢測表的比較都在核心模式下進行所以應該很快。

5、複合型防火牆

由於對更高安全性的要求,如僅僅使用某種單項技術來建立正確完整防火牆是不大可能達到企業所需的安全目標的。在實際的實施方案時,經常要用若干的技術混合的複合型防火牆方可解決面對的各種問題,即在現有防火牆產品和技術中,將包過濾技術和多種應用技術融合到一起,構成複合型防火牆體系。

複合型防火牆解決方案通常有如下兩種:遮蔽主機防火牆體系結構和遮蔽子網防火牆體系結構。

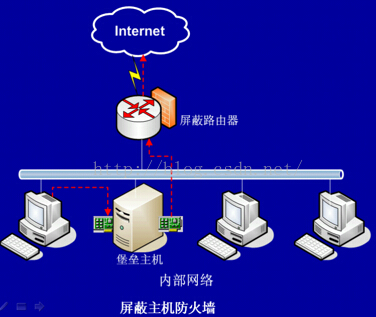

6、遮蔽主機防火牆

遮蔽主機防火牆體系統結構由包過濾路由器和堡壘主機構成。實現了網路層安全(包過濾)和應用層安全(代理服務)。

對於這種防火牆系統,堡壘主機配置在內部網路上,而包過濾路由器則放置在內部網路和Internet之間。在路由器上進行規則配置,由於內部主機與堡壘主機處於同一個網路,內部系統是否允許直接訪問Internet,或者是要求使用堡壘主機上的代理服務來訪問Internet由機構的安全策略來決定。在實際的應用中,為了增強安全性,一般堡壘主機應至少有兩個網絡卡,這樣可以物理的隔離子網。

優點:因為它實現了網路層安全(包過濾)和應用層安全(代理),因此安全等級比遮蔽路由器要高。

缺點:堡壘主機可能被繞過,堡壘主機與其他內部主機間沒有任何保護網路安全的東西存在,一旦被攻破,內網就會暴露。

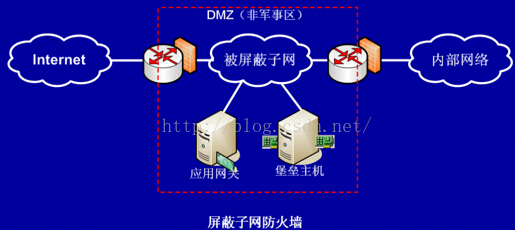

7、遮蔽子網防火牆

遮蔽子網防火牆體系統結構將堡壘機放在一個子網內,形成“非軍事區(DMZ)”,兩個分組過濾路由器(包過濾)放在子網的兩端,使子網與Internet及內部網路分離。在遮蔽子網防火牆體系結構中,堡壘主機和分組過濾路由器共同構成了整個防火牆的安全基礎。

這個防火牆系統建立的是最安全的防火牆系統,因為在定義了“非軍事區”(DMZ)網路後,它支援網路層和應用層安全功能。網路管理員將堡壘主機、資訊伺服器、Modem組、以及其它公用伺服器放在DMZ網路中。

在一般情況下對DMZ配置成使用Internet和內部網路系統能夠訪問DMZ網路上數目有限的系統,而通過DMZ網路直接進行資訊傳輸是嚴格禁止的。

優點:

● 使得入侵更加困難,入侵者必須從外向內突破3個不同的裝置才能侵襲內部網路:外部路由器,堡壘主機,還有內部路由器。 如果將內外路由器分別採用不同廠商的路由器,則入侵的難度還會加大。

● 內外網不能直接通訊,由於外部路由器只能向Internet通告DMZ網路的存在,內部路由器也只向內部網路通告DMZ網路的存在,這樣網路管理員就既可以保證內部對外網是“不可見”的,同樣也就保證了內部網路上的使用者必須通過駐留在堡壘主機上的代理服務才能訪問Internet。

● 更大的吞吐量,內部路由器在作為內部網路和Internet之間最後的防火牆系統時,能夠支援比雙宿堡壘主機更大的資料包吞吐量。

8、防火牆侷限性

● 防火牆無法防範通過防火牆以外的其它途徑的攻擊。

● 也不能防範這樣的攻擊:偽裝成超級使用者或詐稱新僱員的攻擊。

● 防火牆不能有效地防範像病毒這類東西的入侵。對病毒十分憂慮的機構應當在整個機構範圍內採取病毒控制措施。不要試圖將病毒擋在防火牆之外,而是保證每個脆弱的桌面系統都安裝上病毒掃描軟體,這就需要病毒防火牆了。