ettercap 區域網嗅探

背景知識

本次嗅探試驗所使用到的工具有兩個,ettercap和driftnet。 ettercap是一款現有流行的網路抓包軟體,他利用計算機在區域網內進行通訊的ARP協議的缺陷進行攻擊,在目標與伺服器之間充當中間人,嗅探兩者之間的資料流量,從中竊取使用者的資料資料。

ettercap的介紹

ettercap有兩種執行方式,UNIFIED和BRIDGED。UNIFIED的方式是以中間人方式嗅探,基本原理是同時欺騙主機A和B,將自己充當一箇中間人的角色,資料在A和B之間傳輸時會通過C,C就可以對資料進行分析,從而完成嗅探。BRIDGED方式是在雙網絡卡情況下,嗅探兩塊網絡卡之間的資料包。

ettercap的sniffing工作方式劃分為五種:

1)IPBASED:在基於IP地址的sniffing方式下,ettercap將根據源IP-PORT和目的IP-PORT來捕獲資料包;

2)MACBASED:在基於MAC地址的方式下,ettercap將根據源MAC和目的MAC來捕獲資料包(在捕獲通過閘道器的資料包時,該方式很有用);

3)ARPBASED:在基於Arp欺騙的方式下,ettercap利用Arp欺騙在交換區域網內監聽兩個主機之間的通訊(全雙工);

4)SMARTARP:在SMARTARP方式下,ettercap利用Arp欺騙,監聽交換網上某臺主機與所有已知的其他主機(存在於主機表中的主機)之間的通訊(全雙工);

5)PUBLICARP:在PUBLICARP 方式下,ettercap利用Arp欺騙,監聽交換網上某臺主機與所有其它主機之間的通訊(半雙工)。此方式以廣播方式傳送Arp響應,但是如果 ettercap已經擁有了完整的主機地址表(或在ettercap啟動時已經對LAN上的主機進行了掃描),ettercap會自動選取 SMARTARP方式,而且Arp響應會發送給被監聽主機之外的所有主機,以避免在Windows主機上出現IP地址衝突的訊息。

在操作ettercap時,常使用-M引數,即選擇中間人攻擊模式,有如下幾種攻擊方式:

1)基於Arp毒化的中間人攻擊:Arp毒化的原理可簡單理解為偽造MAC地址與IP的對應關係,導致資料包由中間人擷取再轉手發出。Arp毒化有雙向(remote)和單向(oneway)兩種方式。雙向方式將對兩個目標的Arp快取都進行毒化,對兩者之間的通訊進行監聽。而單向方式只會監聽從第一個目標到第二個目標的單向通訊內容。一般會選擇使用雙向欺騙的方式來獲取所有的資料包進行嗅探分析。

如:#ettercap -M arp:remote /192.168.1.102//

對應的含義是:表示對192.168.1.102的所有埠的通訊進行嗅探,包括其發出的資料包和收到的資料包。

2)icmp欺騙:icmp欺騙即基於重定向(redirect)的路由欺騙技術。其基本原理是欺騙其他的主機,將自身偽裝為最近的路由,因此其他主機會將資料包傳送過來,然後作為中間人的攻擊者再重新將其轉發到真正的路由器上。於是我們便可以對這些資料包進行監聽。當然,icmp欺騙不適用於交換機的環境,若本機在交換機的環境下則最好選擇arp毒化的方式來進行攻擊。icmp欺騙方式的引數是真實路由器的MAC和IP,引數形式為(MAC/IP)。

!

ettercap引數及常用操作

-l 顯示可用網絡卡介面裝置

-i 選擇介面

-t 協議選擇,tcp/udp/all,預設為all

-p 不進行毒化攻擊,用於嗅探本地資料包

-L 載入過濾器檔案

-V text 將資料包以文字形式顯示在螢幕上

-L filename 把所有的資料包儲存下來(儲存後的檔案只能用etterlog顯示)

driftnet的介紹

driftnet是一款用於抓取指定介面資料流上面圖片的軟體,並且把嗅探到的圖片顯示在Linux下的一個視窗當中。

driftnet命令的使用語法:driftnet [options] [filter code]

主要引數:

-b 捕獲到新的圖片時發出嘟嘟聲

-i interface 選擇監聽介面

-f file 讀取一個指定pcap資料包中的圖片

-p 不讓所監聽的介面使用混雜模式

-a 後臺模式:將捕獲的圖片儲存到目錄中(不會顯示在螢幕上)

-m number 指定儲存圖片數的數目

-d directory 指定儲存圖片的路徑

-x prefix 定儲存圖片的字首名

區域網斷網

在終端輸入命令先ping 出你要想斷網的ip

fping --asg 192.168.4.1/24(我的)

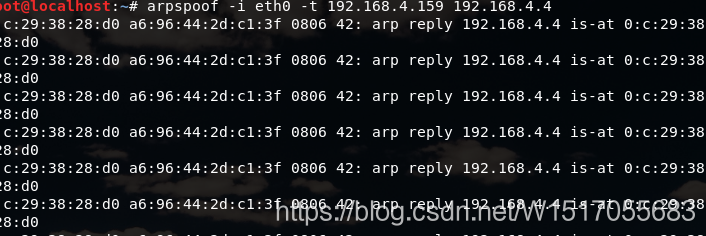

然後 輸入命令 arpspoof -i eth0 -t 192.168.4.159 192.168.4.4

192.168.4.159 是攻擊的目標ip 192.168.4.4 是攻擊者的閘道器

區域網獲取圖片

首先先開啟一個終端 輸入

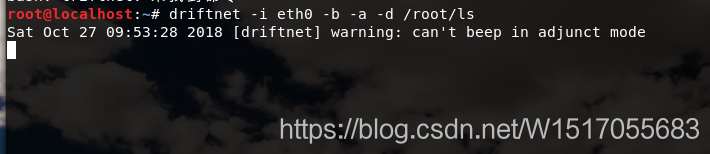

makdir ls 建立一個檔案 ,driftnet -i eth0 -b -a -d /root/ls 接絕對路徑

然後另外開啟一個終端輸入 ettercap -i eth0 -Tq -M arp:remote /// ///

這是對區域網的所有ip進行嗅探