嗅探欺騙之Ettercap區域網攻擊

嗅探欺騙

——Ettercap區域網攻擊

最近在練習使用ettercap工具,下面來介紹一下用ettercap實施嗅探以及欺騙的實驗過程。

嗅探:

首先,我們把虛擬機器作為攻擊者,物理機作為受害者。①在虛擬機器中開啟一個終端,輸入命令ettercap -G開啟ettercap的圖形化介面。②選擇sniff —>unified sniffing ,網絡卡選擇eth0 ③然後點選hosts—>scan for hosts ,再選擇hosts—> hosts list ④將路由器IP設為target1,受害者IP設為target2 ⑤選擇start-->start sniffing 到了這一步已經成功地實施欺騙。

上述準備工作完成,我們在物理機隨便開啟一個要求輸入登入賬戶密碼的網頁,輸入後,返回ettercap的圖形化介面,我們可以清晰地看到我們所輸入的賬號,密碼,以及登陸的網址都被記錄了下來。

欺騙:

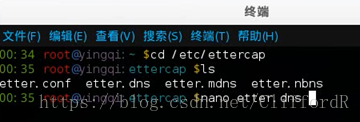

執行欺騙前首先要知道ettercap中dns配置檔案的位置,kali linux中目錄為etc/ettercap而BT5中是在目錄 /user/local/share/ettercap下。

開始操作,直接上圖把,簡潔直觀:

上圖中的000.000.000.000是湊數用的,可自行設定。完成後,按住Ctrl+o鍵,儲存。

在終端中執行命令ettercap -T -q -i eth0 -P dns_spoof /// ///(解釋: –T是文字模式 –q 是安靜模式 –i 指定網絡卡,後面兩套三個斜槓意思是全網段欺騙。)到了這一步,實驗就接近尾聲了,用物理機測試一下訪問一個網站看看是不是被轉到了指定網址了呢。

小菜鳥一枚,歡迎各路大牛指正。本文僅用於學習交流,不要觸碰網路安全的紅線。