HTTPS 升級指南

上一篇文章我介紹了 HTTP/2 協議 ,它只有在 HTTPS 環境才會生效。

為了升級到 HTTP/2 協議,必須先啟用 HTTPS。如果你不了解 HTTPS 協議(學名 TLS 協議),可以參考我以前的文章。

- 《HTTPS 協議概述》

- 《圖解 HTTPS 協議》

- 《HTTPS 協議的七個誤解》

- 《HTTPS 協議的延遲有多大?》

本文介紹如何將一個 HTTP 網站升級到 HTTPS 。

一、獲取證書

升級到 HTTPS 協議的第一步,就是要獲得一張證書。

證書是一個二進制文件,裏面包含經過認證的網站公鑰和一些元數據,要從經銷商購買。

- GoGetSSL

- SSLs.com

- SSLmate.com

證書有很多類型,首先分為三種認證級別。

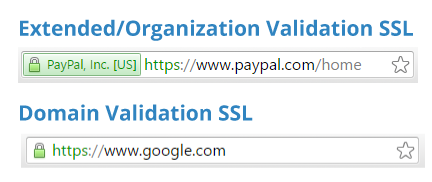

- 域名認證(Domain Validation):最低級別認證,可以確認申請人擁有這個域名。對於這種證書,瀏覽器會在地址欄顯示一把鎖。

- 公司認證(Company Validation):確認域名所有人是哪一家公司,證書裏面會包含公司信息。

- 擴展認證(Extended Validation):最高級別的認證,瀏覽器地址欄會顯示公司名。

還分為三種覆蓋範圍。

- 單域名證書:只能用於單一域名,

foo.com的證書不能用於www.foo.com- 通配符證書:可以用於某個域名及其所有一級子域名,比如

*.foo.com的證書可以用於foo.com,也可以用於www.foo.com- 多域名證書:可以用於多個域名,比如

foo.com和bar.com

認證級別越高、覆蓋範圍越廣的證書,價格越貴。

還有一個免費證書的選擇。為了推廣HTTPS協議,電子前哨基金會EFF成立了 Let‘s Encrypt,提供免費證書(教程和工具)。

拿到證書以後,可以用 SSL Certificate Check 檢查一下,信息是否正確。

二、安裝證書

證書可以放在/etc/ssl目錄(Linux 系統),然後根據你使用的Web服務器進行配置。

- 證書配置文件生成器,by Mozilla

- 配置文件模板,by SSLMate

如果使用 Let‘s Encrypt 證書,請使用自動安裝工具 Certbot。

安裝成功後,使用 SSL Labs Server Test 檢查一下證書是否生效。

三、修改鏈接

下一步,網頁加載的 HTTP 資源,要全部改成 HTTPS 鏈接。因為加密網頁內如果有非加密的資源,瀏覽器是不會加載那些資源的。

<script src="http://foo.com/jquery.js"></script>

上面這行加載命令,有兩種改法。

<!-- 改法一 --> <script src="https://foo.com/jquery.js"></script> <!-- 改法二 --> <script src="//foo.com/jquery.js"></script>

其中,改法二會根據當前網頁的協議,加載相同協議的外部資源,更靈活一些。

另外,如果頁面頭部用到了rel="canonical",也要改成HTTPS網址。

<link rel="canonical" href="https://foo.com/bar.html" />

四、301重定向

下一步,修改 Web 服務器的配置文件,使用 301 重定向,將 HTTP 協議的訪問導向 HTTPS 協議。

Nginx 的寫法。

server { listen 80; server_name domain.com www.domain.com; return 301 https://domain.com$request_uri; }

Apache 的寫法(.htaccess文件)。

RewriteEngine On RewriteCond %{HTTPS} off RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

五、安全措施

以下措施可以進一步保證通信安全。

5.1 HTTP Strict Transport Security (HSTS)

訪問網站時,用戶很少直接在地址欄輸入https://,總是通過點擊鏈接,或者3xx重定向,從HTTP頁面進入HTTPS頁面。攻擊者完全可以在用戶發出HTTP請求時,劫持並篡改該請求。

另一種情況是惡意網站使用自簽名證書,冒充另一個網站,這時瀏覽器會給出警告,但是許多用戶會忽略警告繼續訪問。

"HTTP嚴格傳輸安全"(簡稱 HSTS)的作用,就是強制瀏覽器只能發出HTTPS請求,並阻止用戶接受不安全的證書。

它在網站的響應頭裏面,加入一個強制性聲明。以下例子摘自維基百科。

Strict-Transport-Security: max-age=31536000; includeSubDomains

上面這段頭信息有兩個作用。

(1)在接下來的一年(即31536000秒)中,瀏覽器只要向

example.com或其子域名發送HTTP請求時,必須采用HTTPS來發起連接。用戶點擊超鏈接或在地址欄輸入http://www.example.com/,瀏覽器應當自動將http轉寫成https,然後直接向https://www.example.com/發送請求。(2)在接下來的一年中,如果

example.com服務器發送的證書無效,用戶不能忽略瀏覽器警告,將無法繼續訪問該網站。

HSTS 很大程度上解決了 SSL 剝離攻擊。只要瀏覽器曾經與服務器建立過一次安全連接,之後瀏覽器會強制使用HTTPS,即使鏈接被換成了HTTP。

該方法的主要不足是,用戶首次訪問網站發出HTTP請求時,是不受HSTS保護的。

如果想要全面分析網站的安全程度,可以使用 Mozilla 的 Observatory。

5.2 Cookie

另一個需要註意的地方是,確保瀏覽器只在使用 HTTPS 時,才發送Cookie。

網站響應頭裏面,Set-Cookie字段加上Secure標誌即可。

Set-Cookie: LSID=DQAAAK...Eaem_vYg; Secure

六、參考鏈接

- How To Migrate To HTTPS, by Chris Palmer

- Complete Guide - How to Migrate from HTTP to HTTPS, by KeyCDN

- What You Need to Know About Changing From Http to Https, by Matt Mansfield

(完)

轉載自:http://www.ruanyifeng.com/blog/2016/08/migrate-from-http-to-https.html

HTTPS 升級指南