漏洞掃描之nikto

介紹

NIKTO:perl語言開發的開源WEB安全掃描器;識別網站軟體版本;搜尋存在安全隱患的檔案;檢查伺服器配置漏洞;檢查WEB Application層面的安全隱患;避免404誤判(原因:很多伺服器不遵循RFC標準,對於不存在的物件返回200響應碼);依據響應檔案內容判斷,不同副檔名的檔案404響應內容不同;去時間資訊後的內容取MD5值;不建議用-no404引數(-no404引數指去不校驗404誤判)

NIKTO使用方法:

1、 命令:nikto -update #升級,更新外掛;

2、 Nikto -list-plugins #檢視外掛;

3、 Nikto -host http://1.1.1.1 #掃描目標:域名方式;

4、 Nikto -host http://1.1.1.1 -output #掃描並輸出結果

5、 Nikto -host 1.1.1.1 -port 80 #掃描目標:ip地址加埠號

6、 Nikto -host www.baidu.com -port 443 -ssl #掃描https網站

7、 Nikto -host 檔名.txt #批量掃描目標

8、 nmap -p80 192.168.1.0/24 -oG - | nikto -host - #利用nmap掃描開放80埠的IP段並且oG(nmap結果輸出並整理)通過管道的方式“|”用nikto進行掃描

9、 nikto -host 192.168.0.1 -useproxy http://localhost:8070 #利用代理進行掃描

10、 -vhost #當一個網站存在多個埠時可以使用-vhost遍歷所有網站進行掃描或一個ip對應多個網站

11、 Nikto互動形引數:

| 空格 |

報告當前掃描狀態 |

| v |

顯示詳細資訊(verbose) |

| d |

除錯資訊(及其詳細資訊) |

| e |

顯示錯誤資訊 |

| p |

顯示掃描進度 |

| r |

顯示重定向資訊 |

| c |

顯示cookie |

| a |

身份認證過程顯示出來 |

| q |

退出 |

| N |

掃描下一個目標 |

| P |

暫停掃描 |

使用

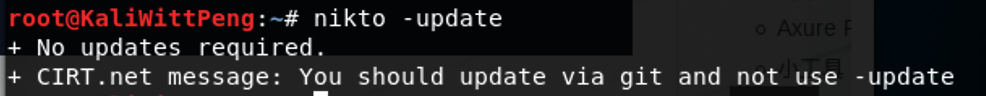

更新:

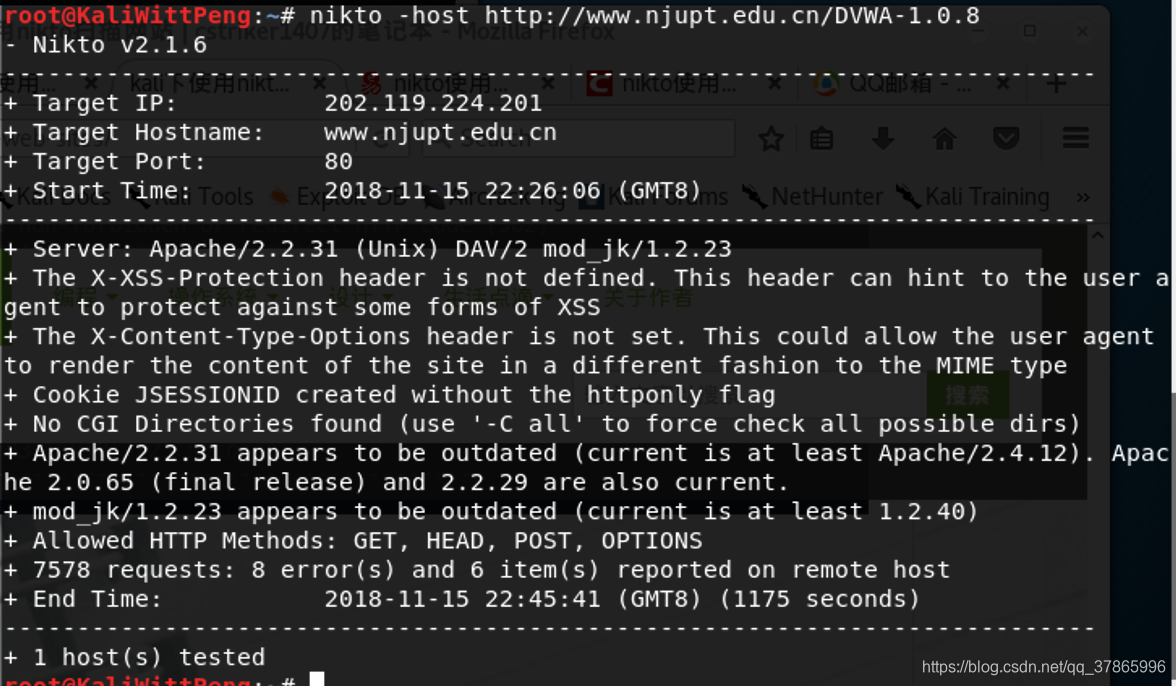

掃描學校官網:

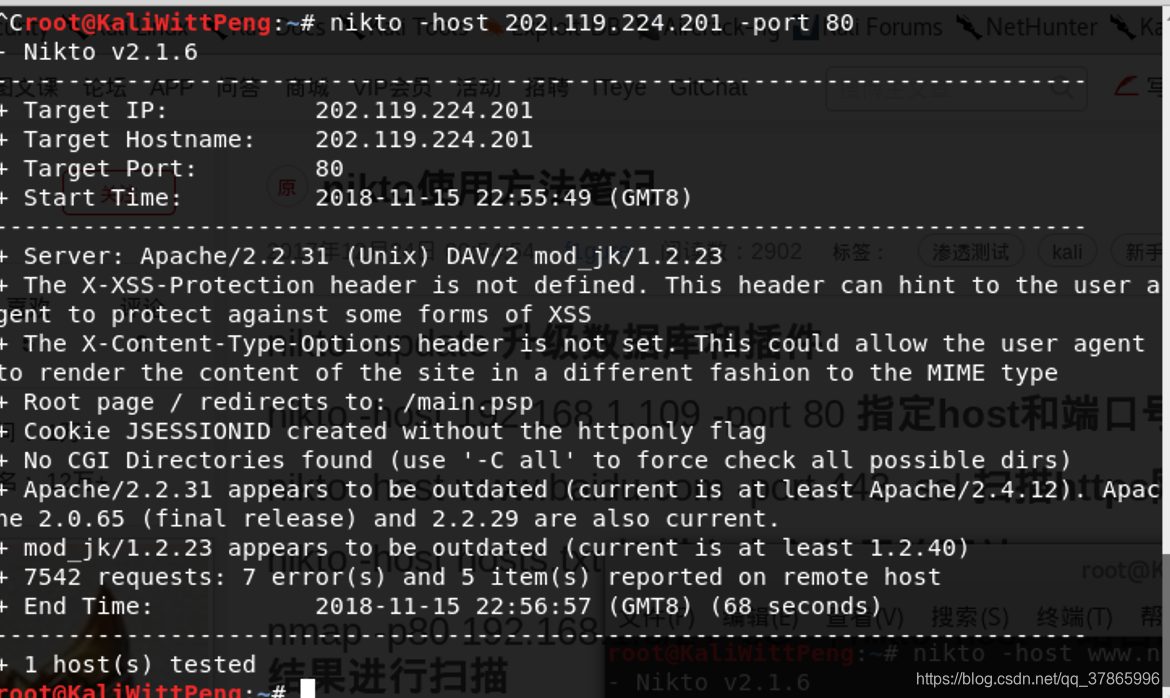

3.指定host和埠號掃描

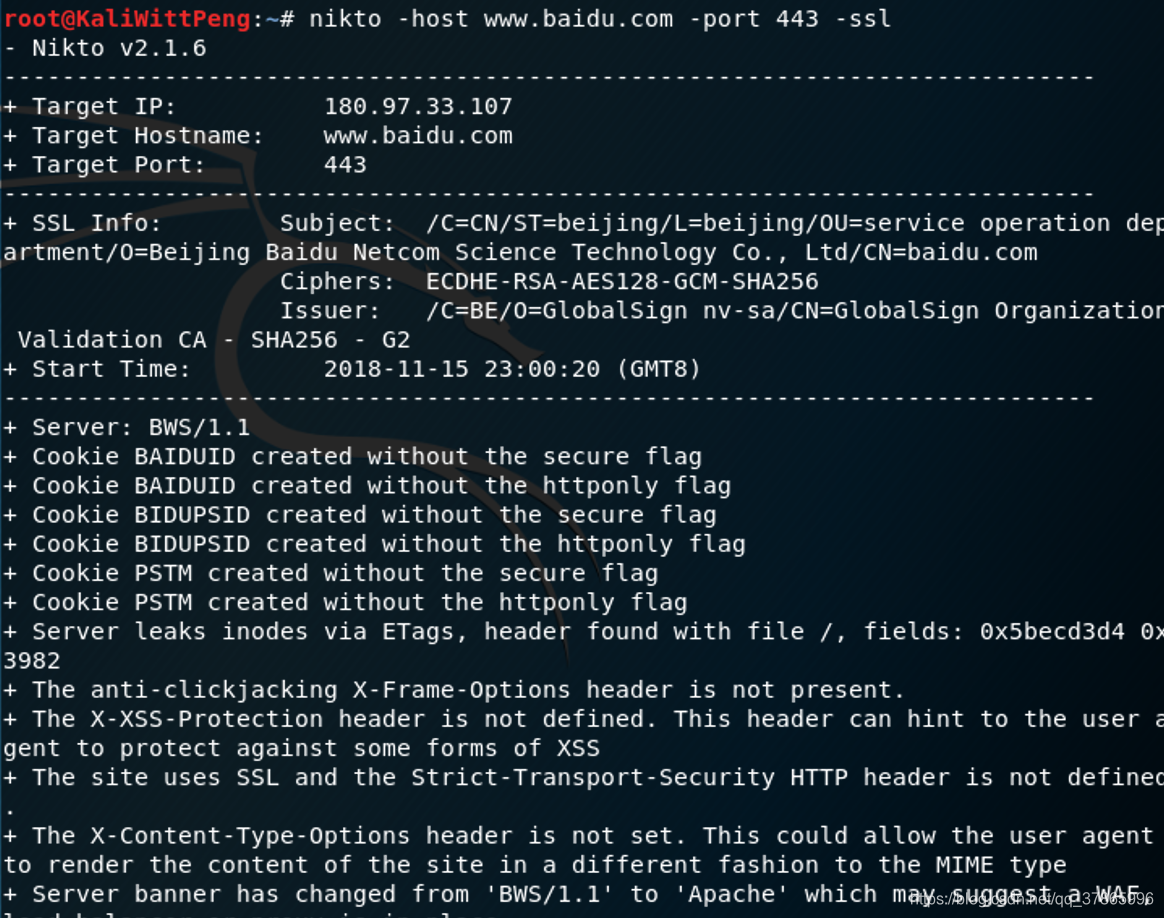

4.掃描https網站

5.掃描文字檔案裡的網站:nikto -host hostlist.txt

6.結合nmap的掃描結果進行掃描:

nmap -p80 192.168.1.0/24 -oG - | nikto -host -

7.使用代理進行掃描:

nikto -host 192.168.1.109 -port 80 -useproxy http://localhost:8087

8.對nikto進行配置(新增cookies、增加代理、修改useragent):

vi /etc/nikto.conf

以下內容借鑑而來:(借鑑於https://blog.csdn.net/mydriverc2/article/details/41365687)

./nikto.pl -h www.google.com -T 49

# -T 指定掃描型別 包含了一些小的選項

-T 隱藏選項如下:

0.檔案上傳

1.日誌檔案

2.預設的檔案

3.資訊洩漏

4.注射(XSS/Script/HTML)

5.遠端檔案檢索(Web 目錄中)

6.拒絕服務

7.遠端檔案檢索(伺服器)

8.程式碼執行-遠端shell

9.SQL注入

a.認證繞過

b.軟體關聯

g.屬性(不要依懶banner的資訊)

x.反向連線選項

./nikto.pl –h www.google.com -e 13

# -e 一個大的選項 ,該選項能夠對掃描包進行一些變形,繞過IDC檢測。

-e 詳細選項:

1 進行隨機url編碼

2 使用相對路徑參照 (/ ./)

3 儘可能早的結束url訪問

4 使用長隨機字串

5 隱藏引數

6 使用TAB作為命令的分隔符號

7 更改URL大小寫

8 使用windows 路徑分隔符 \

A 使用回車 (0x0d) 作為請求間隔

B 使用二進位制(0x0b) 最為請求間隔

./nikto.pl –h www.google.com -D 23

# -D 控制nikto的輸出方式 也具有一些小選項:

1 直接顯示資訊

2 顯示cookie資訊

3 顯示所有 200 /OK 的響應

4 顯示需要認證的URL

D Debug輸出

V 詳細輸出

./nikto.pl –h www.google.com -F html -o test.html

兩個引數一般同時出現,-F指定儲存結果檔案的型別 -o為結果檔名稱

-Single 可以指定HTTP協議內容進行訪問

./nikto.pl -Single 進入後會提示輸入很多內容,不輸入的話工具有預設選項。括號中的就是預設值。