勒索病毒分析報告

樣本資訊

病毒名稱:勒索病毒

所屬家族:惡意勒索

MD5值:DBD5BEDE15DE51F6E5718B2CA470FC3F

SHA1值:863F5956863D793298D92610377B705F85FA42B5

CRC32:1386DD7A

病毒行為:

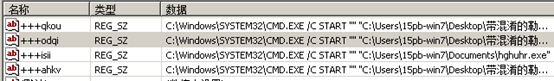

將自身拷貝到C:\Users\15pb-win7\Documents\,並將其設定登錄檔啟動項。

設定為cmd命令列方式啟動自身

執行過程中,遍歷磁碟下所有檔案,每個資料夾寫入一張圖片和記事本。

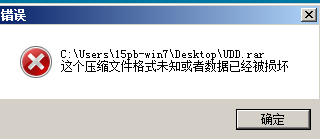

將所有txt,rar,png進行加密

遍歷系統所有程序,發現執行工作管理員,登錄檔,cmd,組策略等程序會將其結束。

測試環境及工具

測試環境為虛擬機器win7專業版

所使用到的工具:火絨劍,Pchunter,od,ida

主要行為

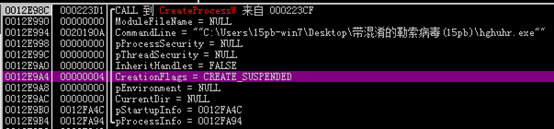

執行後會建立一個與自己一樣的程序,是掛起的狀態。

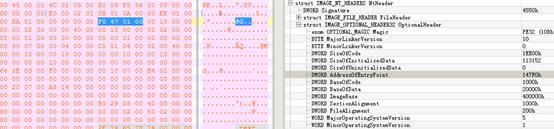

重新往這個新程序寫入記憶體,首先寫入的是檔案頭。

對檔案頭進行解析後,發現其入口位置為4147F0

然後寫入程式碼段,資料段,資源段等

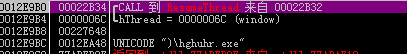

最後寫入完畢,呼叫ResumeThread恢復執行緒,結束自身,開始執行真正的病毒程式碼

使用OD無法顯示改程序,需要使用X32DBG附加程序,然後嘗試將該程序DUMP下來。

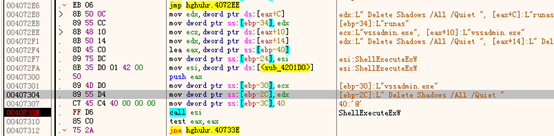

惡意程式碼執行後,會通過呼叫vssadmin.exe

Delete Shadows /All /Quiet 刪除全盤所有卷影副本,使受害系統不能夠通過卷影副本進行系統還原

建立執行緒,遍歷所有磁碟檔案

向每個資料夾下寫入一個txt文字和一個圖片檔案

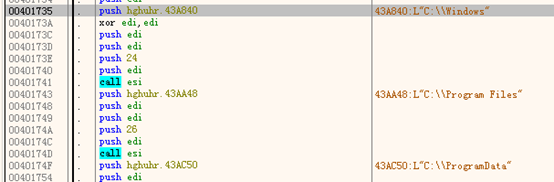

過濾了一些目錄不處理

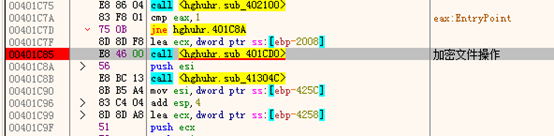

如果不是以上的目錄,將會呼叫401cd0進入加密檔案操作

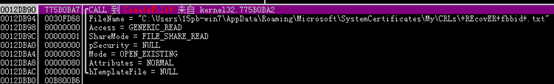

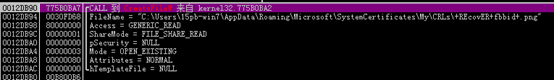

函式內部有操作檔案敏感操作

加密完畢之後,自動執行記事本,開啟一張圖片

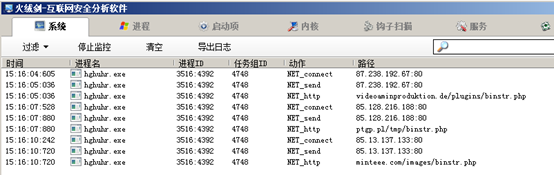

加密完成後進行了聯網操作

惡意程式對使用者造成的危害

對使用者電腦指定格式txt文件類,rar壓縮類,png圖片類,等檔案進行加密

設定為啟動項,每次開機都會檢測遍歷檔案,佔用大量系統資源

釋放大量的圖示,文字檔案。佔用磁碟空間。

加固後的惡意程式碼

病毒原檔案大量指令混淆

正真惡意程式碼隱藏在資源資料內,建立同名程序將惡意程式碼重新寫入新程序後才執行正在的惡意程式碼。

提取病毒的特徵,利用防毒軟體查殺

可以通過查詢utf8字串:

通過二進位制特徵查殺:

手工查殺步驟或是工具查殺步驟或是查殺思路等

刪除登錄檔啟動項:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\+++isii

刪除目錄下C:\Users\15pb-win7\Documents\病毒檔案

已被加密的檔案暫時沒有檔案解密的方法