一個人的武林:滲透測試常規思路分析(一)

寫在前面

滲透測試是門技術,也是一門藝術。

這門技術(藝術)一開始也不是每個人都會的,正所謂沒有人一出生就會走路,從不懂到入門到深諳,一步步慢慢來,每個人都是這樣;但是在這個過程中,思路無疑是最重要的,沒有做不到只有想不到,就跟咱們高中解題時有了思路就迎刃而解一樣,手裡拿著鏟子(技巧知識)但不是道從何挖起豈不是悲哀。

下面會分享一些我自己總結的常規滲透思路。

分享的思路就像一本書的索引一樣,並不是每個點都有詳細的技巧和各種原理分析,而是咱們如何下手如何一步步深入,在每個點上咱們知道了思路可以在每個點上查閱資料來攻破,繼續前進。好比武功的招式套路,在總體套路不變的前提的下招招精進,也可以重組創新。

0×01 野球拳:外圍

招式解釋

野球拳:最基礎但練得好最後也非常厲害

1. 主要由於伺服器配置等原因造成的資訊洩露

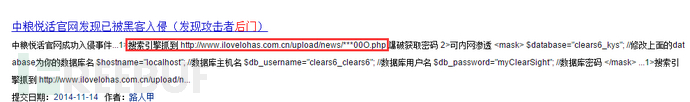

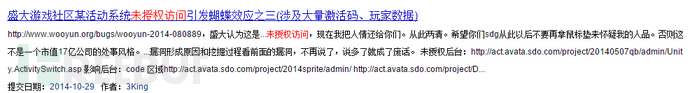

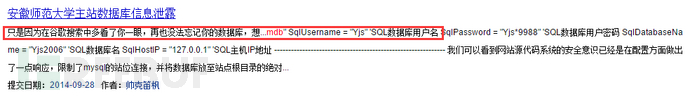

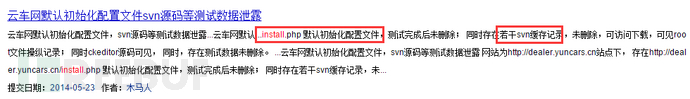

常用google ,bing等搜尋工具,輕量級的搜尋出一些遺留後門,不想被發現的後臺入口,中量級的搜尋出一些使用者資訊洩露,原始碼洩露,未授權訪問等等,重量級的則可能是mdb檔案下載,CMS 未被鎖定install頁面,網站配置密碼filetype:lst password,php遠端檔案包含漏洞等重要資訊。

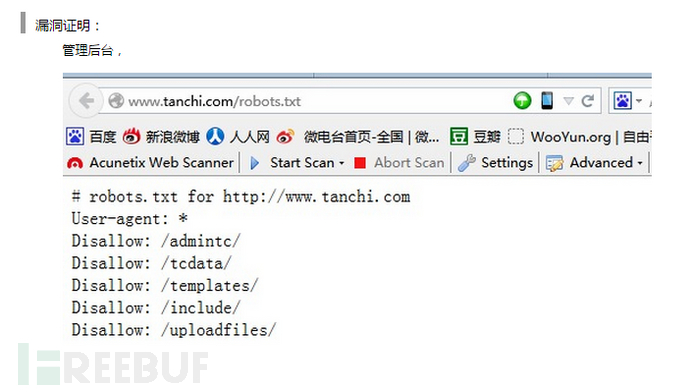

包括Robots.txt不想讓百度知道的,可能沒有設定forbidden訪問許可權,讓我們知道了路徑可以進入哦。

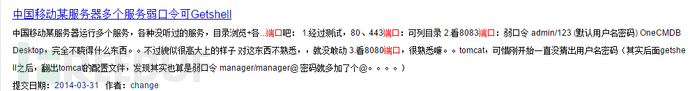

2. 埠探測——服務

該項也是針對伺服器的配置來說的,在伺服器配置的時候可能出現一些ftp,3389.1433等常規服務埠,則可以根據弱口令嘗試,或者一些服務的基礎漏洞(CVE)來使用matesploit進行處理。常用工具NMAP –A IP.

3. 爬蟲爬網站目錄

該項是使用爬蟲掃描器,對網站域名進行掃描,網站根目錄下的檔案,說不定能發現驚喜哦。AWVS,WWWScan。

4. Web框架漏洞

Web整體框架:

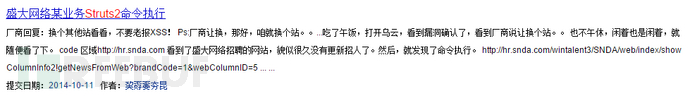

①Struts2框架漏洞,直接利用。

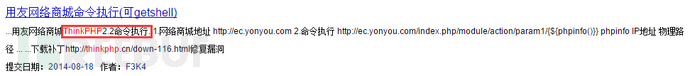

②ThinkPHP任意程式碼執行。

後臺框架:

其實也可以算繞過驗證進入後臺分類中;

①Siteservercms,cookie繞過,在sebug上可以找到相關漏洞修補資訊。

②worldpress

③ewebeditor , fckeditor編輯器上傳頁面直接訪問,根據編輯器版本,

隨處可查利用資訊。

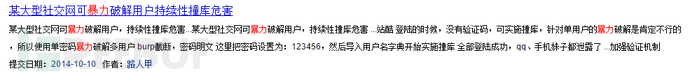

5. 暴力,撞庫進後臺

無論是前端的使用者登入還是後臺的管理進入,暴力破解都不失為一種以時間和字典為消耗的方法,還是有概率進入的,呵呵。

不過相比而言,根據外圍探測拿到的資訊,也許可以幫助我們很輕鬆的進入後臺。

撞庫,也許你只拿到了一部分敏感資訊,但是網路上現在褲子滿天飛的狀況下,撞一撞找一找,說不定密碼就出來了,這個可比暴力破解快得多。

6. 弱口令

最常見最危險也最掉以輕心

7. 中介軟體配置不當引起的問題

① IIS寫漏洞(不常見了)

(常規工具“老兵”)

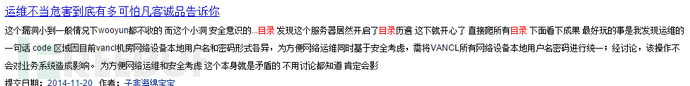

② 目錄可訪問

*8. 作業系統、中介軟體檔案解析引起的問題,

Apache test.php.xx IIS test.asp;.jpg windows .asp. asp□

不是深入的話題,在上傳裡關注

9. php引起的一系列問題

① ../../etc/passwd 直接深入

② php引起的目錄遍歷

③ PHP 引起的遠端檔案包含(google搜尋也可以直接利用)

0×02 太極:外圍到內部之間的中間層(應用)

招式解釋

太極:遇強則強,遇弱則弱,全是應用惹的禍

一.使用者未登陸的情況下

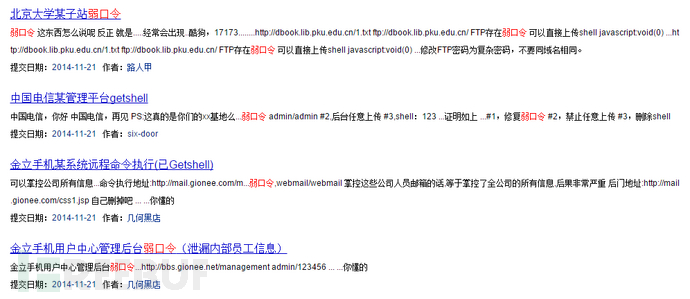

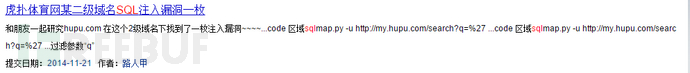

1、注入

注入的型別實在太多,利用花樣種種,

① 頁面呼叫時候的sql注入,一般直接穿山甲,sqlmap跑出來dbs和表,用來進後臺用或者洩露使用者資訊。(DBS是否完整,網站結構庫,直接利用)

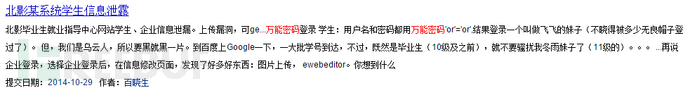

② 萬能密碼之類的sql注入,進入前端應用或者後臺管理。

③ 本站沒有注入不代表就不能深入,試試旁註呢,呵呵。只是流程不一樣了。

2、XSS

XSS的型別不算多儲存型,反射型,但是利用就是隻有你想不到,沒有你做不到。

和深入無關的就不說了。

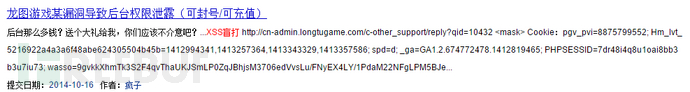

① XSS盲打打後臺,多半也是想進後臺種種方法無果的情況下。概率有限。

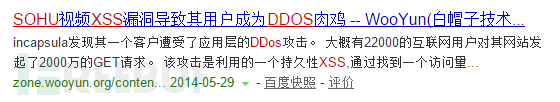

② XSS DDoS。

3、資訊洩露,訂單遍歷

使用者訪問許可權問題。

4、密碼找回漏洞(密碼郵件/簡訊重置)

Burp可修改欄位的情況下,找回其他使用者密碼,說不定admin的密碼就被你找回了。

5、後臺

後臺也是一種業務,只是一種專政的隱藏的業務哈。

如何進入後臺呢?在找到後臺地址的前提下。和應用無關的:暴力破解,撞庫,資訊收集利用,弱口令,未授權訪問。

① 萬能密碼之類的sql注入,post型注入用sqlmap dump dbs.

② 利用web前端的sql注入

③ 密碼找回運氣好的話前端應用的admin密碼和後臺密碼一致。(有什麼查詢密碼88)

④ XSS盲打 cookie (成功率)

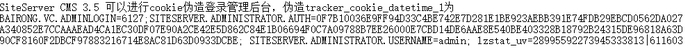

⑤ 後臺框架 siteservercms等知名後臺cms sebug

1、首先獲取免費版軟體,然後安裝使用檢視是否有test(admin)賬戶,能否直接利用,儲存cookie提交看能否使用。

2、看版本,Sebug等上面有無直接利用方法

3、程式碼審計 (北京2014綠盟安全奪旗北京分公司利用此方法成功轉賬)

二.在模擬使用者註冊登陸情況下

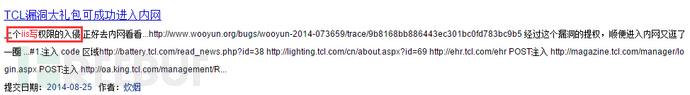

1、認證繞過

① 萬能密碼

② Cookie欺騙

2、越權訪問

① 平行越權,其他使用者資訊讀取、修改;

② 縱向越權,主要體現在修改密碼能否通過特殊欄位標記的修改管理員密碼。

3、注入

Cookie post get 型,登陸後user相關應用

4、XSS 影響力、型別實在太多

① user提交的東西讓後臺管理員去稽核

-

瞭解後臺的提交稽核流程,CSRF,給自己新增使用者,(文章管理系統)

-

XSS找後臺,管理員瀏覽時Cookie傳輸到XSS平臺

-

XSS蠕蟲之類

-

訂單遍歷

5、上傳點

① 一句話木馬

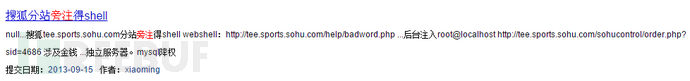

② Webshell上傳

在很多情況下,沒有注入的,後臺進不去,上傳點是最好的陣地。

網站十分重視對上傳檔案的保護,熟悉上傳流程,被阻斷在哪裡,在哪裡突破。

6、簡訊、郵箱DDoS

7、支付漏洞

① 0元任意付

② -1元退款

③ 數量整型/長整型溢位

0×03 內部(管理後臺)

招式解釋:迷蹤步(無痕無跡,還需更深進入)

既然已經進入了管理後臺了,很有成就感,那麼下一步的目標就是控制這臺伺服器,控制整個網段。。。現在一般的web滲透也都到此為止了。

1.上傳webshell

假如你在web前端沒有地方或者沒辦法上傳webshell,那麼在後臺上傳是一個最好的選擇,這也是幫助你從業務層面上控制伺服器的最佳方法。

① 後臺可修改上傳檔案型別,歡天喜地,修改下白名單| 黑名單,上傳成功,有時候不能被解析很常見,再找原因。

② 後臺不能修改上傳檔案型別,大部分哦~不過一般來說對後臺的上傳校驗比前端要寬鬆一些。

沒事,咱們該怎麼繞過就怎麼繞過,不能繞過就88…….

2.一句話木馬

3.管理員的分權

假如說管理員進行了分權,拿到了管理員不是許可權最高的主管理員的話還需要進行管理員提權操作。

後臺提權

內網滲透相關內容請見下期,本文主要跟大家分享一些思路,希望跟大家共同進步。

[本文由作者mumaren投稿,版權屬於作者,轉載請註明來自FreeBuf.COM]