2018護網杯——easy_dump

題目:

連結: https://pan.baidu.com/s/1IdhDQAv02nAz0H211BoVgA 提取碼: axgp

做題時看到下載下來的600m,懵逼中,看到是img映象檔案當然想到的是利用diskgenuis恢復檔案找特別檔案再進行解密。

一直做不出,是我想的太簡單了,昨天看了大佬寫的wp,滿懷敬佩的心復現一下

參考i春秋大佬:lem0n

實驗用到的工具:

kali 滲透測試系統

easy_dump.img 記憶體映象

Volatility Framework 記憶體取證工具

TestDisk 檔案恢復工具

Volatility Framework:

volatility 框架是一款用於易失性記憶體取證的重量級框架。在該框架下我們可以完成許多取證的操作,獲取我們想取得的資訊。其支援的作業系統也非常廣泛,同時支援 windows , linux, Mac OSX,甚至也支援 Android 手機使用ARM處理器的取證。因此,它也是所有網路取證愛好者的必學框架。

volatility 使用: volatility -f <檔名> -–profile=<配置檔案> <外掛> [外掛引數] 通過volatility --info獲取工具所支援的profile,Address Spaces,Scanner Checks,Plugins 常用外掛: imageinfo:顯示目標映象的摘要資訊,知道映象的作業系統後,就可以在 –profile 中帶上對應的作業系統 pslist:該外掛列舉出系統程序,但它不能檢測到隱藏或者解鏈的程序,psscan可以 psscan:可以找到先前已終止(不活動)的程序以及被rootkit隱藏或解鏈的程序 pstree:以樹的形式檢視程序列表,和pslist一樣,也無法檢測隱藏或解鏈的程序 mendump:提取出指定程序,常用foremost 來分離裡面的檔案 filescan:掃描所有的檔案列表 hashdump:檢視當前作業系統中的 password hash,例如 Windows 的 SAM 檔案內容 svcscan:掃描 Windows 的服務 connscan:檢視網路連線

利用 volatility -f easy_dump.img imageinfo檢視映象資訊

根據Suggested Profile(s)值猜測他是Win7SP1x64,所以利用--profile=Win7SP1x64

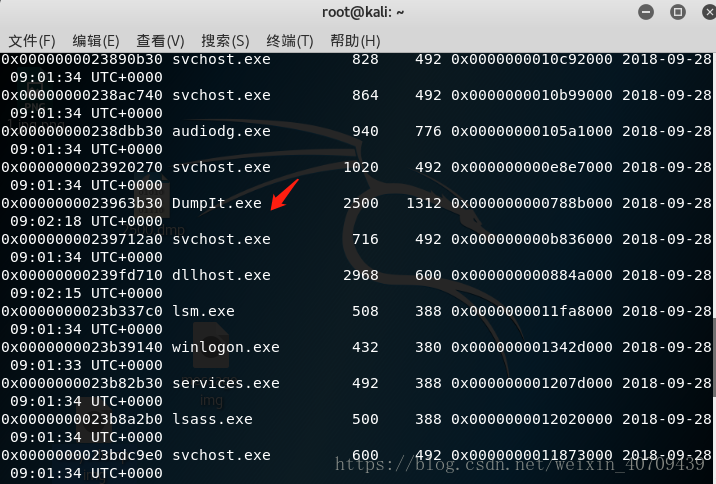

然後利用volatility -f easy_dump.img --profile=Win7SP1x64 psscan檢視所有程序,通過所有程序來檢視是否有可疑程序出現,進行進一步取證。

發現一個可疑程序,dumpit.exe

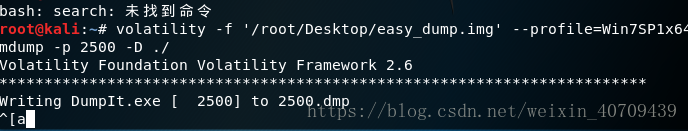

那就把它分離提取下來volatility -f '/root/Desktop/easy_dump.img' --profile=Win7SP1x64 memdump -p 2500 -D ./

看下這個程序有啥隱藏檔案否,發現裡面有個message.img

繼續分析img檔案,binwalk,foremost分析提取分離其中的檔案,發現一個hint.txt

一堆座標,利用指令碼或者工具gnuplot可解出一個二維碼

識別結果:Here is the vigenere key: aeolus, but i deleted the encrypted message。

根據提示說用了vigenere並且key為aeolus,但是他刪除了資訊...

那麼接下來就要用到testdisk /dev/loop0來進行檔案恢復。

得到message.swp,原始碼得到一串密文

根據hint可知道是維吉尼亞加密,上面已得到key和密文,利用指令碼進行解密即可

指令碼如下

連結: https://pan.baidu.com/s/1ziHmHdSeQcVD03nbf-V4tA 提取碼: 5x4w