第10章 網路安全(4)_網路層安全IPSec

5. 網路層安全IPSec

5.1 IPSec協議

(1)前面使用Outlook進行數字簽名和數字加密是應用層實現的安全。安全套接字實現的安全是在應用層和傳輸層之間插入了一層來實現資料通訊安全。而IPSec是網路層實現的安全。不需要應用程式的支援,只要配置通訊雙方的安全規則,傳輸層的資料傳輸單元就會被加密後封裝到網路層,實現資料通訊安全。IPSec工作在OSI模型的網路層。

(2)IPSec主要的兩個協議

①鑑別首部(Authentication Header, AH)協議:提供源點鑑別和資料完整性,但不能保密。AH協議的功能都包含在ESP協議中,因此不再使用AH協議。

②封裝安全有效載荷

5.2 安全關聯

(1)IPSec協議的IP資料報(簡稱IPSec資料報),可以在兩個主機之間、兩個路由器之間或一個主機和一個路由器之間傳送。但傳送IPSec資料報之前,源實體和目的實體之間必須建立一條網路邏輯連線,即安全關聯(Security Association, SA)。

(2)安全關聯的狀態資訊(以Client到Web伺服器的安全關聯SA1為例)

①源點(Client的IP)和終點(Web伺服器的地址)

②一個32位的連線識別符號,稱為安全引數索引(Security Parameter Index, SPI)

③所使用的加密型別(如DES)、加密密碼

④完整性檢查型別(例如,使用報文摘要MD5的報文鑑別碼MAC)

⑤鑑別使用的金鑰(比如指定身份驗證金鑰為abc)

【注意】要實現安全通訊,Web伺服器與Client傳送IPSec資料報之前,也要建立一條安全關聯SA。

5.3 實戰:在Windows系統上配置IPSec實現安全通訊

(1)實驗環境:Win2003Web(192.168.80.20)和WinXP(192.168.80.50)

(2)IPSec(IP安全策略)規則的主要組成

①篩選器:定義SA的條件,如源地址、目標地址、協議和埠號等

②篩選器動作

③身份驗證方法(Kerberos、數字證書、共享金鑰):預設使用Kerberos來驗證,這是為域中的計算機準備的身份驗證方法。共享金鑰則要求通訊雙方要使用相同的金鑰(可自定義,如abc123)

(3)在Win2003虛擬機器上建立IP安全策略

①執行“secpol.msc”(也可以從管理工具中找到)開啟“本地安全策略”→“IP安全策略”→“建立IP安全策略”。(注意,Windows可以有多個IP安全策略,但同一時間只有一個生效,在“本地安全設定”中有三個預設的IP安全策略,他們是針對加入域的計算機預設的,這裡我們要建立自己的IP安全策略)

②新增“篩選器”:名稱為toWindowsXP,源地址為我的IP、目標地址為192.168.80.50、協議為任意,並選中該篩選器。

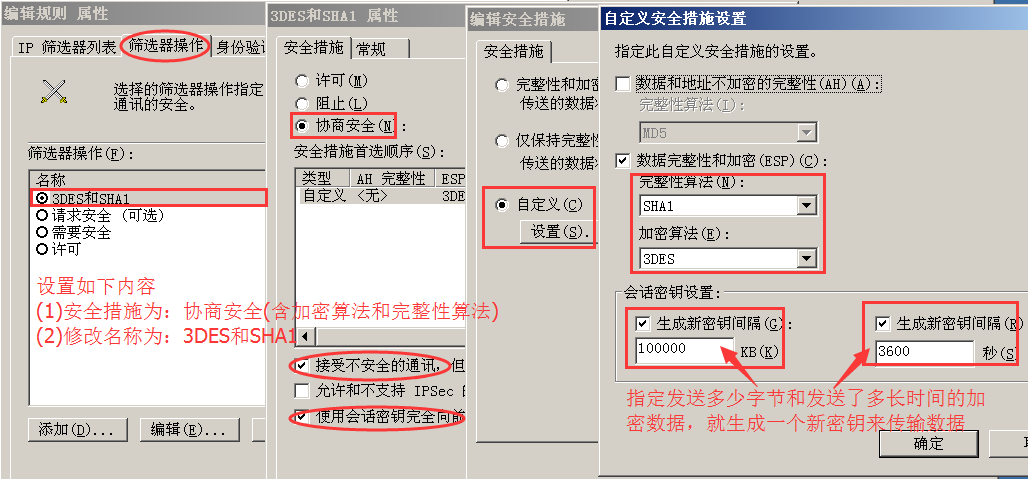

③設定toWindowsXP篩選器的操作:安全措施為協商安全,並設定資料完整性和加密演算法以及新金鑰的生成時間。同時勾選“接受不安全的通訊,但總是用IPSec響應”(這意味著只允許進行安全通訊)和勾選“使用會話金鑰完全向前保密”(意味著通訊過程中生成的新的會話金鑰就不會使用以前用過的會話金鑰)

④將身份驗證方法修改為“預共享金鑰”,如abc123。(可編輯預設的Kerberos來達到修改驗證方法的目的)。

⑤最後右擊建立好的“WebIPSec”,並點選“指派”使策略生效。

(4)在WinXP虛擬機器上建立IP安全策略

①參照Win2003上操作新增篩選器,目標地址填寫192.168.80.20,也就是Win2003Web的地址。

②按同樣的方法建立篩選器操作和指定身份驗證方法(預共享金鑰也應設為abc123)

③指定新建立的IP安全策略,然後ping 192.168.80.20(注意,第一個響應是Negotiating IP Security,即協商IP安全,說明Win2003返回的ICMP響應資料包是經過IPSec策略加密通訊的)

5.4 實戰:檢視安全關聯和加密資料包

(1)XP上檢視安全關聯:執行“mmc” →“檔案”→“新增/刪除管理單元”→新增“獨立管理單元”並選中“IP安全監視器”

(2)Win2003上抓包分析IPSec資料包的格式

①IPSec資料包格式

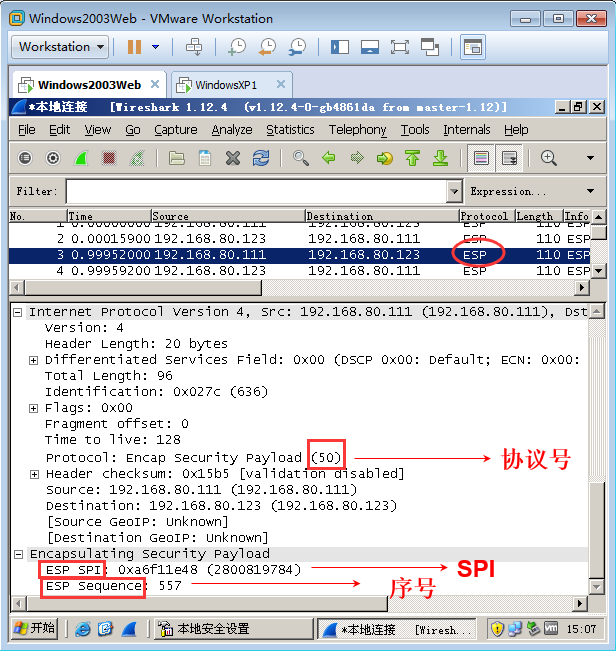

A.當使用ESP(封裝安全有效載荷)時,網路層IP資料包的首部的協議欄位變為50。當目標主機檢查到協議欄位為50時,就知道在IP首部後面緊接著是ESP首部。

B.在ESP首部中,有標誌一個安全關聯的安全引數索引SPI(32位)和序號(32位)。同時,在原IP資料報後面增加了兩個欄位,即ESP尾部和ESP鑑別碼(MAC)。

C.ESP尾部和傳輸層報文(IP的資料報)一起加密,因此攻擊者無法得知所使用的傳輸層協議(它在IP資料報的資料部分中)

D.SA指明的演算法和金鑰,對“ESP首部+傳輸層報文段(或IP資料報)+ESP尾部”生成報文鑑別碼MAC。

②抓包分析IPSec資料包