密碼學的應用

阿新 • • 發佈:2018-11-27

目錄

網路中存在的典型安全隱患:

- 假冒

- 竊聽

- 篡改

- 冒名傳送

- 否認傳送

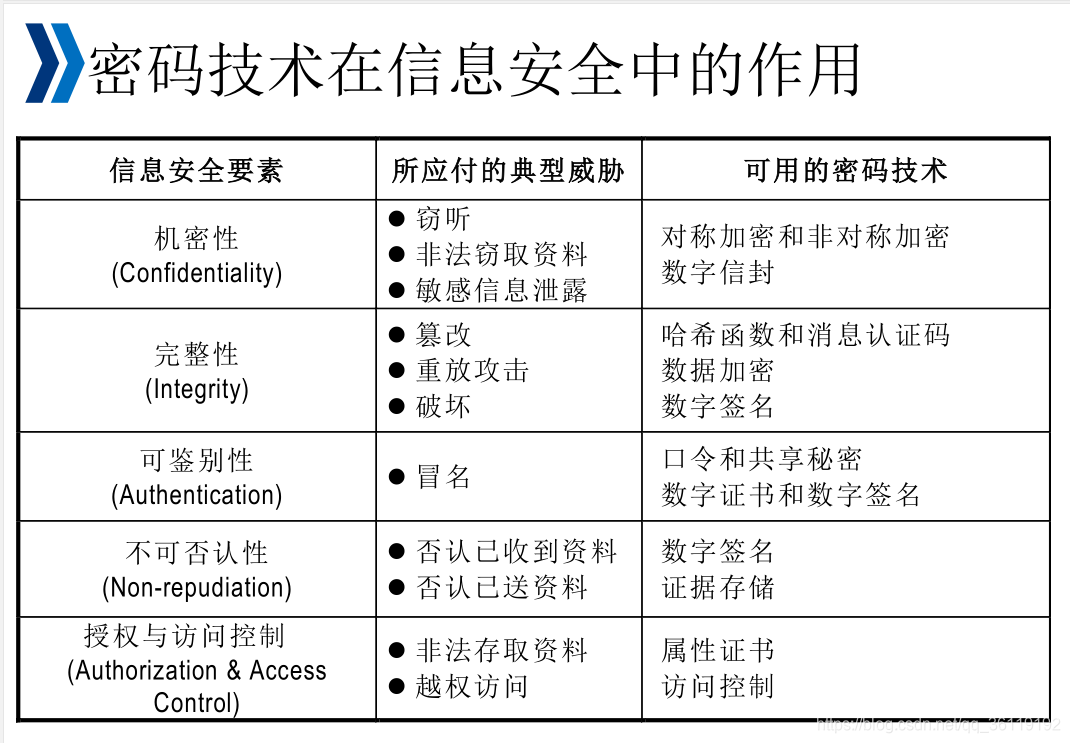

資訊保安要素:

- 可鑑別

- 授權

- 機密性

- 完整性

- 不可抵賴性

應用系統安全性需求和典型攻擊

機密性

- 需求:資料傳輸、儲存加密

- 攻擊:竊聽、業務流分析

完整性

- 需求:資料和系統未被未授權篡改或者損壞

- 攻擊:篡改、重放、旁路、木馬

可鑑別性

- 需求:資料資訊和使用者、程序、系統等實體的鑑別

- 攻擊:偽造、冒充、假冒

不可抵賴性

- 需求:防止源點或終點的抵賴,自身獨有、無法偽造的

- 攻擊:抵賴、否認

授權

- 需求:設定應用、資源細粒度訪問許可權

- 攻擊:越權訪問、破壞資源

密碼學的應用

機密性

利用的技術:對稱加密和非對稱加密

應用

數字信封(混合加密):由於對稱加密體制和非對稱加密體制各有優缺點。所以,在實際生活中,我們還是經常用混合加密方式來對資料進行加密的。常見的混合加密演算法主要是指 RSA加密演算法 和 DES加密演算法 這兩種加密演算法混合加密

傳送端:

- 資訊(明文)採用DES金鑰加密得到密文。

- 使用RSA公鑰加密前面的DES金鑰資訊得到key,最終將密文和key進行傳遞。

接收端:

- 用RSA私鑰解密key得到DES金鑰。

- 再用DES祕鑰解密文資訊,最終就可以得到我們要的資訊(明文)。

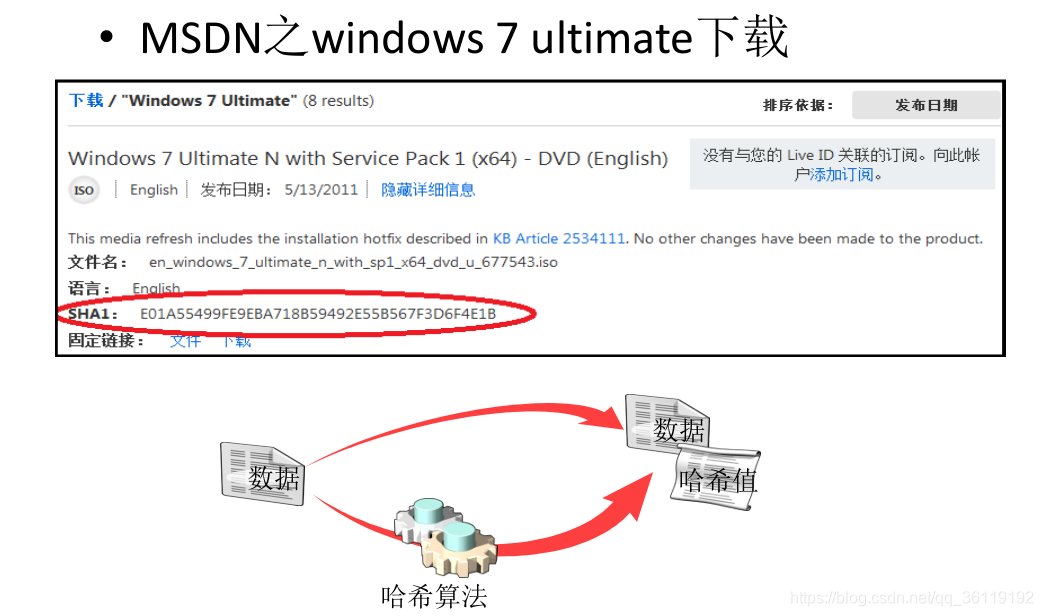

完整性

利用的技術: 雜湊演算法

應用

- 傳送端:通過對檔案進行雜湊運算得到摘要key,並將檔案和摘要key一起傳送給對方

- 接收端:用相同的雜湊演算法對檔案進行雜湊得到摘要 key2,對比 key 和 key2 是否相等

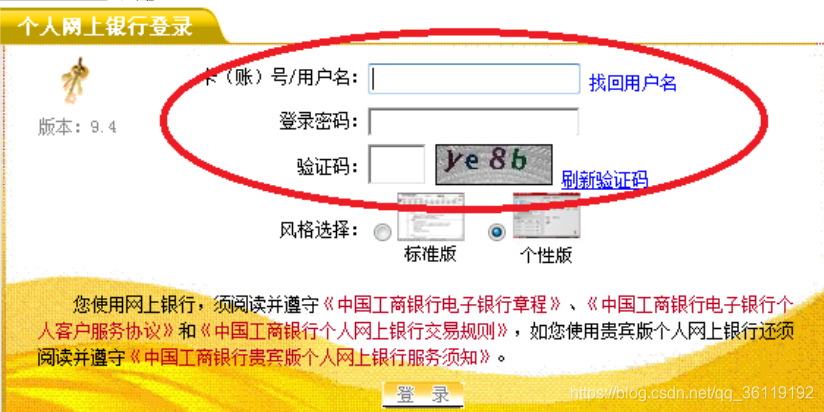

可鑑別性

利用的技術

實體鑑別:通過口令、共享祕鑰、數字證書和數字簽名等,告訴別人,你是誰!

- 單向鑑別:只有一方鑑別另一方

- 雙向鑑別:通訊雙方相互進行鑑別

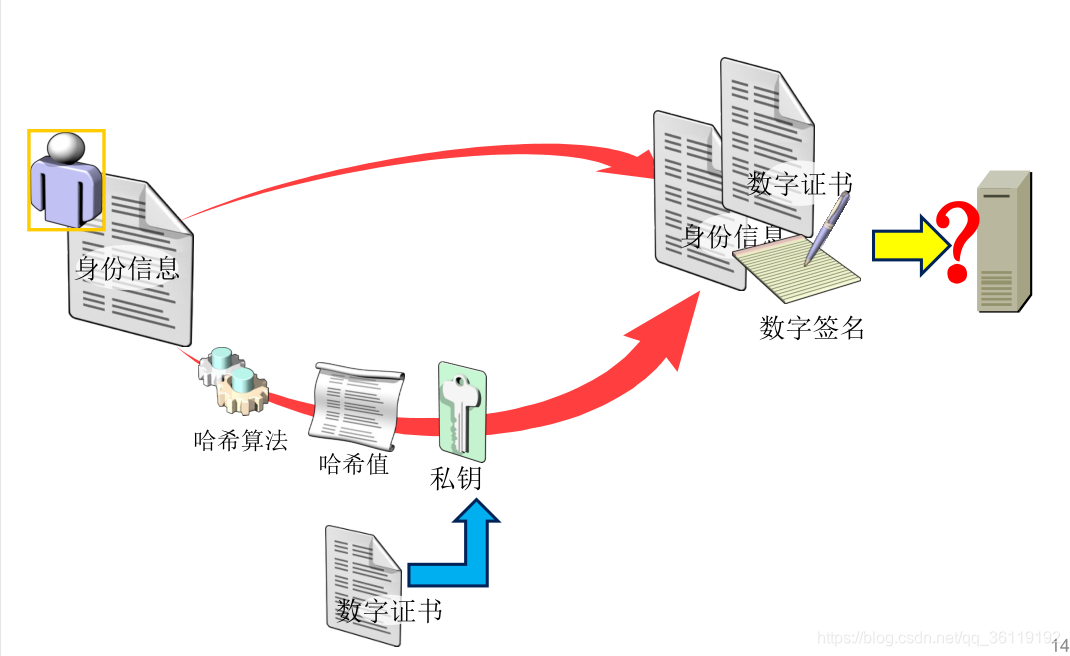

訊息鑑別: 通訊訊息是合法的、完整的

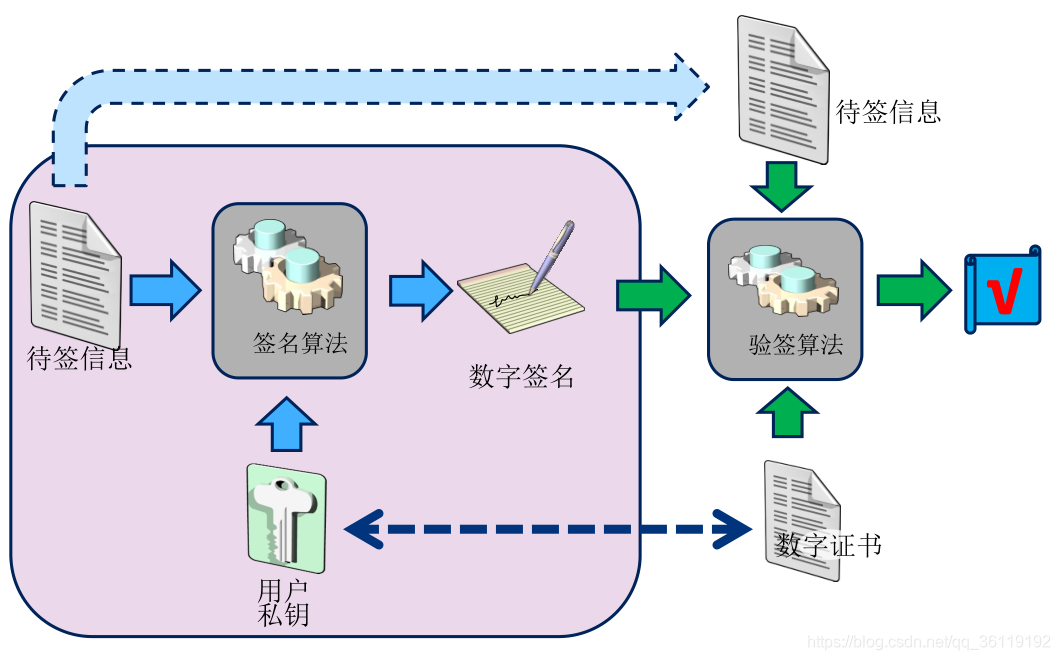

- 傳送端:對身份資訊進行雜湊運算,得到雜湊值,再利用數字證書的私鑰對雜湊值進行加密,得到數字簽名,將身份資訊、數字證書和數字簽名都發送給對方

- 接收端:利用數字證書的公鑰對數字簽名進行解密,得到key1。再利用相同的雜湊演算法對身份資訊進行雜湊,得到key2。如果key1等於key2,那麼這個人的身份資訊就是正確的

口令驗證身份

數字簽名和數字證書驗證身份

不可否認性

利用的技術:數字簽名、證據儲存

證明資訊已經被髮送或接收:

• 傳送方: 不能抵賴曾經發送過資料,使用傳送者本人的私鑰進行數字簽名

• 接收方: 不能抵賴曾經接收到資料,接收方使用私鑰對確認資訊進行數字簽名

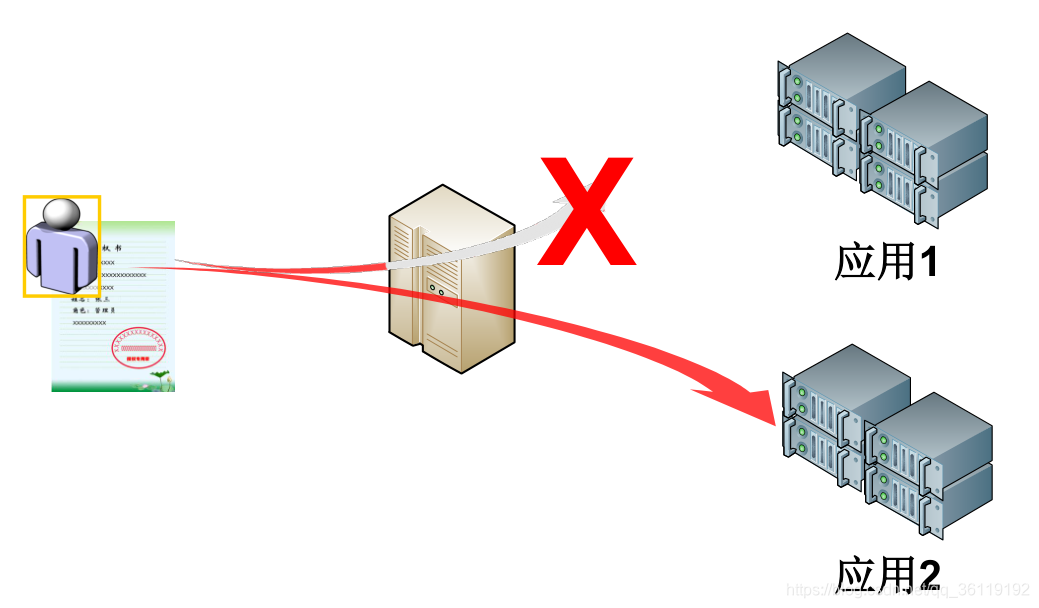

授權

利用的技術:授權管理 訪問控制

應用

相關文章:密碼學(對稱與非對稱加密 雜湊演算法)