速看|萬豪資料洩漏門再敲警鐘 酒店集團7步安全建議

11月30日,萬豪酒店官方釋出訊息稱,多達5億人次預訂喜達屋酒店客人的詳細個人資訊可能遭到洩露。萬豪國際在調查過程中瞭解到,自2014年起即存在第三方對喜達屋網路未經授權的訪問,但公司直到2018年9月才第一次收到警報。

萬豪國際還表示,洩露的5億人次的資訊中,約有3.27億人的資訊包括如下資訊的組合:姓名、郵寄地址、電話號碼、電子郵件地址、護照號碼、SPG俱樂部賬戶資訊、出生日期、性別、到達與離開資訊、預訂日期和通訊偏好;更為嚴重的是,對於某些客人而言,資訊還包括支付卡號和支付卡有效期,雖然已經加密,但無法排除該第三方已經掌握金鑰。

酒店行業資料洩漏頻繁發生

酒店集團的資料洩漏問題已經不是第一次。近些年洲際、希爾頓、凱悅、文華東方等酒店集團等不止一次遭遇過這類安全事件。上一次華住集團的資料洩露事件我們還記憶猶新。以下是最近幾年發生在酒店行業的部分資料洩漏事件:

2018.10

麗笙(Radisson)酒店,具體洩露資料量未公佈。

2018.8

華住酒店集團,洩露資料量:5億條,並在暗網售賣。

2017.10

凱悅酒店集團,洩露資料涉及全球的41家凱悅酒店。

2017.4

洲際酒店集團,洩露資料涉及超過1000家酒店。

2014&2015

希爾頓酒店集團,洩露資料涉及超過36萬條支付卡資料。

酒店集團資料洩露事件三大主因

從這幾起典型的酒店資料洩露事件的原因來看,主要有以下幾種:

**

1.未經授權的第三方組織竊取資料**

雖然萬豪並未明確指出資料洩露的原因,但從官方宣告中提到的”an unauthorized party”,可以猜測本次資料洩露與第三方支援人員有很大關係。酒店管理系統比較複雜,通常涉及大量第三方參與系統開發與運維支援。因此很容易出現第三方支援人員或者內部人員利用系統漏洞取得資料庫訪問許可權。而2017年凱悅酒店集團的資料洩露事件也是一些酒店IT系統被注入第三方惡意軟體程式碼,通過酒店管理系統的漏洞獲取資料庫的訪問許可權,從而提取酒店客戶的支付卡資訊並解密。

2.特權賬號被公開至Github導致洩露

這類原因以華住集團的洩漏事件為典型代表,開發人員將包含有資料庫賬號和密碼的程式碼傳至了Github上,被黑客掃描到以後進行了拖庫。這一類原因已經成為全行業資料洩露的主要原因之一,Uber在2107年因此洩露了5700萬用戶資訊。

3.POS機被惡意軟體感染

這一原因的典型事件是希爾頓和洲際酒店集團。據公開的訊息,這兩起資料洩露事件都是由於POS機被植入了惡意程式,導致支付卡資訊被竊取。

**

事件暴露的資料安全隱患**

資料安全問題是一個很大的話題,無法用一篇文章講完。我們僅綜合近些年的資料洩露事件和企業在資料安全領域最常見的幾個誤區,總結出以下幾個最明顯的問題:

- 內部安全意識不強,開發人員的安全紅線要求缺失;

- 管理者對業務系統存在的漏洞和安全風險心存僥倖,不發生安全事件就假裝視而不見;

- 對敏感資料資產梳理不清,哪些人、哪些系統有訪問許可權情況不明,資料安全管控無從下手;

- 敏感資料欄位未進行加密,一旦洩露就是明文資料;或使用了資料庫自身的金鑰管理機制做加密,但資料庫本身無法保證安全,金鑰也可以被黑客所竊取;

- 對資料異常訪問行為缺乏檢測和審計手段,導致洩露發生多年後才被發現(更大的可能性是大多數企業從來沒有發現過)。

**

酒店集團7步安全建議**

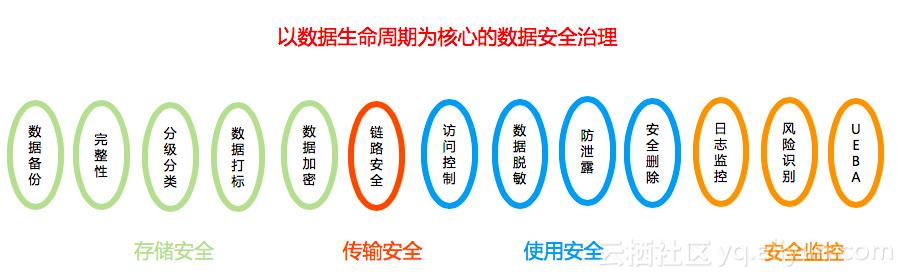

當前,以資料安全生命週期進行安全管控的最佳實踐已經成為業內資料安全治理的共識。

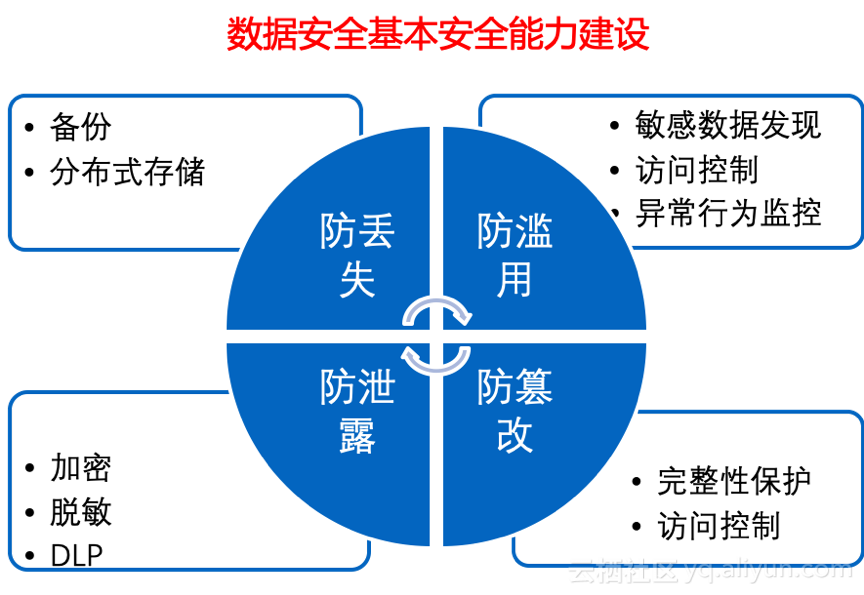

我們也深知,大部分企業不可能一次性把所有事情全部做完,我們從防丟失、防濫用、防篡改、防洩露四個方向出發,按照先易後難、風險從高到低的優先順序給出如下建議:

1.嚴控程式碼:此時此刻,就立即告訴包括第三方外包服務商在內的所有開發人員,不允許將任何的開發程式碼上傳到第三方平臺,已經傳上去的程式碼立即刪除;阿里雲已經看到太多企業因為程式碼傳至Github而引發的大規模資料洩露事件;

2.全業務滲透測試:如果你的企業已經有超過半年以上沒有進行過滲透測試,儘快啟動一次針對全業務的滲透,堵上可能存在威脅資料安全的漏洞。為什麼是全業務?因為你可能並不清楚一些不起眼的邊緣業務系統裡可能就有公司內部人員的賬號;

3.許可權梳理:儘快完成對業務系統敏感資料、訪問人員和許可權的梳理。對大部分中小企業來說,完成梳理並不需要太多時間,而且自己就可以完成,成本較低;

4.資料加密:對梳理出來的敏感資料進行分類分級,確定哪些欄位必須加密,利用第三方的透明加密系統、雲上的加密服務/金鑰管理服務逐步完成系統改造;

5.審計與分析:建設資料訪問控制、日誌審計和異常行為分析手段,對第三方系統、外包人員和內部人員的許可權進行嚴格限制,對資料訪問行為進行審計、分析和監控;

6.資料脫敏:在開發測試和運維環節,建設資料靜態/動態脫敏手段,確保生產資料的抽取、檢視受到嚴格保護;在應用系統後臺管理中嚴格限制資料匯出落地,同時在系統中做好日誌埋點;

7.辦公網安全:建設辦公網的資料防洩漏系統,完成資料防洩漏從生產網到辦公網的閉環。

一直以來,阿里雲都非常重視雲上客戶的資料安全,作為雲平臺服務商,不僅在國內首家釋出了《資料安全白皮書》,還陸續在雲上提供了滲透測試、SSL證書、加密服務、金鑰管理服務和資料庫審計等資料安全服務來保護客戶的資料安全。相比於雲下,阿里雲的一體化安全能力、應急響應速度都有著較大的優勢,例如雲上可以快速對Github程式碼洩露風險形成自動化監控,效率大大提升。此外,阿里雲後續還將上線新一代資料安全產品——資料盾。若您有任何問題,請聯絡您的客戶經理,或撥打95187-1熱線,我們將為您詳細解答。