安全運維之日誌追蹤

前言

日誌在分析安全事件上很重要的一個參考依據,同樣希望能夠看到這篇文章的運維人員能重視起日誌來。

0×01 搭建環境

為了快速還原一個易被攻擊以及攻擊性的多樣化的手機麻將外掛環境,這裡我使用了DVWA這個測試平臺。

0×02 開始測試攻擊

A. 掃描

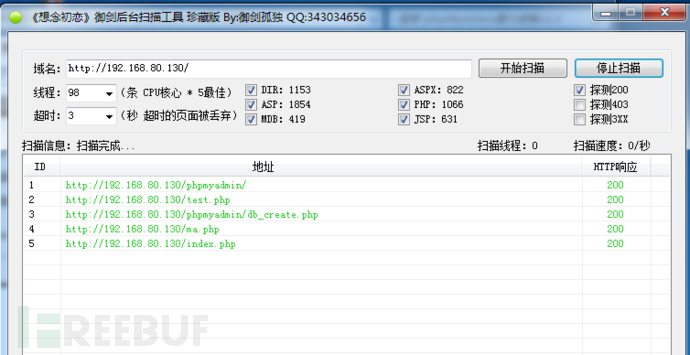

這裡我使用了御劍麻將外掛軟體後臺掃描工具:

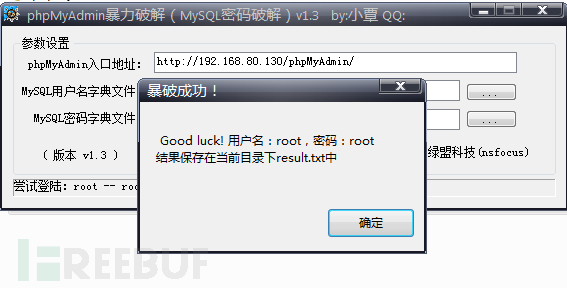

B. 然後對掃描到的phpmyadmin進行暴力破解

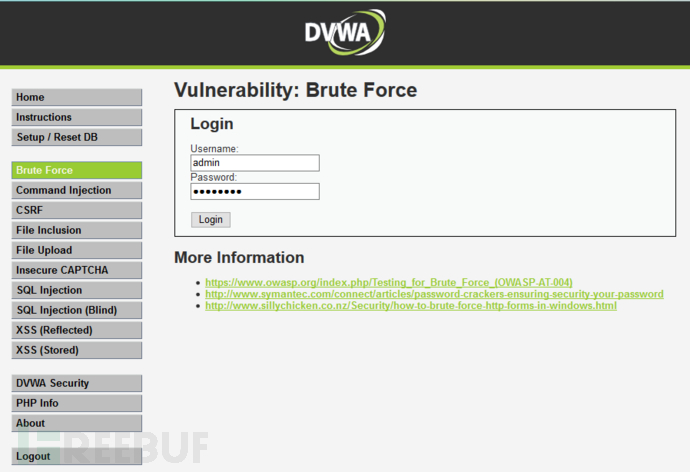

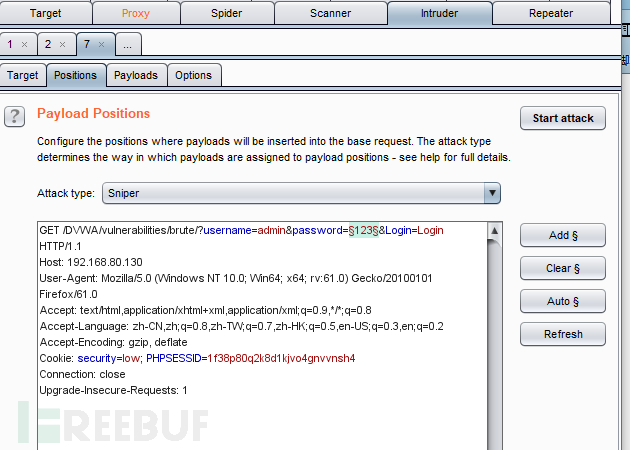

C. 測試簡單的暴力破解,這裡使用的星力捕魚程式刷分軟體工具是Burp Suite:

這裡使用Burp Suite對密碼進行了爆破。

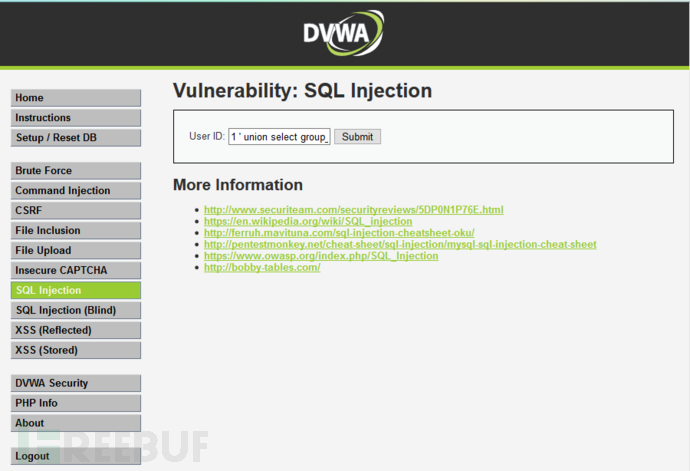

D. 測試簡單的sql注入

1' union select 1,group_concat(column_name) from infomation_schema.columns where table_name='users' #

0×03 分析access日誌

日誌的存放路徑在windows和Linux 上不太一樣,Linux一般是/var/apache2/,windows根據安裝的路徑不同存放的路徑也可能不一樣,一般為../apache/logs/access.log,或者直接使用查詢工具搜尋access.log。

使用系統自帶的記事本開啟access.log日誌:

這裡拿出其中一條日誌來進行詳細分析:

192.168.80.1 - - [23/Nov/2018:20:15:47 +0800] "GET /dvwa/login.php HTTP/1.1" 200 1567 "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:61.0) Gecko/20100101 Firefox/61.0"

每條日誌可以提供九項內容,直接可以看出客戶端的IP,請求的時間,請求的URL,狀態碼,伺服器傳送的內容大小,以及客戶端的詳細資訊。

附上一條完整的具體內容解釋連結:https://blog.csdn.net/fengda2870/article/details/13082115。

為了便於檢視這些日誌,這裡我使用了兩款分析工具,Apache Logs Viewer和360的星圖。

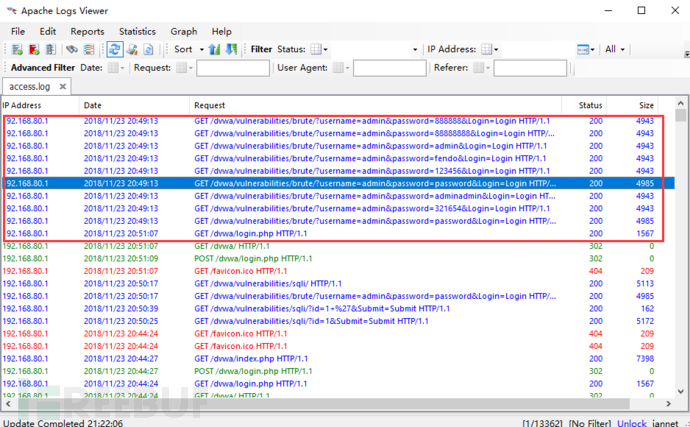

先使用Apache Logs Viewer分析一下。

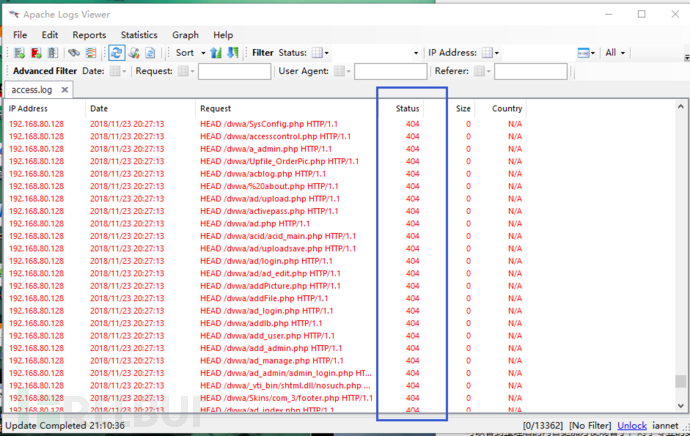

A. 御劍後臺掃描分析

按照Status排序,可以看到有大量同IP的404請求。通過對這些請求的地址分析,可以判斷出這是暴力破解目錄留下的痕跡。

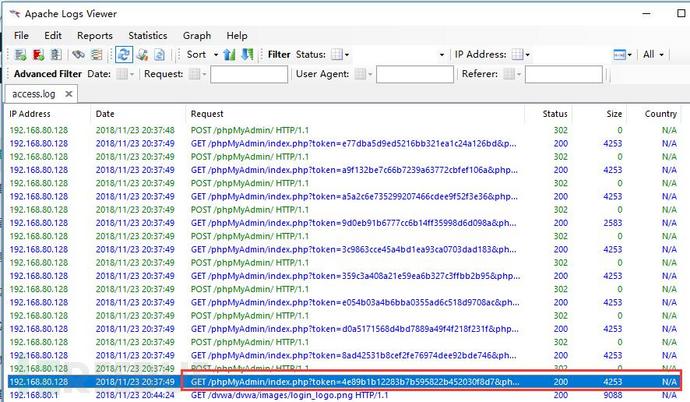

B. phpMyAdmin暴力破解分析:

從圖中可以看出大量的對phpMyAmin的破解請求,並在最後狀態變為了200,可以分析出,攻擊者對phpMyAdmin的暴力破解,並最後得到了使用者名稱和密碼。

C. 暴力破解登入

可以從上圖紅框內的Reques內容可以看出在暴力破解admin的密碼,當size由大量的4943變為了4985可以看出,攻擊者也成功得到admin的密碼。

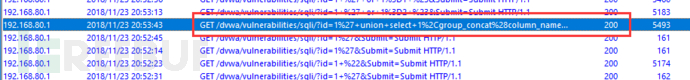

D. SQL注入分析

通過請求的資訊,也可以看出攻擊者使用了SQL注入,這條資訊,也可以在日常運維,安全加固中,可以準確的找到網站的注入點,有利於運維人員的及時加固。

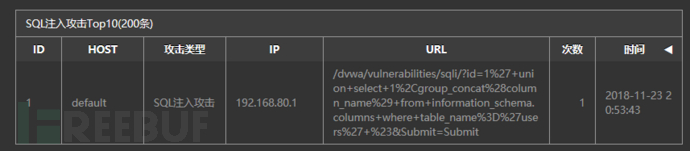

自動化分析工具:星圖

將星圖的配置設定好,將日誌匯入,可以看到攻擊的資訊很直觀的顯示了出來,很遺憾的是星圖好久不更新了。

SQL注入的資訊:

兩款工具的各有所長,對於星圖來說,很多攻擊內容給出的分析,更會迷惑分析者,建議使用星圖巨集觀上查詢問題IP,再利用Apache Logs Viewer此類工具,進行詳細分析攻擊者的手法,這樣對我們的安全上的加固有很大的幫助。

最重要的是,一定要認識日誌的重要性,對日誌的採集,備份工作也同樣變得更加重要。畢竟有經驗的攻擊者都會清理自己的痕跡。

總結

我是一個安全小菜鳥,每天遊蕩在各大安全論壇中,時間久了,心裡對安全運維上的工作變得更加恐慌。我不應期待我維護的網站伺服器不會遭受大佬們的調戲,而是如果大佬們調戲完,我該如何變得更加堅強。咳咳,感情戲太深了。。。不再戲精了,小菜鳥第一次在freebuf發文章,請各位大佬多多指點。