26.內網安全部署之無線需要部署的安全技術

拓撲

拓撲可以儲存到本地,然後擴大檢視,這樣才能看的更清楚。(拖動到新視窗開啟即可)

無線需要部署的安全技術

(1)埠隔離技術 說明:埠隔離技術,在無線上面部署是非常有必要的,因為通常情況下,無線的客戶端之間沒必要互訪,而且也保證了安全行,但是埠隔離技術實施,是根據隧道轉發情況來決定的。 直接轉發模式 說明:在直接轉發模式下直接在服務集下開啟 user-isolate 隧道轉發模式 在隧道轉發模式下開啟埠隔離則是在,WLAN-ESS下開啟。port-isolate enable

(2)DHCP Snooping、DAI、ip source guead功能 該功能的作用跟優先是一樣的,可以在對應的服務集下開啟。 [AC6605-wlan-view]service-set id 0 [AC6605-wlan-service-set-open]dhcp snooping [AC6605-wlan-service-set-open]dai enable [AC6605-wlan-service-set-open]ip source guard enable

(3)DHCP 信任功能 說明:它的作用跟DHCP Snooping一樣,但是無線這邊,DHCP Snooping是在AC上面生成,而AP不能有效的控制,而該命令則是讓AP只信任上行介面。這樣的話使用者那邊有私接DHCP 伺服器也不會獲取到地址。 [AC6605-wlan-service-set-open]dhcp trust port

(4)隱藏SSID 說明:該功能在有得時候需要,可以根據自己情況決定 服務集下:[AC6605-wlan-service-set-open]ssid-hide

(5)STA白名單與黑名單功能 說明:非常類似於MAC認證功能,當客戶端連線到網路的時候,AC會檢查該客戶端的MAC地址是否在該列表中,如果在則允許或者拒絕登陸。 [AC6605]wlan [AC6605-wlan-view]sta-whitelist-profile name test [AC6605-wlan-whitelist-prof-test]sta-mac 1231-1123-3333

[AC6605-wlan-view]service-set id 0 [AC6605-wlan-service-set-open]sta-access-mode whitelist [AC6605-wlan-service-set-open]sta-whitelist-profile name test 說明:上面配置的是白名單,也就是隻允許規定的MAC地址進行登陸,其餘的都拒絕 黑名單的定義是一樣的,把whitelist改為blacklist,黑名單的意思就是說黑名單裡面的不允許登陸,其餘的都可以。

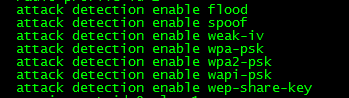

(6)AP攻擊檢測功能【暴力破解、泛洪等功能】 [AC6605-wlan-view]ap 1 radio 0 [AC6605-wlan-radio-1/0]attack detection enable all 開啟攻擊檢測功能,可以單獨開啟某一個。

(7)ACL的應用 說明:有時候我們希望控制某一個服務集內的使用者不能訪問某些資源,我們可以在服務集下呼叫列表 可以在服務集下呼叫 traffic-filter inbound acl 3000,它會下發給AP。 如果是隧道轉發模式的話,則在WLAN-ESS介面呼叫。

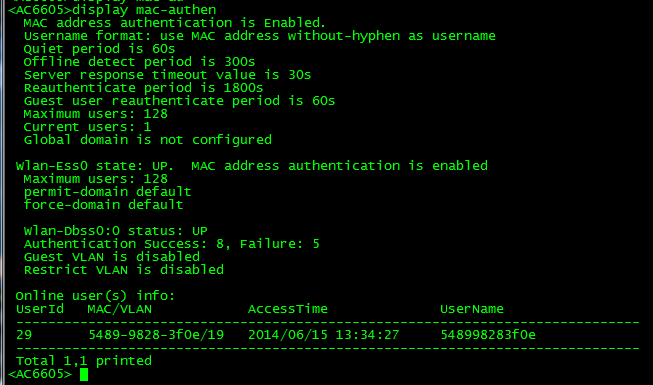

(8)無線MAC認證功能 說明:在有時候我們希望這用對客戶的PC做確認,用MAC地址進行認證登陸,而認證方式則Open的,那麼我們需要開啟MAC認證功能,該功能對客戶來說是透明的,也就是說客戶只要MAC地址符合了要求,則看起來沒有經過認證的樣子,直接關聯登陸了,而不在對應的列表內的話,則直接關聯不上。 (1)直接呼叫之前的Open的策略 說明:之前有策略存在,所以這裡直接呼叫即可,先把服務集在ap 1中去掉。 (2)開啟MAC地址功能 [AC6605]mac-authen (3)WLAN-ESS介面開啟mac-auth功能 [AC6605]interface Wlan-Ess 0 [AC6605-Wlan-Ess0]mac-authentication enable [AC6605-Wlan-Ess0]force-domain default [AC6605-Wlan-Ess0]permit-domain default 說明:這裡在WLAN-ESS介面開啟MAC認證,並且必須指定從哪個域來的,然後允許。

(4)本地定義使用者名稱密碼。 [AC6605]aaa [AC6605-aaa]local-user 548998283f0e password cipher 548998283f0e 說明:注意轉換為小寫。

(5)呼叫在服務集下【呼叫WLAN-ESS】 說明:直接呼叫在WLAN-ES下就行了 (6)下放業務 [AC6605-wlan-view]commit all (7)結果測試

已經成功了。有正常認證的。

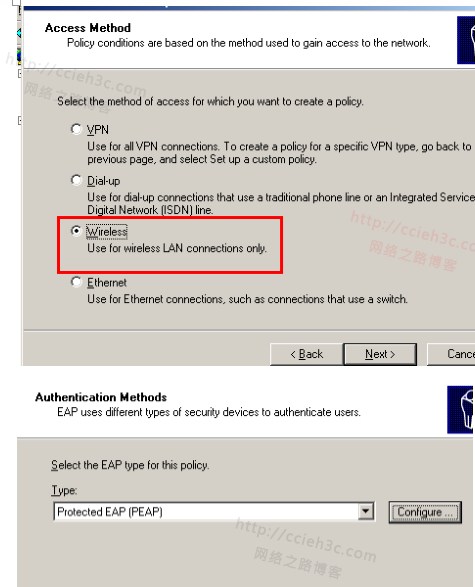

(9)dot1x方式認證【不支援本地,必須Radius伺服器的PEAP】 說明:dot1x的方式就是用使用者名稱密碼進行驗證。 (1)需要修改的地方 [AC6605]wlan [AC6605-wlan-view]ap 1 r 0 [AC6605-wlan-radio-1/0]undo service-set id 0

[AC6605-wlan-view]security-profile id 0 [AC6605-wlan-sec-prof-test]security-policy wpa [AC6605-wlan-sec-prof-test]wpa authentication-method dot1x peap encryption-method ccmp

(2)開啟dot1x認證 [AC6605]dot1x enable

(3)修改WLAN-ESS介面 [AC6605]interface Wlan-Ess 0 [AC6605-Wlan-Ess0]undo mac-authentication enable [AC6605-Wlan-Ess0]dot1x-authentication enable [AC6605-Wlan-Ess0]dot1x authentication-method eap [AC6605-Wlan-Ess0]force-domain ccieh3c.taobao.com [AC6605-Wlan-Ess0]permit-domain ccieh3c.taobao.com 說明:目前AC是不支援本地dot1x的,所以必須Radius伺服器。這裡信任該域,後續用Radius進行認證的域

(4)下放業務 [AC6605]wlan [AC6605-wlan-view]ap 1 r 0 [AC6605-wlan-radio-1/0]service-set id 0 [AC6605-wlan-radio-0/0]com ap 1

(5)Radius伺服器定義,與AAA,Domain [AC6605]radius-server template dot1x [AC6605-radius-dot1x]radius-server authentication 192.168.2.253 1812 [AC6605-radius-dot1x]radius-server shared-key test [AC6605-radius-dot1x]undo radius-server user-name domain-included

[AC6605]aaa [AC6605-aaa]authentication-scheme dot1x [AC6605-aaa-authen-dot1x]authentication-mode radius

[AC6605-aaa]domain ccieh3c.taobao.com [AC6605-aaa-domain-ccieh3c.taobao.com]authentication-scheme dot1x [AC6605-aaa-domain-ccieh3c.taobao.com]radius-server dot1x

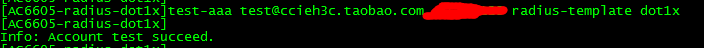

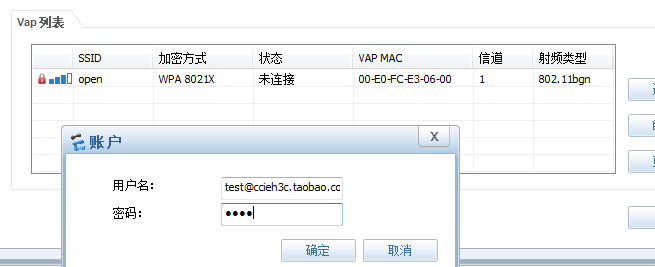

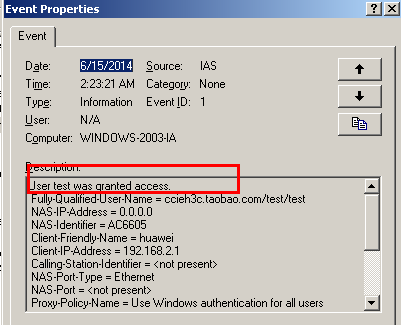

(6)測試AAA能否通過

注意:之前已經開過密碼儲存功能,預設情況下AD或者Windows的不允許CHAP可逆的。需要單獨開啟。

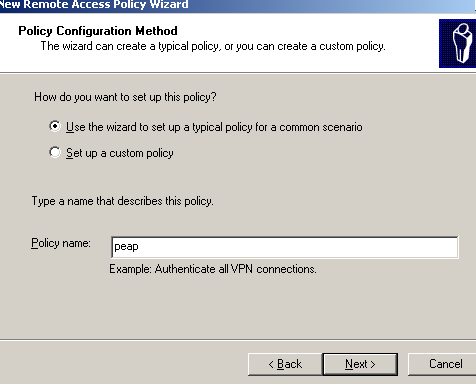

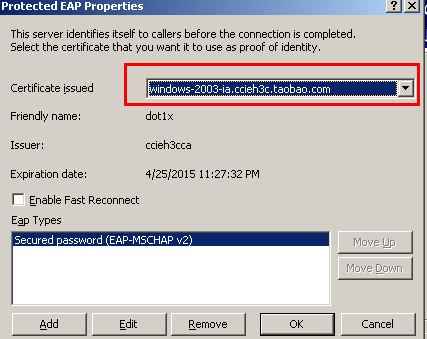

(7)定義Radius策略

說明:PEAP需要一個證書的,所以必須向CA伺服器申請一張,計算機證書。【如果是獨立的IAS,可以用自簽名的或者是找獨立CA申請一張,如果是域環境的話,可以直接在企業級CA中下放即可。或者通過MMC申請】

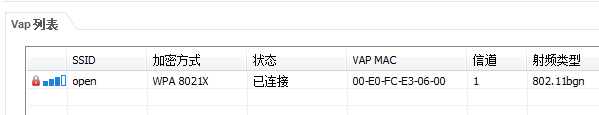

(8)測試結果

總結:有線與無線的環境部署有點差別,另外無線支援PEAP或者TLS,而有線支援MD5等功能,另外注意PEPA是需要伺服器證書的,可以自簽名或者是找CA申請,該步驟我省略了,如果不懂的朋友,可以參考購買的案例裡面的,dot1x部分有詳細的講解。另外該無線的AP與客戶端是用模擬器模擬的,所以效果沒有真機的好,將會在dot1x案例部分補充真機的部分,因為現在真機AP還沒到,所以只能用模擬器模擬下效果,作用是一樣的。

9、安全技術部署總結

說明:在之前部署過多個安全技術,並不一定全部需要部署的,因為部署安全機制會對裝置來說是有效能影響的,因為要處理報文,要監控。如果只是想防止ARP與病毒攻擊這些的話,那麼只需要部署埠隔離技術即可,如果想客戶只能通過DHCP 伺服器獲取地址,不能私自修改IP的話,那麼需要部署DHCP Snooping+DAI+ip source guead功能。 至於MAC地址認證與dot1x認證的話,可以有效的控制終端接入,只允許合法的使用者進入到內網。