30.分支篇之無線、內網安全與QOS部署(全部更新完畢)

拓撲

拓撲可以儲存到本地,然後擴大檢視,這樣才能看的更清楚。(拖動到新視窗開啟即可)

分支無線部署

說明:分支無線用瘦AP部署,通過VPN直接註冊到總部的AC上面,實現無線的業務提供,並且在AC上面部署一個當與AP與AC失去聯絡後,可以繼續為客戶提供服務,而不斷開。

總部AC配置

(1)AP上線配置

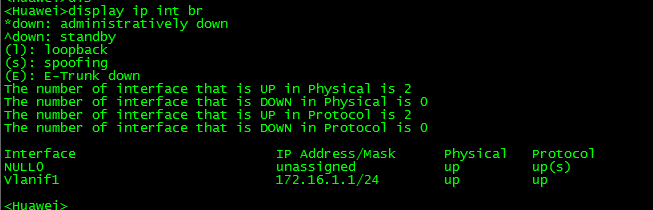

首先 AP已經獲取到IP地址了,通過DHCP伺服器。

可以看到在AP上面可以正常訪問AC了

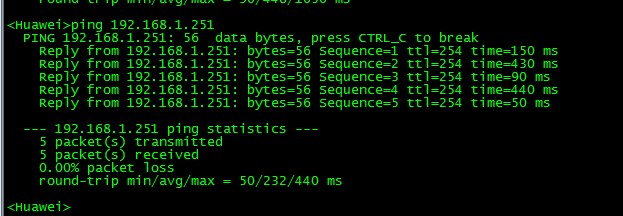

可以看到有一個未授權的AP沒有認證,這裡可以用另外一個辦法,讓它上線。

這裡AP就上線了。

(2)WMM,Radius射頻管理 [AC6605]wlan [AC6605-wlan-view]wmm-profile name branch

[AC6605-wlan-view]radio-profile name branch [AC6605-wlan-radio-prof-branch]wmm-profile name branch 說明:對於分支來說,建議單獨的建立策略,方便後續做單獨的策略實施

(3)安全模板、流量模板定義 [AC6605-wlan-view]security-profile name branch [AC6605-wlan-sec-prof-branch]security-policy wpa2 [AC6605-wlan-sec-prof-branch]wpa2 authentication-method psk pass-phrase simple ccieh3c.taobao.com encryption-method tkip

[AC6605-wlan-view]traffic-profile name branch 說明:對於分支來說,建議單獨的建立策略,方便後續做單獨的策略實施

(4)WLAN-ESS介面 [AC6605]interface Wlan-Ess 0 [AC6605-Wlan-Ess0]port hybrid untagged vlan 3 說明:定義下放的WLAN-DBSS介面對於VLAN 3不打Tag

(5)服務集定義 [AC6605-wlan-view]service-set name branch [AC6605-wlan-service-set-branch]service-vlan 3 [AC6605-wlan-service-set-branch]ssid SOHO [AC6605-wlan-service-set-branch]wlan-ess 0 [AC6605-wlan-service-set-branch]traffic-profile name branch [AC6605-wlan-service-set-branch]security-profile name branch [AC6605-wlan-service-set-branch]user-isolate 說明:定義了業務VLAN為3,而且呼叫了流量與安全模板,並且開啟了使用者隔離。

(6)射頻呼叫 [AC6605-wlan-view]ap 0 r 0 [AC6605-wlan-radio-0/0]radio-profile name branch [AC6605-wlan-radio-0/0]service-set name branch

(7)下放業務 [AC6605-wlan-radio-0/0]com ap 0 說明:只有最終下放業務才能正常提供。

(8)結果檢查

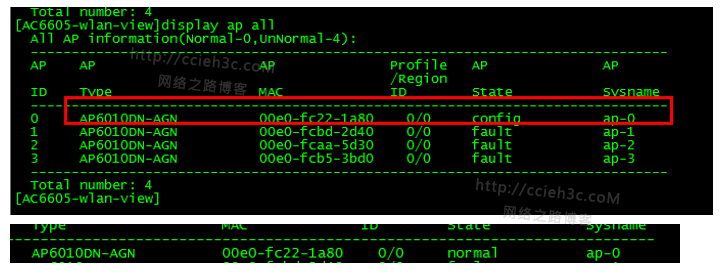

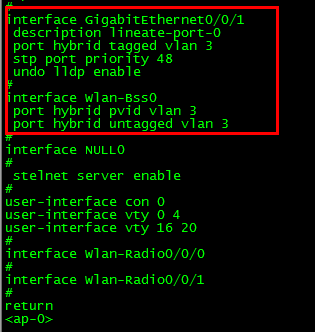

可以看到AP上面已經正常收到關於WLAN-BSS介面的資訊,與上行介面打Tag。

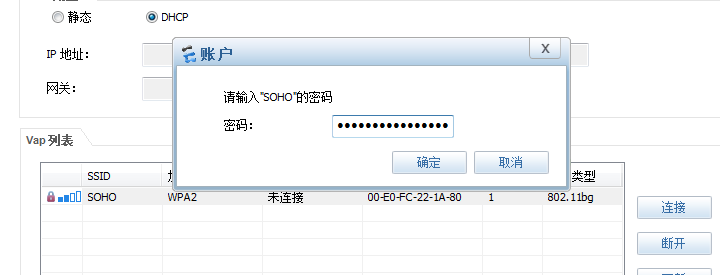

當輸入密碼連線後。

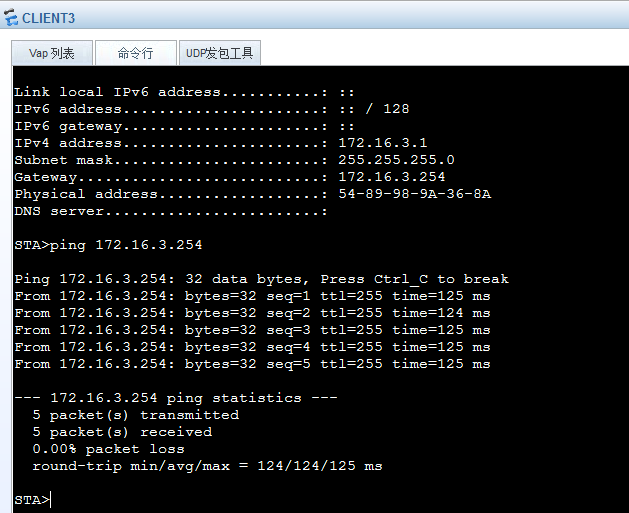

可以看到獲取到了地址,並且可以訪問閘道器,

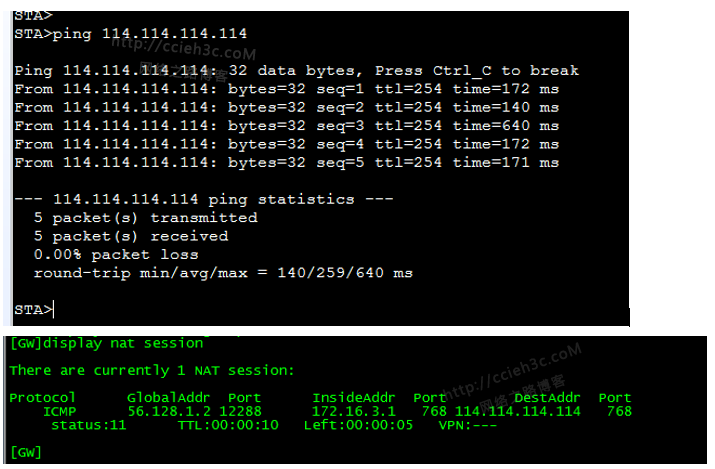

可以看到在H3C的出口路由器上面有對應的NAT轉換項。

注意這裡,總部需要有到172.16.3.0的網路的,因為根本不需要訪問,而且預設情況下,AP的轉發方式為本地轉發,所以不需要把流量都發送給總部。

(9)定義與AC失去聯絡後,還可以正常工作。 [AC6605-wlan-view]ap id 0 [AC6605-wlan-ap-0]keep-service enable allow new-access [AC6605-wlan-ap-0]com ap 0

說明:在分支這種情況下,必須開啟該功能,因為很有可能總部與分部的VPN斷開連線了,那麼會導致AC與分部AP失去聯絡,一旦失去聯絡後,CAPWAP的鏈路會斷開,斷開後,那麼導致業務停止,而該功能開啟後,就算失去聯絡後,還可以正常工作, 而且接入新的使用者。

分部安全部署

(1)H3C埠安全部署 [Branch-sw-A]port-group manual 1 [Branch-sw-A-port-group-manual-1]port-isolate enable 說明:部署了埠隔離的介面之間是不能互訪的,這樣的話,就算終端有攻擊軟體出現,或者是中毒了的話,那麼也不會影響其他PC。

(2)DHCP Snooping, ip source guead 與DAI 說明:這些功能就不在過多介紹了,在之前總部已經部署過了,所以這裡只是說下H3C上面的不同點。

DHCP Snooping技術

[Branch-sw-A]dhcp enable [Branch-sw-A]dhcp-snooping

[Branch-sw-A]interface e0/4/6 [Branch-sw-A-Ethernet0/4/6]dhcp-snooping trust 說明:只需要開啟DHCP服務與dhcp-snooping即可,然後在上行鏈路定義為Trust即可,其餘的預設是Untrust。

DAI功能部署

[Branch-sw-A]arp detection validate ip src-mac dst-mac

[Branch-sw-A]vlan 1 [Branch-sw-A-vlan1]arp detection enable

[Branch-sw-A]int e0/4/6【上行鏈路】 [Branch-sw-A-Ethernet0/4/6]arp detection trust 說明:第一條命令是開啟檢查IP、源目MAC,然後在對應的VLAN下開啟檢測功能即可,對於上行鏈路要Trust即可,否則與上行鏈路通訊不了。

Ip source Guard

[Branch-sw-A]int e0/4/1 [Branch-sw-A-Ethernet0/4/0]ip check source ip-address mac-address 說明:該介面啟用了源IP,MAC地址檢查,也就是隻有有一個不匹配的話,就直接丟棄了。 注意這裡對接入使用者的介面都需要開啟。

(3)IP與MAC地址繫結技術 [Branch-sw-A]interface e0/4/0 [Branch-sw-A-Ethernet0/4/0]user-bind ip-address 192.168.1.2 mac-address 0001-2200-3200 vlan 1 說明:在介面直接繫結IP與MAC,也可以防止使用者自私修改IP地址。

(4)路由器NAT連線數限制

[GW]acl number 2001 [GW-acl-basic-2001]rule permit source 172.16.0.0 0.0.255.255

[GW]connection-limit policy 1 [GW-connection-limit-policy-1]limit 1 acl 2001 per-source amount 1000 600

[GW]nat connection-limit-policy 1 說明:NAT連線數的限制,可以很小的限制BT數量,這裡定義的意思是ACL裡面的每一個IP地址的連線數,保證每個IP的連線數為600,最大1000。在一般的情況下可以限制流量的爆發

QOS限速【針對每IP進行限速,包括上傳與下載】

[GW]qos carl 1 destination-ip-address subnet 172.16.1.0 24 per-address [GW]qos carl 2 destination-ip-address subnet 172.16.2.0 24 per-address [GW]qos carl 3 destination-ip-address subnet 172.16.3.0 24 per-address [GW]qos carl 4 destination-ip-address subnet 172.16.4.0 24 per-address [GW]qos carl 5 destination-ip-address subnet 172.16.5.0 24 per-address

[GW]qos carl 6 source-ip-address subnet 172.16.1.0 24 per-address [GW]qos carl 7 source-ip-address subnet 172.16.2.0 24 per-address [GW]qos carl 8 source-ip-address subnet 172.16.3.0 24 per-address [GW]qos carl 9 source-ip-address subnet 172.16.4.0 24 per-address [GW]qos carl 10 source-ip-address subnet 172.16.5.0 24 per-address

interface GigabitEthernet0/0/2 [GW-GigabitEthernet0/0/2]qos car outbound carl 1 cir 200000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car outbound carl 2 cir 200000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car outbound carl 3 cir 200000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car outbound carl 4 cir 200000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car outbound carl 5 cir 200000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car inbound carl 6 cir 100000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car inbound carl 7 cir 100000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car inbound carl 8 cir 100000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car inbound carl 9 cir 100000 cbs 200000 green pass [GW-GigabitEthernet0/0/2]qos car inbound carl 10 cir 100000 cbs 200000 green pass

說明:定義了2個carl 1~5為下載速率定義網段,而上傳則為6~10定義的,呼叫在內網介面下,可以看到下載是Outbound方向的,為什麼是Outbound的呢,因為下載的流量是從ISP到內網的,所以是目的地址,經過外網介面為inbound的,而到達了內部介面則是Outbound介面。 而上傳則是相反。

說明

實戰系列,至此更新完畢,希望對大家有所幫助,覺得不錯的話,可以推薦給朋友哦,博主會努力推出更好的系列文件的,謝謝大家支援!!