網路資訊保安模型概述

1.PPDR安全模型

(1)Policy(安全策略) PPDR安全模型的核心,描述系統哪些資源需要保護,如何實現保護。

(2)Protection(防護) 加密機制、數字簽名機制、訪問控制機制、認證機制、資訊隱藏、防火牆技術等。

(3)Detection(檢測) 入侵檢測、系統脆弱性機制、資料完整性機制、攻擊性檢測等。

(4)Response(響應) 應急策略、應急機制、應急手段、入侵過程分析、安全狀態評估等。

時間特性:

(1)攻擊時間Pt 黑客從開始入侵到侵入系統的時間(對系統是保護時間)。高水平入侵和安全薄弱系統使Pt縮短。

(2)檢測時間Dt 黑客發動入侵到系統能夠檢測到入侵行為所花費的時間。適當的防護措施可以縮短Dt。

(3)響應時間Rt 從檢測到系統漏洞或監控到非法攻擊到系統做出響應(如切換、報警、跟蹤、反擊等)的時間。

(4)系統暴露時間Et=Dt+Rt-Pt 系統處於不安全狀態的時間。系統的檢測時間和響應時間越長,或系統的保護時間越短,則系統暴露時間越長,就越不安全。

如果Et小於等於0,那麼基於PPDR模型,認為系統安全。要達到安全的目標需要儘可能增大保護時間,儘量減少檢測時間和響應時間。

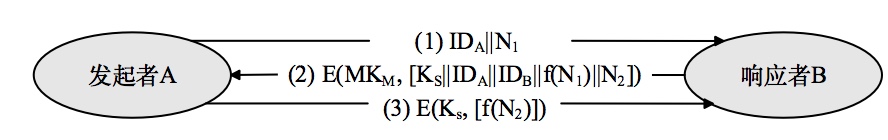

2.Needham-Schroeder雙向鑑別協議

需要使用一個可信任的金鑰分配中心KDC

| 金鑰名稱 |

共享關係 |

產生和分發方法 |

安全性質 |

| 主金鑰 Ka、Kb |

通訊方和KDC共享 |

通過帶外方法分發,保護會話金鑰的傳輸 |

使用次數少 暴露機會少 |

| 會話金鑰 Ks |

通訊雙方之間共享 |

由KDC產生(每次不同),用主金鑰保護分發, 保護訊息本身的傳輸 |

加密報文數量多,但只使用有限時間 |

步驟2:A安全獲得新會話金鑰Ks,N1說明不是重放。 步驟3:訊息只能被B解密,A證實對方是B,解密後報文中的IDA使得B證實對方是A。 步驟4說明B已知道Ks,步驟5使B確信A也知道Ks,現時f(N2)使B確信這是一條新的訊息。 增加步驟4和5可防止攻擊者截獲步驟3中的報文並直接重放。

N-S協議存在的問題: 1)通訊量大,需要較好的鑑別功能以鑑別KDC和通訊方。

2)主金鑰多,單個KDC易形成瓶頸,無法支援大型網路。

解決方案: 1)多個KDC之間存在層次關係。

2)某個KDC既不會形成瓶頸,也不會單點失效。

分散式對稱金鑰分配方案:

n個通訊方的網路要儲存[n(n一1)/2]個主金鑰。對於小型網路或大型網路的區域性範圍,該方案可行。

3.利用數字證書分配公開金鑰

4.D-H金鑰交換演算法

D-H演算法中的計算公式都是單向函式,其逆運算就是求解離散對數問題,所以具有難解性。

當q、a、YA、YB和K都足夠大時:

• 黑客由q、a和截獲的公鑰YA/YB並不能得到A/B的私鑰XA/XB。

• 即使截獲大量密文破解了本次K,由K、q和截獲的公鑰YA/YB ,也不能得到A/B的私鑰XA/XB。

沒有提供通訊雙方的身份資訊,所以不能鑑別雙方身份,容易遭受中間人攻擊:

假定通訊雙方A和B已通過某種方法得到對方公鑰:

5.S/KET認證協議

最初的:

改進的:

6.Kerberos協議

跨域認證:

7.CA嚴格的層次結構模型圖

建立信任模型的目的:確保一個CA簽發的證書能夠被另一個CA的使用者所信任。

嚴格層次結構模型是一棵倒置的樹:“樹根”代表對所有實體有特別意義的CA——根CA,是信任的根或“信任錨”——認證起點/終點。

8.以使用者為中心的信任模型

每個使用者自己決定信任其他哪些使用者。

使用者的最初信任物件包括使用者的朋友/家人/同事,但是否真正信任某證書則被許多因素所左右。

PGP的一個使用者通過擔當CA(簽發其他實體的公鑰)來發布其他實體的公鑰——建立信任網(Web of Trust)。

在技術水平較高和利害關係一致的群體中可行。

9.PKI認證體系的基本模型

PKI是建立、管理、儲存、分發和作廢證書的軟體、硬體、人員、策略和過程的集合,主要功能為:

1)為需要的使用者生成一對金鑰;

2)CA為使用者簽發數字證書並分發給需要的使用者;

3)使用者對數字證書的有效性進行驗證;

4)對使用者的數字證書進行管理。

10.IPSec

金鑰交換協議IKE——負責金鑰管理,定義了通訊實體間進行身份認證、協商加密演算法以及生成共享的會話金鑰的方法。 IKE將金鑰協商結果保留在安全關聯SA中,供AH和ESP以後通訊時使用。

鑑別頭 AH:資料完整性驗證:Hash函式產生的驗證碼、資料來源身份認證:計算驗證碼時加入共享會話金鑰、防重放攻擊:在AH報頭中加入序列號。

封裝安全載荷ESP:除AH三種服務,還能夠資料加密。

11.PGP

12.SSL的握手過程

13.SSL中master_ secret生成過程

14.防火牆過濾