2018西安工業大學第二屆萌新線上賽MISC WP

flag

將檔案解壓,得到一個flag.doc

開啟linux終端

使用:strings flag.doc | grep "flag"

得到flag:

sky

開啟壓縮包,發現一張圖片

直接使用StegSolve開啟圖片,Analyse-->File Format

得到flag

tree

使用binwalk對圖片進行分析

發現其中隱藏了flag.txt檔案

使用formost將檔案分離

直接得到flag

run

開啟壓縮包,發現加密了

使用fcrackzip爆破密碼

解壓得到flag.txt,開啟檔案

得到flag:flag{passwdIs123456}

person

解壓得到一個圖片

直接開啟,發現打不開,crc校驗不通過

使用StegSolve開啟圖片

看圖,猜測應該是圖片高度被修改

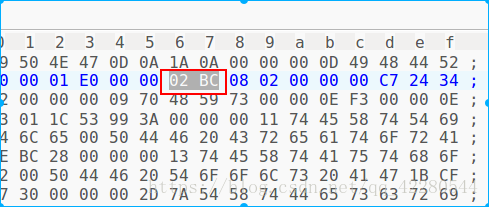

檢視該圖片寬度為480px-->轉為16進位制:01e0,高度為208px-->轉為16進位制:00d0

使用16進位制軟體UtralEdit修改其高度將00D0下改為02BC

再開啟圖片,得到flag

word

開啟word.docx

得到一般的flag

使用字尾改為.zip,解壓,在word資料夾中的fontTable.xml中搜索反括號}

得到另一半flag

拼接flag:flag{71d7ce04-197a-4db3-9c1d-0c419406a594}

xixixixixixixi

發現是一張鬥圖

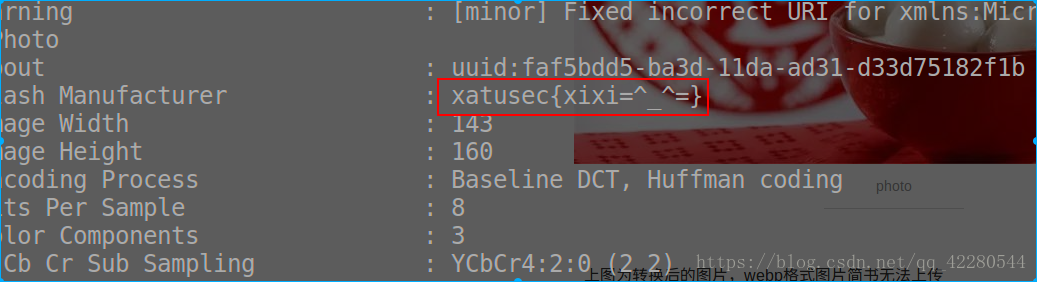

使用strings檢視圖片資訊

發現是Exif格式

使用Exiftool工具,檢視圖片資訊,得到flag

這個flag有點坑。。。

taowa

開啟壓縮包,開啟資料夾,一直到最後一張圖

使用StegSolve開啟,Analyse-->Data Extract

然後如下操作

得到flag

minifiled

使用StegSolve開啟red0 plane 0,發現是空白的

猜測零通道問題,所以將alpha0,red0,green0,blue0,分別儲存為bmp格式的圖片

在alpha和green的對比中得到flag

two

開啟壓縮包,發現該檔案加密

使用fcrackzip爆破密碼

得到密碼,開啟壓縮包

韋大佬說,這題運用了數字盲水印技術,百度一下

使用時需要安裝前置opencv庫

python bwm.py decode 2.png 1.png 1_1.png

得到flag圖片

Tathāgata

將題名百度一下,發現是和佛教有關,開啟檔案,全是梵文

網頁搜尋:與佛論禪

在其中解密

得到flag

更新中...

本人菜鳥,大佬勿噴