檔案上傳漏洞——JS繞過

阿新 • • 發佈:2019-01-09

預備知識

【BurpSuite】的基本使用

客戶端javascript檢測的原理

【中國菜刀】的基本使用

實驗目的

繞過JavaScript驗證檢測,上傳一句話木馬。--

實驗工具

BurpSuite、中國菜刀、一句話木馬

實驗環境

伺服器一臺(Windows Server 2003)客戶機一臺(windows Server 2003)

實驗步驟

第一步:開啟下方網頁,上傳事先準備好的一句話木馬PHP.php(桌面-實驗工具資料夾內),發現失敗,設定了白名單校驗,只能允許白名單內設定好的型別

http://127.0.0.1/fileupload/fileupload_js.php

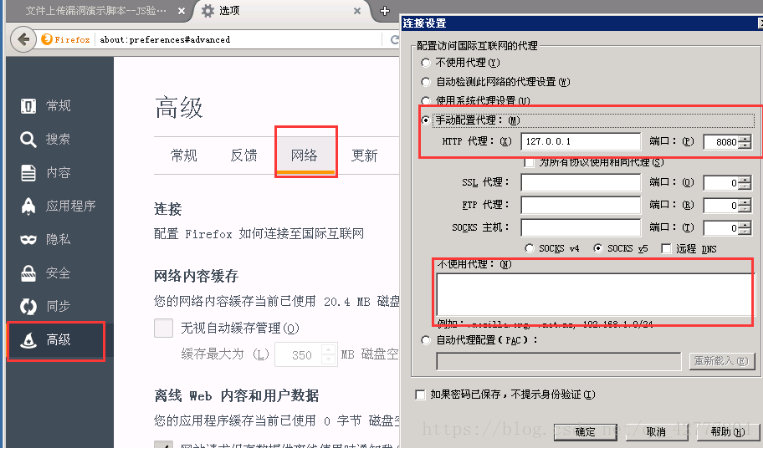

第二步:設定瀏覽器代理(右上方的選單-選項-高階-網路-設定)第三步:在桌面實驗工具資料夾內開啟

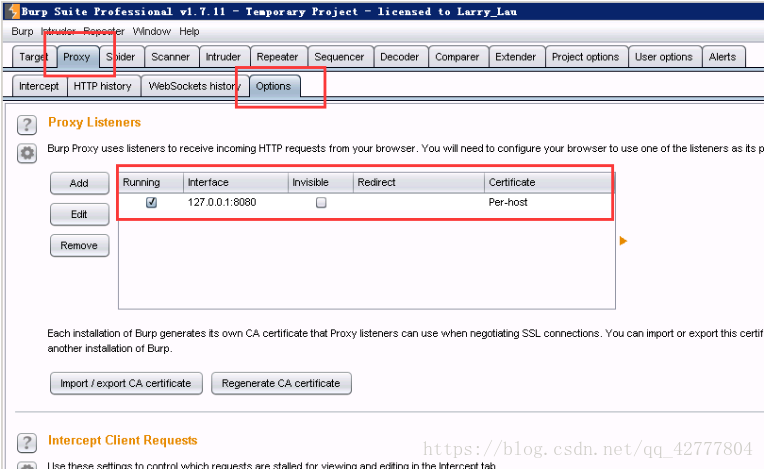

第三步:在桌面實驗工具資料夾內開啟BurpLoader.jar工具(桌面-實驗工具資料夾內),並設定BurpSuite代理(Proxy-Options)

開啟Intercept(攔截)

第三步:將木馬檔案的字尾先改為“.jpg|.jpeg|.png|.gif|.bmp”中的任意一種格式,以“.jpg”為例。

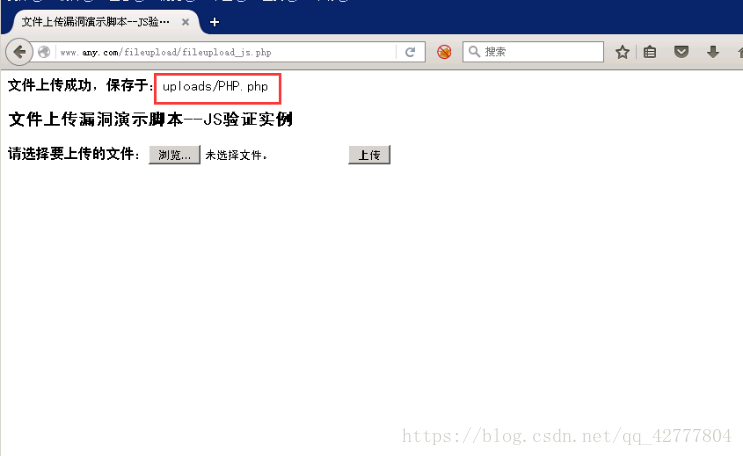

修改為PHP.jpg,再次上傳,此時上傳資料被BurpSuite攔截,修改filename='PHP.php',點選Forward將資料包發回

此時返回網頁,發現上傳成功,檔案絕對路徑為:

http://127.0.0.1/fileupload/uploads/PHP.php

第四步:中國菜刀連線

將木馬地址新增到中國菜刀,連線菜刀的密碼是123,進行其他入侵操作。