2018年第二季度DDoS攻擊報告

全球新聞概述

2018年第二季度的新聞包括:舊漏洞的新用法、新的僵屍網路、加密貨幣的殘酷世界、與政治有關的DDoS攻擊等。

我們在上季度報告中的預測已經得到證明:網路犯罪分子在繼續尋求新的擴大攻擊影響的方法。甚至在Memcached攻擊的陰影猶在眼前時,他們又發現了一種新的放大攻擊方法——該方法利用的漏洞為自2001年以來就已知的通用即插即用協議。它允許從幾個埠傳送垃圾流量,並可隨機切換。研究者報告了兩起可能使用該種方法的攻擊(4月11日和26日);第一起攻擊事件為DNS攻擊通過UPnP放大,而第二起攻擊事件則證明該方法同樣適用於NTP攻擊。此外,DDoS防護團隊還觀察到利用CHARGEN協議漏洞的攻擊。該起攻擊事件使用相同的協議放大針對內容提供商ProtonMail發起的攻擊,而攻擊原因是該公司的執行董事發表了令人不快的言論。

新的僵屍網路正在給網路安全專家帶來更多麻煩。 一個引人關注的案例是由日本50,000個監控攝像頭組成的僵屍網路。Hide-n-Seek惡意軟體的新變種造成了嚴重的威脅,在某些情況下,它可以重啟感染裝置。儘管該僵屍網路尚未被用於執行DDoS攻擊,但無法斷言未來是否會新增此功能。因為僵屍網路變現的選擇並不多,用於發起DDoS攻擊是最常見的例子。

最流行的獲利選擇之一仍是攻擊加密貨幣網站及交易所。 因為發動DDoS攻擊不僅可阻止競爭對手獲得更多使用者,更能直接變現。加密貨幣Verge事件就是一個典型案例:5月下旬,一名黑客襲擊了Verge礦池,並獲利1.5億盧比(170萬美元)。

除了上述案例,6月5日,網路犯罪分子還襲擊了著名加密貨幣交易所Bitfinex,系統崩潰後出現了一波垃圾流量,這表明多階段攻擊可用於破壞交易所的信譽度。 著名線上撲克網站Americas Cardroom也遭受過一起疑似競爭對手發起的DDoS攻擊,該攻擊首先令牌局中斷,接著取消遊戲內比賽。 有傳言稱,此舉是對遊戲中採用特朗普和金正恩形象的政治抗議。

與往常一樣,上季度媒體報道的DDoS攻擊多出於政治動機。4月中旬,英國和美國的執法機構警告說,俄羅斯黑客(據稱是由克里姆林宮贊助)在美國、歐盟及澳大利亞控制了大量裝置,用於進行未來可能的攻擊。然而幾天之後,也就是4月下旬,俄羅斯遭遇了一起政治目的的攻擊:俄羅斯最大政黨統一俄羅斯的網站因DDoS崩潰了整整兩天,但是關於幕後策劃者的公眾討論卻很少。

對丹麥鐵路公司DSB的襲擊事件據稱也是出於政治動機,儘管該公司多年來一直專注於為乘客提供服務。有人認為這是去年秋天對瑞典基礎設施攻擊的延續。

在本季度末,人們的注意力集中在墨西哥選舉期間反對黨網站遇到的攻擊上,而該網站披露有大量關於競爭對手採取非法活動的材料。根據受害者的說法,這次襲擊是在選舉前的辯論中開始的,當時該黨的候選人向觀眾展示了一張帶有網站地址的海報。到目前為止,人們傾向於認為這是一起小型資源網站遭受大量合法流量攻擊的案例。

DDoS保護團隊在夏初也觀察到了Slashdot效應*。在俄羅斯總統召開新聞釋出會後,一個報告該事件的主流新聞媒體遭受了由數萬個同時傳送的HTTP GET請求組成的強勢攻擊。 僵屍網路的規模將此事件定義為一起涉及物聯網裝置的新攻擊,但安全專家的進一步分析卻發現並非如此,原因在於使用者代理HTTP頭中的所有可疑查詢都包含子串“小米Miui瀏覽器”。 實際上,安裝了該瀏覽器應用程式的小米手機的所有者都收到了關於會議結果的推送通知,似乎許多人對此感興趣並且跟隨連結,最終導致請求過多。

與此同時,執法機構一直在盡一切努力防止有組織背景的攻擊:4月下旬,歐洲刑警組織成功關閉了世界上最大的DDoS租用服務Webstresser.org。 截止關閉時,該入口網站擁有超過136,000個使用者,並且近年來已成為超400萬次DDoS攻擊的來源。在Webstresser倒閉後,卻出現了相互矛盾的趨勢:一些公司觀察到歐洲的DDoS活動顯著下降; 同時,也有人觀察到,所有地區的攻擊次數都有所增加,這可能是攻擊者試圖通過建立新的僵屍網路和擴大舊僵屍網路來彌補Webstresser缺失的結果。

![]()

*Slashdot效應(Slashdot effect)也稱作Slashdotting,指的是當一個受眾廣泛的網站介紹了另一個小眾的網站後,小眾網站流量激增的現象。

全球季度趨勢

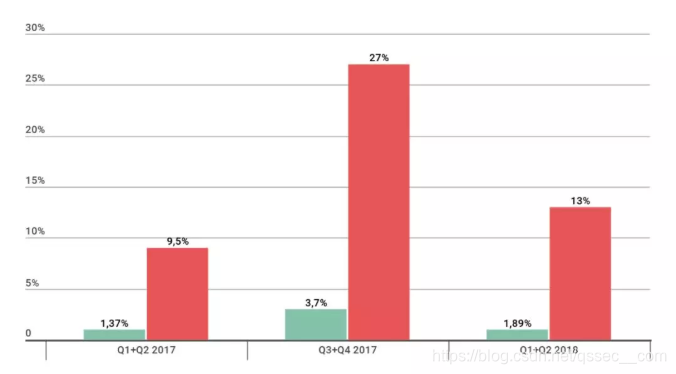

在2018年上半年,與2017年的Q2相比,無論是在平均威脅還是峰值威脅,都有顯著下降的趨勢。這或許可通過在年初觀察到的季節性減速來解釋。然而,2017年和2018年Q1指標的比較表明,今年的攻擊效力得到了可觀的上升。

![]()

2017 - 2018年DDoS攻擊力的變化

增加攻擊力的一種方法是第三方放大。正如新聞概述中所提到的,黑客繼續通過廣泛流行的軟體中新的漏洞(或舊有漏洞)來尋找放大DDoS攻擊的方法,然而所幸並未得逞。典型案例攻擊中,黑客利用了CHARGEN協議中的一個漏洞,這是一種非常簡單的古老協議,在1983年以RFC 864的方式描述。

CHARGEN出於測試和測量目的,可以監聽TCP和UDP套接字。在UDP模式下,CHARGEN伺服器使用字串長度為0到512個隨機ASCII字元的資料包來響應任何請求。 攻擊者使用此機制向易受攻擊的CHARGEN伺服器傳送請求,而其中傳出地址將會替換成受害者的地址。US-CERT放大因子預計為358.8x,但這個數字並不準確,因為響應為隨機產生。

儘管協議過於古老,涉及範圍有限,但可以在Internet上找到許多開放的CHARGEN伺服器。它們主要是印表機和複製裝置,預設在軟體中啟用網路服務。

正如報告所展示的,在UDP攻擊中使用CHARGEN可能表明使用更方便的協議(DNS或NTP)的攻擊已經越來越無效,因為存在完善的方法來打擊這種UDP氾濫攻擊。 由於這種攻擊操作簡單,網路犯罪分子並不願放棄它們,甚至更看重這些過時的方法協議不為現代安全系統所監控的特點。雖然犯罪分子尋找非常規漏洞的行為仍會繼續,但由於這些易受攻擊的伺服器增速嚴重缺乏(畢竟老式影印機連線到網際網路的概率過低)。因此CHARGEN放大攻擊不太可能推廣到全世界。

如果網路犯罪分子攻擊方式變得複雜,那麼他們便會尋找新的目標。針對個人使用者的DDoS攻擊很容易,但很難盈利,而針對公司的攻擊雖然有利可圖,卻很複雜。現在,犯罪分子已經找到了一種充分利用網路遊戲行業和流媒體的風行進行營利的方式。以日益普及的電子競技比賽為例,勝利者往往會獲得價值數十萬美元的獎勵。

大型賽事通常在特定場地舉行,這些場地有大螢幕及觀眾席,但獲取現場比賽資格之前往往需要在家中進行比賽。在這種情況下,針對團隊的精心策劃的DDoS攻擊很容易在早期階段將其淘汰出比賽。比賽伺服器也可能成為目標,比賽可能中斷的威脅可以令比賽組織者不得不支付贖金。根據安全廠商資料,DDoS攻擊電子競技運營商和網站的目的是使訪問癱瘓,這種攻擊正在變得越來越普遍。

同樣,網路犯罪分子也試圖利用攻擊熱門直播的方式進行變現。直播是當前流行的流媒體類娛樂方式,觀眾們或多或少會在直播平臺上支付一定金額來為喜歡的主播增加熱度。自然,觀眾越多,主播每次賺的錢就越多; 頂級主播每月可以賺取數萬美元。這一細分市場的競爭非常激烈,DDoS攻擊能夠干擾直播,令使用者改換門庭。

與電競選手一樣,主播們幾乎無法抵禦DDoS攻擊。作為個人使用者,他們基本上只能依賴於他們的網際網路提供商。

目前唯一的解決方案可能是建立專門的平臺,為使用者提供更好的保護。

季度表現

DDoS攻擊自本季度初始就已肆虐,尤其是在4月中旬表現的格外嚴重。相較之下,5月下旬和6月初相當平靜。

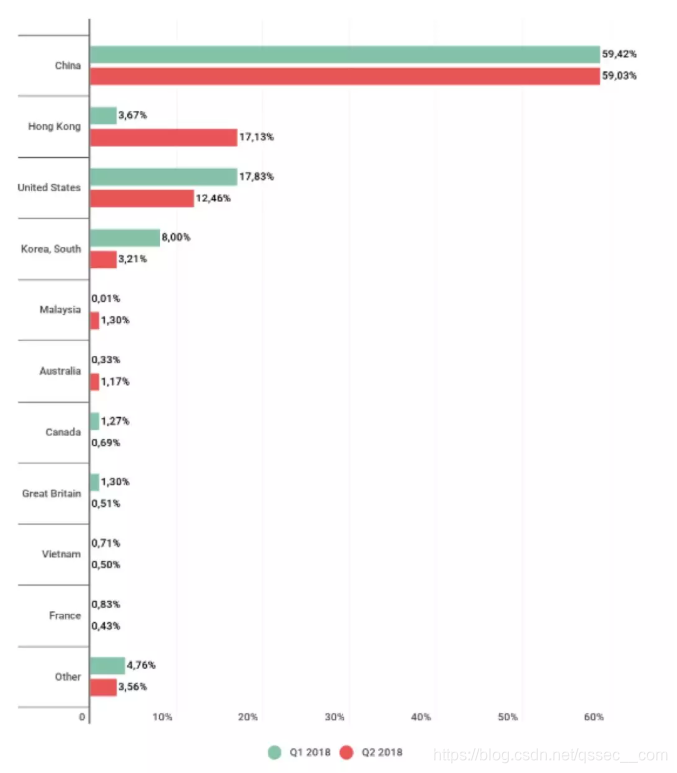

中國依然穩坐攻擊次數最高的寶座(59.03%),其次是香港地區(17.13%)。 它還以12.88%的獨特目標數量進入前三,僅次於中國(52.36%)和美國(17.75%)。

SYN攻擊的比例急劇上升至80.2%; 第二名是UDP攻擊的10.6%。

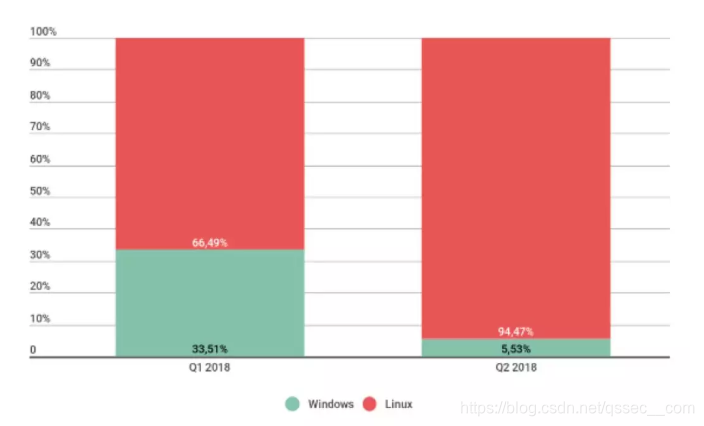

Linux僵屍網路的攻擊比例顯著增加,佔所有面向單一裝置攻擊的94.47%。

攻擊地域分佈

Q2季度有了一些新鮮資料。 中國仍然在受攻擊數量上遙遙領先,其佔比幾乎沒有變化(59.03%,而第一季度為59.42%)。 然而,自監測開始以來,香港地區首次躋身前三,從第四位上升至第二位:其份額增加近五倍,從3.67%增加至17.13%,超越美國(12.46%)和韓國(3.21)。

地域排名中的另一個出人意料的國家則是馬來西亞,其排名上升至第五位,佔目前所有DDoS攻擊的1.30%。 澳大利亞(1.17%)和越南(0.50%)進入了前十名,而日本,德國和俄羅斯等晚期熱門人選退出前十排名。 英國(0.50%)和加拿大(0.69%)則分別進入第八和第七。

與第一季度的95.44%相比,第二季度前十名的在攻擊總人數中佔比有所增加:96.44%。

![]()

不同國家地區2018年Q1和Q2的DDoS攻擊分佈

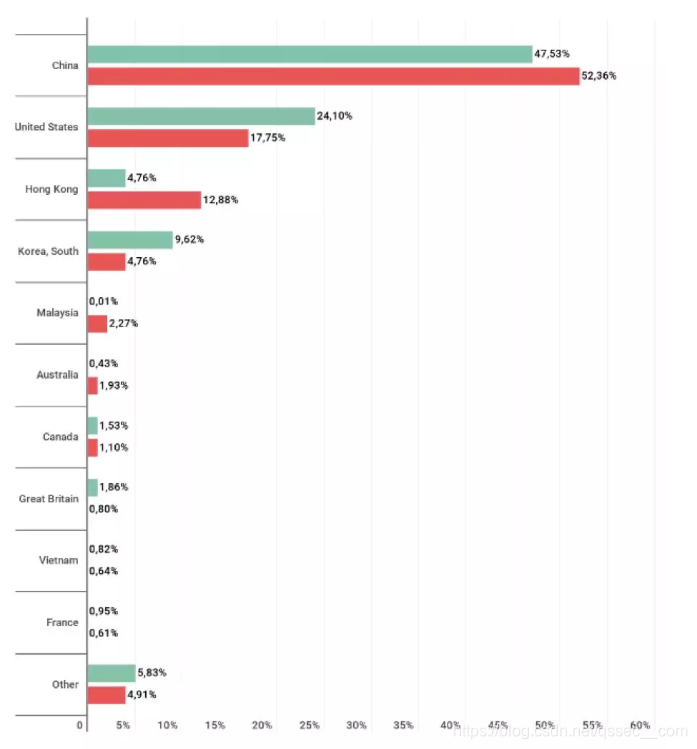

特殊目標的地域分佈與攻擊次數的分佈大致相同:中國佔最大份額(52.36%),與上一季度相比排名上升了五名。第二名屬於美國(17.5%),第三名屬於香港地區(12.88%),取代了現為第四名的韓國(4.76%)(請注意,在香港地區,最受歡迎的目標是現在的Microsoft Azure伺服器)。英國從第四位下降到第八位,佔總份額的0.8%。

前十名中不再有日本和德國的身影,卻迎來了馬來西亞(2.27%)與澳大利亞(1.93%)。本季度十大排名中,特殊攻擊總數略高於第一季度的94.17%,達到95.09%。

![]()

不同國家地區2018年Q1和Q2的DDoS攻擊目標分佈

DDoS攻擊的持續時間和型別

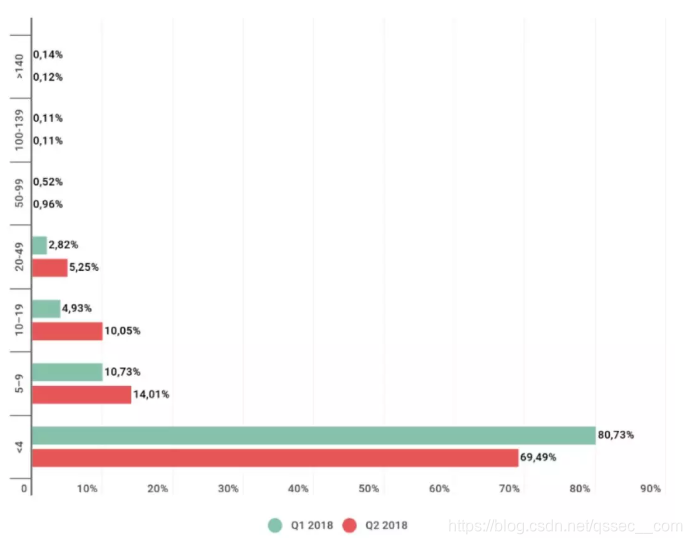

第二季度最長的襲擊持續了258小時(近11天),略低於上一季度297小時(12.4天)的紀錄。 這一次黑客的主要目標是中國電信的IP地址。

總體而言,長時攻擊的比例下降了0.02 p.p. 達到0.12%。 雖然持續100至139小時的襲擊份額保持不變,但10至50小時的襲擊份額幾乎翻了一番(從8.28%增加到16.27%); 與此同時,持續5至9小時的攻擊比例增加了近一半(從10.73%增加到14.01%)。 短時襲擊(最多4小時)的比例從1月份的80.73%大幅下降至3月份的69.49%。

2018年Q1和Q2的DDoS攻擊的小時分佈

所有其他型別的攻擊份額均下降; UDP攻擊排在第二位(10.6%),而TCP,HTTP和ICMP佔比相對較小。

2018年Q2的DDoS攻擊型別

2018年Q2基於Windows和Linux的僵屍網路攻擊

僵屍網路的地理分佈

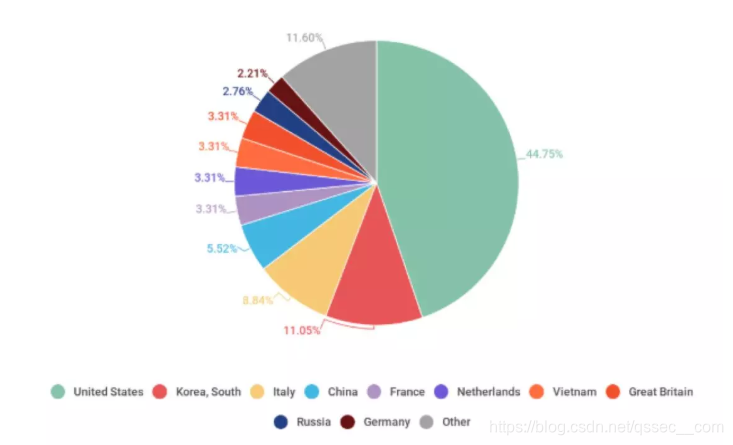

按僵屍網路C&C伺服器數量排名前10位的地區經歷了一些重大變化。 排名第一的跌幅近乎一半(第一季度為44.75%,而第一季度為29.32%)。 韓國(11.05%)從第一位下跌至第二位,下跌近20點。 中國也大幅下降(從8.0%降至5.52%),原本位置由義大利佔據,其份額從上一季度的6.83%攀升至8.84%。 原排名前10位的香港地區離開排名,自我們記錄開始以來,越南首次加入,3.31%位列第七名。

![]()

2018年Q2 僵屍網路C&C伺服器數量分佈(按國家)

中國境內的DDoS攻擊資料

本小節主要分析的攻擊資源包括:

1、控制端資源,指用來控制大量的殭屍主機節點向攻擊目標發起DDoS攻擊的木馬或僵屍網路控制端。

2、肉雞資源,指被控制端利用,向攻擊目標發起DDoS攻擊的殭屍主機節點。

3、反射伺服器資源,指能夠被黑客利用發起反射攻擊的伺服器、主機等設施,它們提供的網路服務中,如果存在某些網路服務,不需要進行認證並且具有放大效果,又在網際網路上大量部署(如DNS伺服器,NTP伺服器等),它們就可能成為被利用發起DDoS攻擊的網路資源。

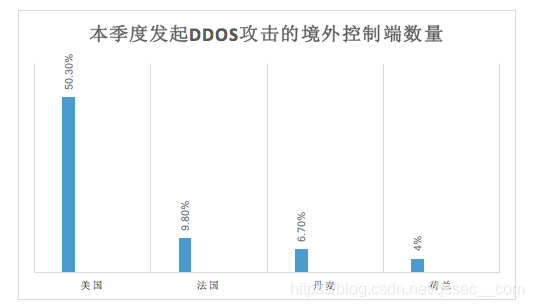

在2018年第二季度,根據CNCERT抽樣資料,利用肉雞發起DDoS攻擊的控制端中,境外控制端超過一半位於美國。境內控制端大部分位於浙江省、江蘇省和北京市。其中電信佔的比例最大。

![]()

本季度參與攻擊較多的肉雞地址主要位於浙江省、江蘇省、山東省、廣東省、貴州省,其中大量肉雞地址歸屬於電信運營商。

中國境內的反射攻擊資料

被利用發起Memcached反射攻擊的境內反射伺服器數量按省份統計排名前三名的省份是廣東省、山東省;數量最多的歸屬運營商是電信。被利用發起NTP反射攻擊的境內反射伺服器數量按省份統計排名前三名的省份是山東省、寧夏回族自治區和河南省;數量最多的歸屬運營商是電信。被利用發起SSDP反射攻擊的境內反射伺服器數量按省份統計排名前三名的省份是遼寧省、山東省和河南省;數量最多的歸屬運營商是聯通。

![]()

本季度Memcached反射伺服器數量按省份分佈

總結

在2018年第二季度,網路犯罪分子保持了上文所提到的在UDP傳輸協議中尋找新漏洞的做法。不久之後我們很可能會看到其他更復雜的放大攻擊的方法。

值得注意的另一項技術發現是使用UPnP協議建立僵屍網路的潛力;雖然已有案例存在,但幸運的是到目前為止它們還比較罕見。

Windows僵屍網路活動減少:Nitol,Yoyo,Drive和Skill都降低了活動頻率,特別是,Yoyo的活躍度經歷了巨幅下降。與此同時,Xor for Linux大幅增加了攻擊次數,而另一個臭名昭著的Linux僵屍網路Darkai則在攻擊次數上有所減少。目前,最流行的攻擊型別是SYN Flood。

自上一季度以來總攻擊持續時間變化不大,但中期攻擊的份額增加,而較短攻擊的份額減少。攻擊的強度也在不斷增加。網路犯罪分子盈利最高目標似乎是加密貨幣,但我們很快就會看到針對電子競技比賽的高調攻擊以及針對個別直播使用者的相對較小的勒索攻擊。 因此,不管是針對個人還是組織機構,網際網路市場都非常需要提供專業DDoS防護服務的企業平臺。

*參考來源:Kaspersky Lab以及國家網際網路應急中心CNCERT,青松 編輯翻譯,轉載請註明來自Qssec.COM。