中國地區2012年第二季度 網路安全威脅報告

本季安全警示:

巨集病毒,PE病毒,漏洞,釣魚

2012年第2季度安全威脅概況

本季度趨勢科技中國區病毒碼新增特徵約59萬條。截止2012.6.30日中國區傳統病毒碼9.224.60包含病毒特徵數約400萬條。

本季度趨勢科技在中國地區客戶終端檢測並攔截惡意程式約8420萬次。

本季度趨勢科技在中國地區發現並攔截新的惡意URL地址約 33萬個。

2012年第2季度中國地區,木馬病毒仍然佔據新增病毒數量排名首位。木馬大部分有盜號的特性,比其他型別的電腦病毒更容易編寫且更容易使病毒製造者獲益。在經濟利益的驅使下,更多病毒製作者開始製造木馬病毒。

巨集病毒在本季度趨於爆發。在上季度我們報告了一種新型的巨集病毒,這種巨集病毒除了能夠通過感染Excel檔案傳播外,還會主動通過Outlook,將開啟的被感染檔案通過附件形式傳送給其他收件人。這種巨集病毒本季度在很多使用者環境中都開始被發現。該巨集病毒除了能夠更廣泛的傳播外,還可能會導致Excel檔案的內容洩漏。需要引起高度重視

有2種PE病毒PE_PARITE.A,PE_SALITY.RL在本季度病毒攔截次數排名中仍然保持上升趨勢,並在一些企業使用者環境中大面積暴發。這兩種病毒除了通過感染檔案,共享目錄,U盤傳播之外還可能通過電子郵件傳入。

在2012年第2季度趨勢科技攔截新的惡意網站中釣魚網站約有7000個(以域名計數)。China RTL接到數起網銀詐騙案件,這些案件均與釣魚網站有關。在網上購物或訪問銀行網站時須仔細核對網站域名,並且保持警惕,發現有問題立刻斷開網路中止付款。

2012年第2季度病毒威脅情況

2012年第2季度新增病毒型別分析

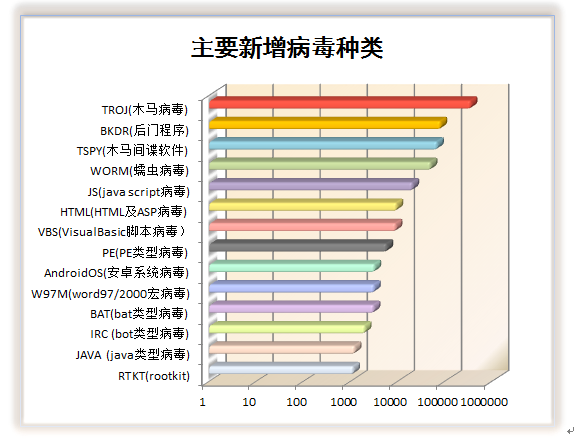

2012第2季度中國地區新增病毒型別

新增的病毒型別最多的仍然為木馬(TROJ),本季度新增木馬病毒特徵335161個,大約佔新增病毒數量的57% 。木馬可使病毒製造者更直接的獲利,在經濟利益的驅使下大量的木馬被製造並通過各方式被入網際網路中。木馬也是我國目前存在數量最多的病毒型別。

2012第2季度新增病毒種類中,AndroidOS(安卓系統病毒)排名又有上升,新增的安卓系統病毒特徵數量為3044個,較之於上季度又增加10%。安卓作為手機平臺的作業系統,由於它的開源特性得到了眾多裝置廠商以及軟體開發者的青睞,也成就了它的迅速崛起。然而,在安卓系統風光的背後,也隱藏了種種無奈-- 基於該平臺的病毒伴隨而來。雖然在已釋出的安卓4.0 中引入了ASLR技術以及對使用者憑據安全進行了加固,但是我們認為這些安全加固,對於阻止吸費以及竊取資訊型別的病毒的作用並不是特別大。而吸費和竊取資訊又正是目前手機病毒的主流。所以安卓平臺上的病毒數量仍然會持續增長。手機系統的安全正在面臨越來越艱鉅的挑戰。

W97M/X97M(word/Excel巨集病毒)在上一季度業進入了新增病毒數量排名的前幾位。巨集病毒的傳播速度十分快,並且不容易被發現。這是一種比較老的病毒,但是最近這種有了些歷史的病毒又被翻新,並且採用了新的技術,使這種病毒可以做更多的事情。Office檔案中往往儲存了使用者的重要資料和資訊,巨集病毒的增長也給資料安全帶來了很大的挑戰。

IRC病毒(IRCBOT)也值得我們特別的關注。IRC(internetrelay chat)是一款功能強大的即時聊天協議,IRCBOT是一些執行在後臺的惡意程式,通過登陸某一個頻道,分析接受到的內容並做出相應的動作。

2012年第2季度windows 系統感染病毒情況分析

2012第2季度中國地區

Windows各版本作業系統感染病毒情況

在2012年第2季度,windows7 平臺病毒感染數量已超過windows xp 越居第一位。感染數量的增長可能和windows7系統的使用數量有所增長而windows xp 使用者數在減少也有很大的關係。但是Windows7 系統不需要裝防毒軟體的神話已經不在,Windows7 系統使用者也許要密切注意自己的系統安全。

從病毒感染比例上看,安裝了sp1補丁的windows7 系統病毒檢測比例明顯少於未安裝補丁的系統。趨勢科技中國區病毒實驗室提醒大家及時更新作業系統補丁,抵禦最新的安全威脅。

2012第2季度中國地區

各版本Windows7作業系統感染病毒情況

另外,對於任何64位的windows作業系統感染病毒數量均極大的少於32位作業系統。這可能是因為目前大部分病毒都不相容64位作業系統。

2012年第2季度各型別病毒檢測情況分析

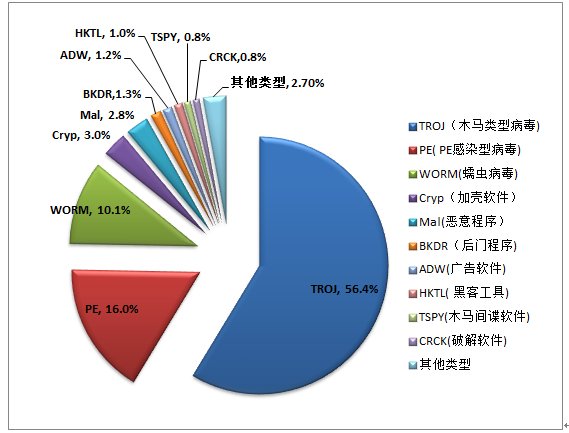

2012第2季度中國地區各型別病毒檢測數量比例圖

2012年第2季度檢測到的病毒種類中PE型別病毒感染仍然佔有較大的比例。PE病毒為感染型病毒,該類病毒的特徵是將惡意程式碼插入正常的可執行檔案中。

蠕蟲病毒基本與上季度持平。蠕蟲病毒最主要的特性是能夠主動地通過網路,電子郵件,以及可移動儲存裝置將自身傳播到其它計算機中。與一般病毒不同,蠕蟲不需要將其自身附著到宿主程式,即可進行自身的複製。第2季度感染比較多的蠕蟲病毒仍然為WORM_DOWNAD以及資料夾病毒。另外某些PE病毒的母體也以蠕蟲病毒的方式傳播

目前比較流行的PE病毒,會感染一些蠕蟲或者木馬病毒。隨著木馬病毒以及蠕蟲病毒在網路內的傳播導致網路環境中越來越多的電腦被PE病毒感染。

2012年第2季度病毒攔截情況分析

2012 第2季度中國區攔截次數排名前20病毒

上圖顯示了2012年第2季度被攔截次數排名前20的病毒。被攔截次數多的病毒可能是感染檔案數量較多的PE病毒,也可能是會反覆感染難以清理的病毒。

2012年第2季度被趨勢攔截次數最多仍然的為PE_PATCHED.ASA。該病毒被攔截次數約為460萬次。遠遠超過其他病毒。跟上季度相比略有下降。

在上季度我們介紹過這隻病毒,該病毒為被修改的sfc_os.dll,sfc_os.dll是用來保護系統檔案的執行模組,該檔案被修改後系統將失去檔案保護的功能

由於該檔案是系統檔案,防毒軟體強行查殺可能會導致系統崩潰。

對這隻病毒目前的解決方法如下:

將被修改的檔案複製到其他目錄使用防毒軟體清除以後再替換回去。

使用乾淨的相同版本系統中的檔案替換。

ChinaRTL 已針對此病毒製作專殺,如有此病毒問題請與趨勢科技技術支援聯絡

PE_PARITE.A 和 PE_SALITY.RL 是兩隻比較難清理的PE病毒,我們在之前的季報中都有提到過。

PE_PARITE.A

該病毒通過已被感染過的檔案以及共享資料夾傳播。

由於該病毒能夠通過共享資料夾傳播並感染,所以防護該病毒的一個重要環節即對

共享資料夾進行控制。

PE_SALITY.RL

該病毒通過U盤,共享資料夾,以及系統漏洞傳播,也有可能通過電子郵件進入系統

對於可能被感染的惡意軟體,參考以下方法,來防止PE_SALITY進入你的系統:

a.Windows快捷方式缺陷

1.微軟已經發布了一個補丁來解決這個問題。

因此我們建議保持最新補丁級別。

2.關於此威脅的變通方案就是禁用顯示圖示。

b.可移動儲存

趨勢科技檢測Autorun.inf為Mal_Otorun1。以防止執行引用的檔案,配置產品, 執行在插入新裝置後執行掃描。

c.被感染的檔案

被感染的檔案已經被趨勢定義為PE_SALITY.RL.

請更新最新的病毒碼,以保證被感染檔案能夠及時被檢測以及清除:

http://www.trendmicro.com/download/pattern.asp

d.網路(驅動器,共享,P2P,IM)

1.使用TDA/NVW並且下載最新病毒碼檔案。

2.當一臺計算機有威脅,將它從網路隔離。

3.確保使用者和程式使用最低許可權來完成任務。

e.從Internet下載

1.阻止相關惡意URL。

2.使用防火牆來監視源於Internet的入站連線。

3.避免訪問不受信任的站點。

f.電子郵件

1.避免開啟不知情的附件。

2.配置你的電子郵件伺服器阻止或清除類似vbs,bat,exe,pif,scr格式的檔案。

關於該病毒的詳情以及解決方案請參考以下連結:

可以看到,攔截次數較多的病毒多為PE病毒以及蠕蟲病毒,由於這兩種型別病毒的傳播特性以及難以清除的特性,在感染這兩種型別病毒時務必要加以重視,並及時聯絡趨勢科技技術支援部門協助解決。

2012年第2季度流行病毒分析

2012第1季度中國地區病毒流行度排名

本季度最流行病毒依舊是WORM_DOWNAD.AD。

不過相對於去年以及第一季度,該病毒的流行程度仍然處於下降,2011第4季度時有40%左右的使用者正在或曾經遭受過Worm_Downad的攻擊,第一季度度下降到了27%左右。而本季度僅有25%的客戶環境中出現過此病毒,從資料顯示該病毒已逐步得到控制。

在這裡仍然需要提醒使用者,Worm_Downad持續流行的原因有幾點:

1.使用者內網中電腦系統補丁安裝率較低。

2.網路中存在弱密碼的或空密碼的電腦管理員賬號。

3.網路記憶體在有未安裝防毒軟體,或防毒軟體已損壞的感染源電腦。

4.沒有針對U盤等移動儲存裝置的安全管理策略。

由於目前尚未發現關於該病毒的新變種,使用之前釋出的專殺工具以及解決方案即可處理此病毒。

流行程度排名第2的WORM_ECODE.E-CN,是一種資料夾病毒,該病毒在前幾季度一直處於比較靠前的位置。本季度更一躍到了流行程度排名第二。

該病毒要特性為將系統根目錄中資料夾屬性改為隱藏,並生成與資料夾同名的exe檔案,欺騙使用者執行病毒以達到全盤感染的目的。此病毒主要通過U盤傳播,在區域網內也可能通過網路的對映磁碟傳播。

資料夾病毒的變種極多,伴隨有各種附加特性,例如導致工作管理員,登錄檔,組策略無法開啟。被病毒修改的隱藏資料夾屬性很難被修復

關於該病毒的詳情以及解決方案請參考以下連結:

X97M_OLEMAL.A 是在上季度末發現的新的EXCEL巨集病毒,在本季度就進入了前20名的病毒流行病毒排名。

這種巨集病毒不僅僅能感染EXCEL檔案並且還會將感染系統中的EXCEL檔案自動通過OUTLOOK傳送

關於該病毒的技術細節如下:

感染途徑:

該病毒主要通過郵件以及已被感染的EXCEL傳播

行為特徵:

該病毒會將自身複製並釋放至以下目錄中:

%UserProfile%\Application Data\Microsoft\Excel\XLSTART\k4.xls

(%User Profile%為當前使用者目錄,它通常是C:\Windows\Profiles\{使用者名稱} 在 Windows 98 或windows ME系統中,或者是C:\WINNT\Profiles\{使用者名稱} 在Windows NT系統中, 或者是 C:\Documentsand Settings\{使用者名稱} 在 Windows2000, XP, 以及Server 2003.系統中)

windows7 系統中這個目錄通常在:

C:\Users\使用者名稱\AppData\Roaming\Microsoft\Excel\XLSTART

這個病毒通常還會新增以下注冊表鍵值:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\{Application Version}\Excel\SecurityAccessVBOM = "1"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\{Application Version}\Excel\SecurityLevel = "1"

感染的檔案,會被在ThisWorkbook下新增如下指令碼。

感染的檔案會被新增模組,模組中包含惡意程式碼。

另外,如果被感染的電腦中存在E盤,E盤根目錄中將生成名為KK的資料夾,資料夾中存放有以EXCEL文件名稱命名的惡意 .VBS 指令碼。

病毒防護與解決方法:

介於該病毒的傳播以及感染方式,建議通過以下方法防護此病毒:

1. 將EXCEL 巨集安全等級調高。在接受到別人傳送來的EXCEL檔案時最好先將巨集安全等級調到最高,如果需要使用巨集,請在先用防毒軟體掃描

2. OUTLOOK安全等級調高,禁止其他應用程式使用OUTLOOK傳送郵件

解決方法:

目前趨勢科技最新中國區病毒碼9.244.60及以上版本病毒碼以可檢測此檔案,感染此病毒機器請對系統進行全盤掃描

未安裝趨勢科技產品使用者可至以下站點下載ATTK工具掃描系統:

32位windows 作業系統請使用:

64位windows作業系統請使用:

另外針對此巨集病毒,趨勢科技中國區病毒實驗室已製作專殺工具,如有感染此病毒並無法處理的情況,請與趨勢科技技術支援部門聯絡。

2012年第2季度web安全威脅情況

2012年第2季度Web威脅檔案型別分析

其中通過Web傳播的惡意程式中,約有55.3%為JS(指令碼型別檔案)。向網站頁面程式碼中插入包含有惡意程式碼的指令碼仍然是黑客或惡意網路行為者的主要手段。這些指令碼將導致被感染的使用者連線到其它惡意網站並下載其他惡意程式,或者IE瀏覽器主頁被修改等。一般情況下這些指令碼利用各種漏洞(IE 漏洞,或其他應用程式漏洞,系統漏洞)以及使用者不良的上網習慣而得以流行。

.exe 仍然是佔很大比例的Web 威脅檔案型別,企業使用者建議在閘道器處控制某些型別的檔案下載。

本季度在WEB威脅型別中也看到了.xls檔案者可能與近期巨集病毒的爆發有關

2012第2季度中國地區web威脅檔案型別

2012年第2季度Web威脅病毒型別分析

通過WEB感染的病毒排名 | |

病毒名稱 | 百分比 |

General Exploit | 68.79% |

X97M_LAROUX.BK | 3.77% |

TROJ_SPNR.08JT11 | 3.68% |

HTML_JADTRE.Y | 2.79% |

TROJ_SPNR.08JR11 | 1.50% |

TROJ_SPNR.03JR11 | 0.84% |

X97M_MICRO.A | 0.73% |

WORM_RIPLIP.SMI | 0.70% |

Mal_DLDER | 0.65% |

TROJ_SPNR.03CL11 | 0.59% |

TROJ_RVERSE.SMI | 0.49% |

TROJ_SOFTSTOP.B | 0.42% |

TROJ_SPNR.08JS11 | 0.40% |

TROJ_SPNR.08K111 | 0.33% |

HTML_DOWN.A | 0.33% |

TROJ_AGENTT.EX | 0.28% |

X97M_LAROUX.DA | 0.27% |

BKDR_RIPINIP.SMA | 0.26% |

其它病毒 | 13.20% |

2012第2季度中國地區web威脅病毒排名

通過對攔截的Web威脅進行分析,我們發現。約有68.8%的威脅來自於General exploit (針對漏洞的通用檢測)。

其中包括利用Adobe 軟體的漏洞(例如:一些.SWF型別的web威脅檔案)。利用跨站指令碼漏洞攻擊,對正常網站注入惡意JS指令碼,或插入惡意php,html 程式碼。

另外一些帶有巨集病毒的office文件被掛在internet 供公眾下載,這些是巨集病毒傳播的一個主要途徑。感染了巨集病毒的電腦使用者在不知情的情況下將帶有病毒的文件上傳至網站,會導致下載閱讀檔案的使用者感染。

2012年第2季度最新安全威脅資訊

2012.6 中國區病毒實驗室接到數起網路購物欺詐案件

使用者在某購物網站購買吸塵器時,有個賣家給了他一個網址,稱可以通過這種方式付款給他

網址是:xxx.chinapay.com.xxxxx.in

網站上有一些連結,標價只有2塊錢。但是實際提交的請求是一個更大的金額。

實現欺詐過程的檔案為該釣魚網站要求下載的一個支付外掛。

對於該惡意外掛的功能,分析如下:

惡意外掛被下載後將自己釋放到c:\windows\safemda.dll ,註冊為BHO控制元件,當執行IE瀏覽器時會自動被載入。

病毒執行後,會在後臺起一個執行緒監視瀏覽的網址。通過擷取網頁中的敏感字串來判斷交

易流程,例如“訂單金額”、“請核對籤吮資訊”、以及一些相關銀行的名稱。

最後在訂單確認環節,通過修改訂單金額欺騙使用者點選,例如 ,實際訂單確認資訊為 “訂單金額 10000.00元” 被修改為“訂單金額 2.00元”。

趨勢科技提示使用者,網路購物須謹慎切勿從賣家從聊天視窗提供的URL中進入支付流程。

2012.6《九陰真經》《暗黑3》遭釣魚網站圍堵 玩家需小心裝備不翼而飛

趨勢科技近日釋出訊息,其全球最大的雲安全動態威脅資訊庫(WRS)中發現大量針對熱門網路遊戲的釣魚網站。以最新的網路遊戲《九陰真經》為例,趨勢科技在一天時間內便發現了多達58個針對該網遊的虛假釣魚網站。而針對《暗黑破壞神3》的釣魚頁面成幾何倍數增長,進一步證實了近期網路上“D3出現大量黑號”的流言。使用動態威脅資訊庫(WRS)聯動機制的趨勢科技企業和PC-cillin 2012雲安全版個人使用者,皆已自動更新,並可主動攔截此類威脅。

釣魚犯罪分子與鐵桿遊戲迷們一樣,對熱門網遊都十分追捧。除了域名近似之外,騙子們做出的釣魚網站與官網幾乎一模一樣,都以“領取免費大禮包”為誘餌,再加上釣魚郵件、社交網路虛假資訊釋出等輔助攻擊手段,騙取網遊賬號的資訊,包括賬號、密碼、二級口令、角色名稱和角色區服。遊戲廠商的安全防護設定也常常被黑客破解,例如異地賬號鎖定等等,玩家如果不能在第一時間找回密碼,辛苦打回來的裝備和虛擬金幣都可能不翼而飛。

相關連結:

2012.6黑客攻破中國電信網路 釋出900個後臺密碼

6月4日訊息,據國外媒體報道,黑客組織Swagger Security(又名SwaggSec)近日宣佈其攻破了中國電信和華納兄弟的網路,並在網上釋出了相關文件和登入證書。

Swagger Security週日在程式碼分享網站Pastebin上釋出了相關訊息,並在海盜灣提供了相關檔案的下載。該黑客組織曾於今年年初宣佈攻破了富士康公司的網路。

該黑客組織稱,中國電信的相關資料中包括了從一個不安全的SQL伺服器獲取的中國電信網路管理員的900個使用者名稱和密碼,他們還在中國電信的伺服器上留下了一條資訊告知該公司相關情況。

Swagger Security表示,他們很幸運,因為我們沒有破壞他們的基礎設施而讓千百萬使用者無法使用通訊服務。

華納公司的資料則被包含在一個題為“內容安全狀態更新”,並被標註為“機密”的報告中,報告的日期為4月27日。報告對華納公司旗下網站的安全狀態進行了評估,列出了該公司網路中10個“中高階”安全漏洞和10箇中級安全漏洞最多的網站。

若該報告內容屬實,其他黑客可以藉此對華納兄弟公司旗下的網站展開攻擊。報告同時包含了其他一些檔案,部分檔案標註的日期為2007年。

相關連結:

2012.6 Windows又現高危漏洞 “暴雷”轟然而至

6月13 ,微軟釋出緊急公告,稱Windows基礎元件出現高危漏洞“暴雷”,並推出“暴雷”漏洞臨時解決方案。據悉,“暴雷”是基於Windows基礎元件的遠端攻擊漏洞,黑客可以通過該漏洞,以惡意網頁、文件等形式將任意木馬植入使用者電腦,竊取重要資料和賬號資訊。

相關連結:

http://technet.microsoft.com/zh-cn/security/advisory/2719615

2012.6 Intel CPU漏洞導致64位作業系統、虛擬化軟體易受黑客攻擊

美國計算機應急預備小組本週釋出了一份安全報告,一些64位作業系統和虛擬化軟體程式在Intel處理器上執行時,容易受到本地特權擴大攻擊( local privilege escalation)。該漏洞可能被利用來獲取本地特權擴大或是guest-to-host虛擬機器逃逸(virtual machine escape)。

這一漏洞(CVE-2012-0217)源於Intel處理器在x86-64擴充套件(也就是Intel 64)中執行SYSRET指令集的方式,僅僅影響Intel處理器上的Intel 64擴充套件使用,32位作業系統或虛擬化軟體不受影響。

受影響的作業系統包括:64位Windows 7、Windows Server 2008 R2、64位FreeBSD和NetBSD、Xen虛擬化軟體、紅帽企業Linux、SUSE Linux Enterprise Server。

VMware安全團隊表示,VMware的管理程式不使用SYSRET指令集,因此,VMWare不受此漏洞影響。

相關連結:

2012.6 LinkedIn使用者的密碼洩露

北京時間6月7日訊息,據國外媒體ZDNet.com報道,全球知名社交網站之一的LinkedIn被匿名黑客攻擊,超過640萬LinkedIn使用者的密碼資訊被張貼在一個俄國黑客網站上。

據介紹,超過30萬簡單密碼已被解密,而更多的密碼正在解密過程中。事件發生後,芬蘭安全公司CERT-FI發表宣告稱,芬蘭資訊保安公司CERT-FI警告LinkedIn稱,儘管黑客並未公佈相關的使用者資訊,但他們很可能已獲得了這些資訊,其中可能還包括LinkedIn使用者的郵件資訊。

LinkedIn資訊保安研究人員佩爾·索謝姆在Twitter主頁上確認了這一訊息,聲稱LinedIn目前正針對這一事件進行調查,而調查結果稍後會向大眾進行報告。這一資訊釋出後,LinkedIn的股價陡然下跌。

根據《紐約時報》報道,LinkedIn密碼洩露主要是因為該網站移動程式中的日曆功能存在漏洞,會議地址、時間、記錄等資訊會在使用者不知情的前提下,被傳回LinkedIn伺服器。

ZDNet.com報告中指出,LinkedIn全球使用者總數超過1.5億,這意味著約有4%的使用者密碼被洩露,建議使用者馬上修改自己的密碼。

相關連結:

|  | |

|  |   |