BUGKU CTF WEB (10-15題)

阿新 • • 發佈:2018-12-17

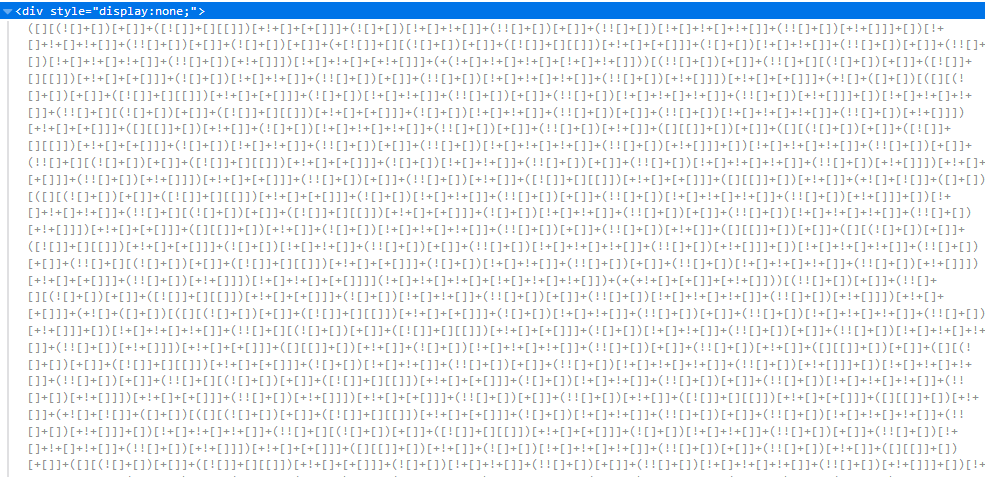

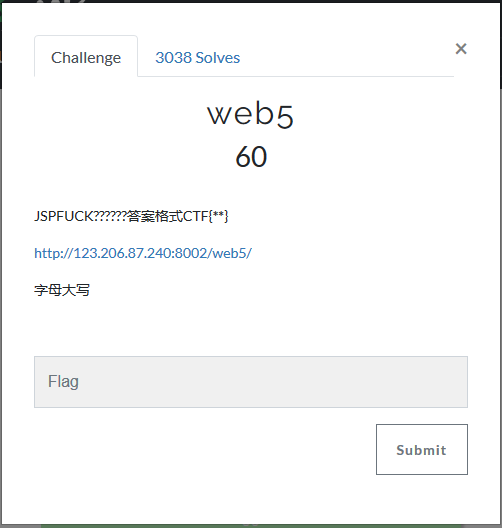

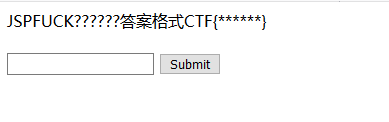

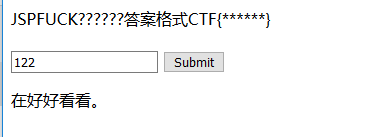

11、web5

百度以後發現是某種編碼,將其丟到控制檯出直接解碼,得到flag。

flag:ctf{whatfk}

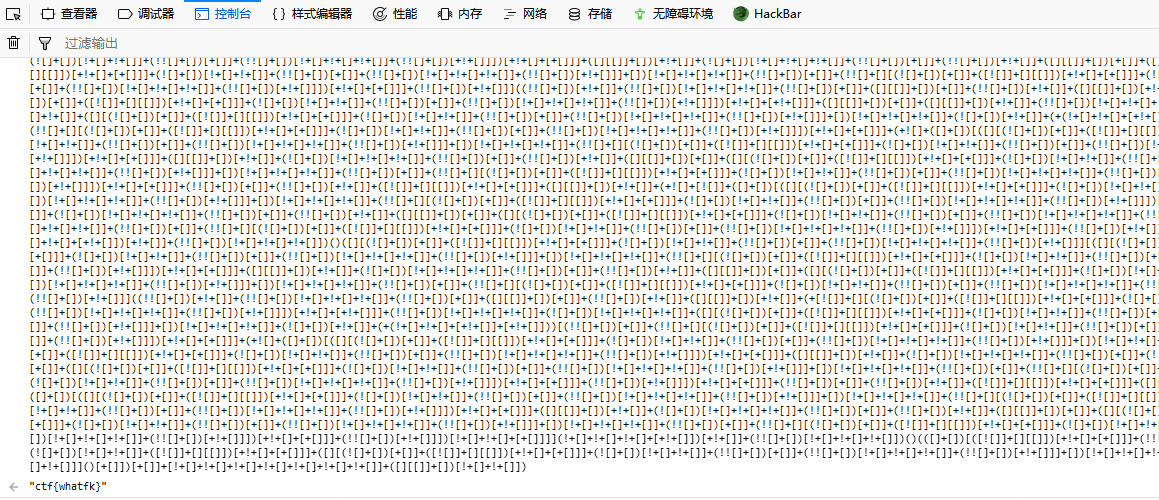

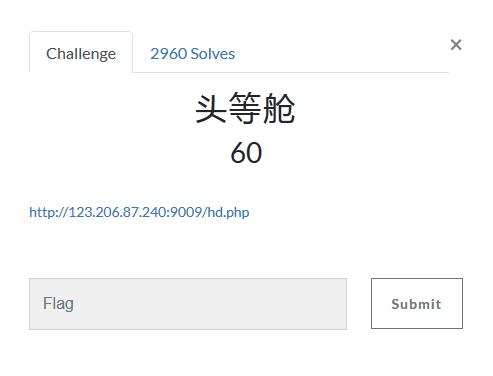

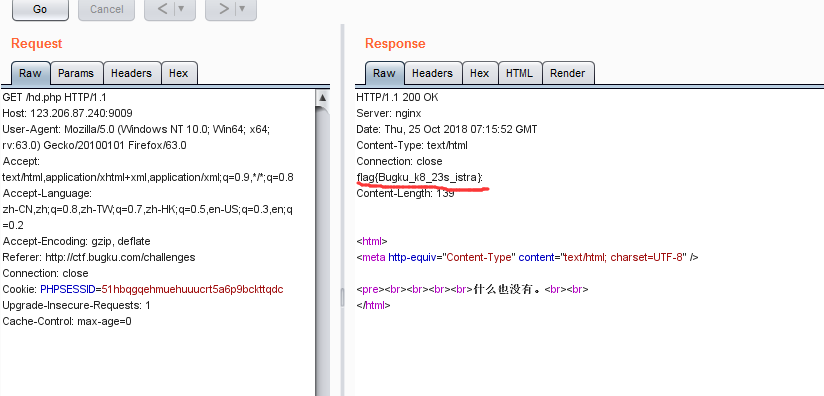

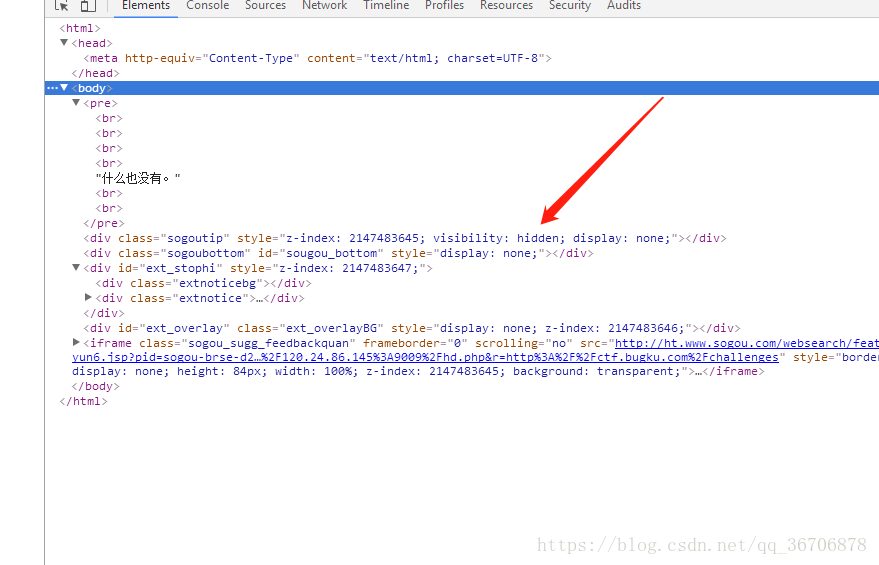

12、頭等艙

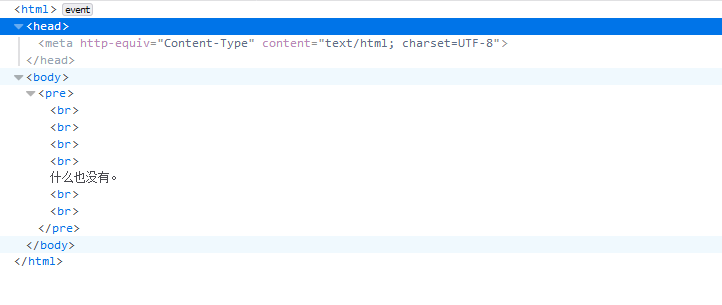

點開網址後:

會發現如文字所述,什麼也沒有,檢視程式碼,emmm,也很乾淨,什麼都莫得orz。

用抓包試試看吧,或許能有什麼東西。

抓包後發現了 flag。查看了其他人的答案,發現,他們的原始碼中含有一個隱藏的提示,可能是後面給改了???原始碼不給提示了??

其他人的原始碼如下:

不管怎樣flag是拿到了。

flag:flag{Bugku_k8_23s_istra}:

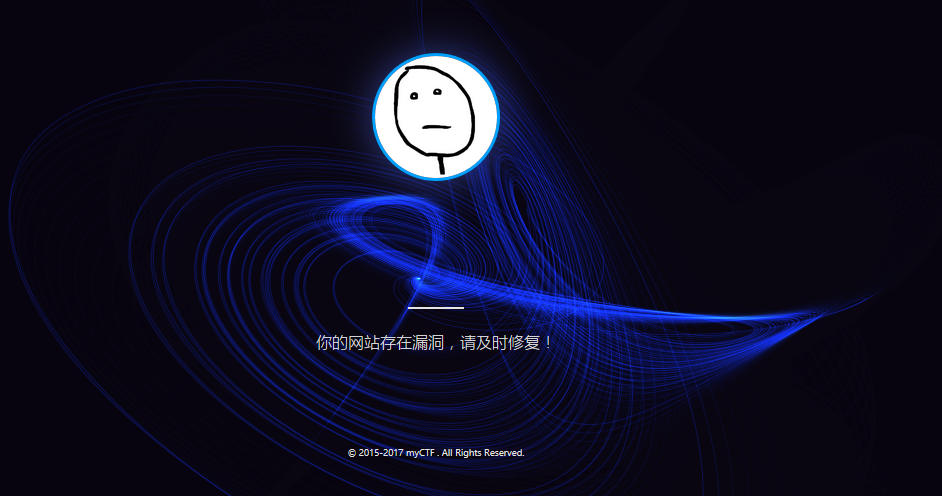

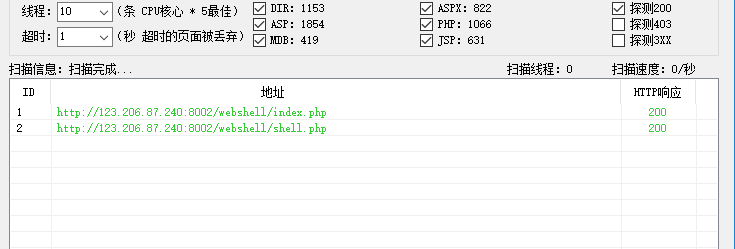

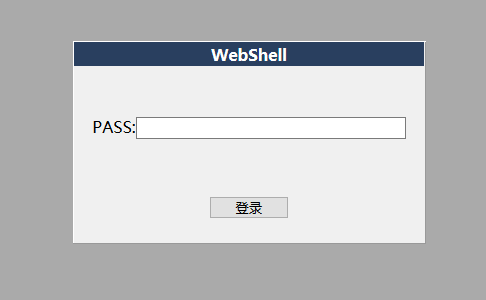

13 、網站被黑

點開網之後:

網之後加入index.php,訪問成功,說明網站是php的。使用御劍掃描掃描後臺得到webshell地址。

訪問,需要密碼:

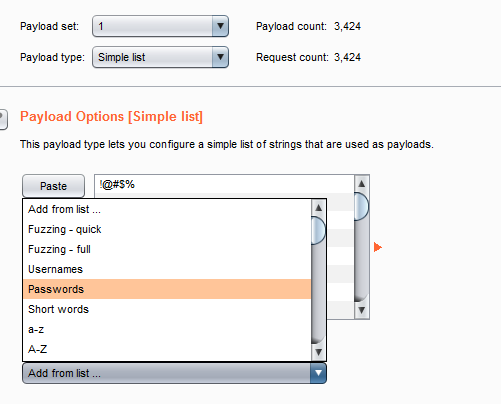

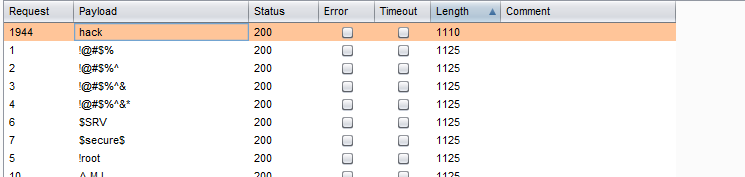

隨手試了幾個密碼,不對,使用bp爆破,使用bp自帶的password字典就行。

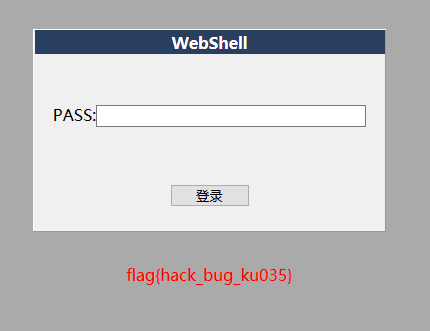

輸入後登陸,即可拿到flag。

flag:flag{hack_bug_ku035}

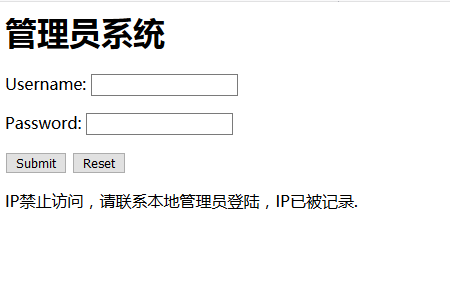

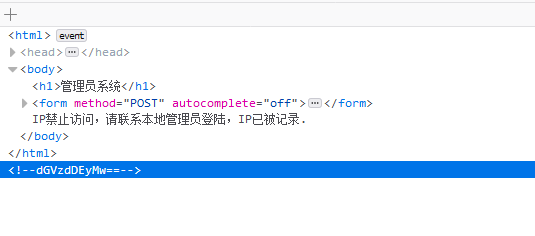

14、管理員系統

開啟網之後:

隨手輸入,密碼不正確:

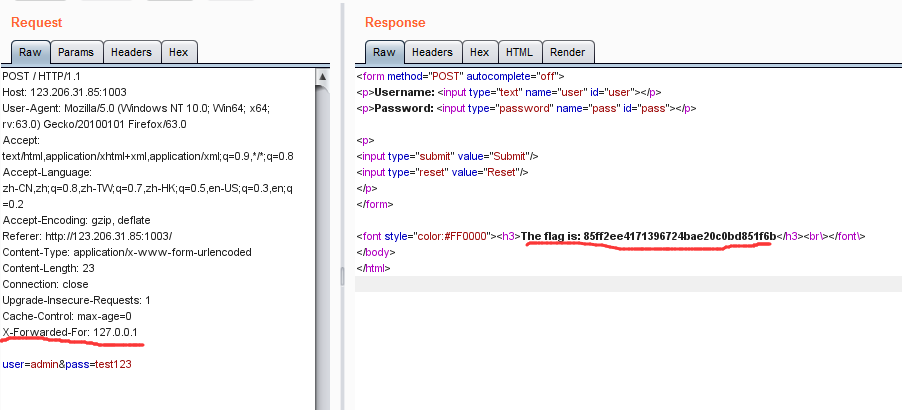

根據提示,聯絡本地管理員登陸,試試利用XFF偽造成本地ip地址試試看。先利用bp抓包:

flag:flag{ 85ff2ee4171396724bae20c0bd851f6b}

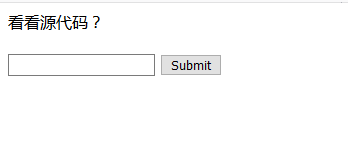

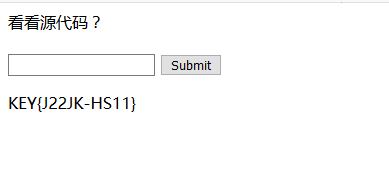

15、web4

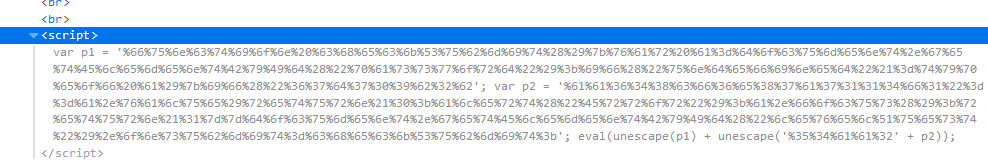

根據提示,檢視原始碼發現一串編碼。

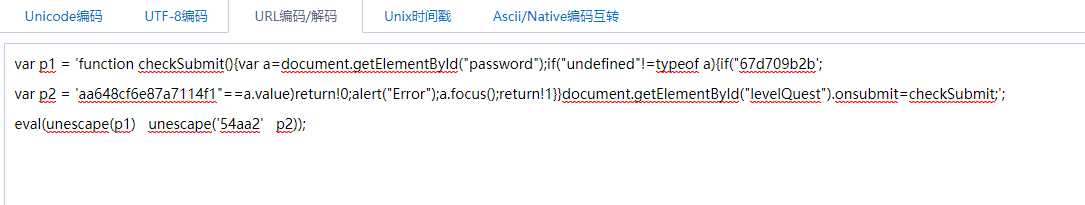

解碼後得到:

整理後:

function checkSubmit(){ var a=document.getElementById("password"); if("undefined"!=typeof a) { if("67d709b2b54aa2aa648cf6e87a7114f1"==a.value) return!0; alert("Error"); a.focus(); return!1 } } document.getElementById("levelQuest").onsubmit=checkSubmit;

整理後,程式碼意思為:判斷變數a的值是否等於67d709b2b54aa2aa648cf6e87a7114f1

直接輸入字串提交就可以得到flag。

flag:KEY{J22JK-HS11}