APT攻擊基礎科普

0x00 APT的歷史起源背景

APT這個詞彙最早起源於:2005年英國和美國的CERT組織釋出了關於有針對性的社交工程電子郵件,放棄特洛伊木馬以洩露敏感資訊的第一個警告,儘管沒有使用“APT”這個名字。但 “先進的持續威脅”一詞被廣泛引用,2006年的美國空軍Greg Rattray上校經常被引用為創造該術語的個人。後來,在Stuxnet震網事件就是專門針對伊朗的核計劃的黑客攻擊就是一個APT攻擊例子。在電腦保安領域以及越來越多的媒體中,APT這個術語幾乎總是用來指向針對政府,公司和政治活動家的黑客攻擊的高階持續模式,而且也延伸到涉及到群體這些攻擊背後。作為一個術語,高階持續威脅(APT)可以被轉移焦點到攻擊出現次數。一個常見的誤解是APT只針對西方國家。西方國家可能會更多地宣傳針對西方國家的技術性APT,但許多國家的行為者都將網路空間安全作為收集有關個人和群體的情報的手段。在美國,網路司令部的任務是協調美國軍方,應對高階持續網路威脅,也就是APT攻擊。

同時,許多訊息來源都覺得一些APT組織實際上隸屬於或者代表著民族和國家。否則很難持有大量資訊和資源,三類機構容易面臨高階持續威脅的高風險,即:高等教育,金融機構,政府機構。

實際上,一個APT是有一套隱匿和持續攻擊的框架的,往往針對特定的實體由一人或多人策劃(一般是多人)。APT通常針對高價值目標出於商業或政治動機進行實施的。APT在長時間的攻擊中依舊會盡可能的保證高度隱蔽性。而“高階”意味著使用惡意軟體來攻擊系統漏洞的複雜技術。“持續”過程表明,APT攻擊組織外部和控制系統正在持續監測和提取特定目標的資料。“威脅”過程表明攻擊會損害目標利益。

APT通常是指一個組織,甚至可能一個政府支援下的組織,因為APT團體是一個既有能力也有意向持續而有效地進行攻擊的實體。所以APT通常用來指網路威脅,特別是使用網際網路進行間諜活動,利用各種情報蒐集技術來獲取敏感資訊,但同樣適用於諸如傳統間諜活動或攻擊等其他威脅。其他公認的攻擊媒介包括受感染的媒體,供應鏈和社會工程。這些攻擊的目的是將自定義的惡意程式碼放在一臺或多臺計算機上執行特定的任務,並在最長的時間內不被發現。瞭解攻擊者檔案(如檔名稱)可幫助專業人員進行全網搜尋,以收集所有受影響的系統。個人,如個人黑客,通常不被稱為APT,因為即使他們意圖獲得或攻擊特定目標,他們也很少擁有先進和持久的資源。

0x01 APT攻擊定義

APT攻擊(Advanced Persistent Threat,高階持續性威脅)是指組織(特別是政府)或者小團體利用當下先進的攻擊手法對特定目標進行長期持續性的網路攻擊。APT攻擊的高階體現在於精確的資訊收集、高度的隱蔽性、以及使用各種複雜的網路基礎設施、應用程式漏洞對對目標進行的精準打擊。攻擊人員的攻擊形式更為高階和先進,稱為網路空間領域最高級別的安全對抗。APT是黑客以竊取核心資料為目的,針對客戶所發動的網路攻擊和侵襲行為。

APT(高階長期威脅)包含三個要素:高階、長期、威脅。高階強調的是使用複雜精密的惡意軟體及技術以利用系統中的漏洞。長期暗指某個外部力量會持續監控特定目標,並從其獲取資料。威脅則指人為參與策劃的攻擊。

APT攻擊的原理相對於其他攻擊形式更為高階和先進,其高階性主要體現在APT在發動攻擊之前需要對攻擊物件的業務流程和目標系統進行精確的收集。在此收集的過程中,此攻擊會主動挖掘被攻擊物件受信系統和應用程式的漏洞,利用這些漏洞組建攻擊者所需的網路,並利用0day漏洞進行攻擊

0x02 APT攻擊手法

APT的攻擊手法,在於隱匿自己,針對特定物件,長期、有計劃性和組織性地竊取資料,此類攻擊行為是傳統安全檢測系統無法有效檢測發現,前沿防禦方法是利用非商業化虛擬機器分析技術,對各種郵件附件、檔案進行深度的動態行為分析,發現利用系統漏洞等高階技術專門構造的惡意檔案,從而發現和確認APT攻擊行為。由於APT的特性,導致難發現、潛在威脅大,一旦被攻擊將導致企業、政府、醫療組織等等的大量資料被竊取,公司重要財務、機密被盜竊。

0x03 APT攻擊方式

APT組織常用的攻擊手法有:魚叉式網路釣魚、水坑攻擊、路過式下載攻擊、社會工程學、即時通訊工具、社交網路等

魚叉式網路釣魚(Spear phishing)指一種源於亞洲與東歐,只針對特定目標進行攻擊的網路釣魚攻擊。當進行攻擊的駭客鎖定目標後,會以電子郵件的方式,假冒該公司或組織的名義寄發難以辨真偽之檔案,誘使員工進一步登入其賬號密碼,使攻擊者可以以此藉機安裝特洛伊木馬或其他間諜軟體,竊取機密;或於員工時常瀏覽之網頁中置入病毒自動下載器,並持續更新受感染系統內之變種病毒,使使用者窮於應付。由於魚叉式網路釣魚鎖定之物件並非一般個人,而是特定公司、組織之成員,故受竊之資訊已非一般網路釣魚所竊取之個人資料,而是其他高度敏感性資料,如智慧財產權及商業機密。

(1) 魚叉攻擊(Spear Phishing)是針對特定組織的網路欺詐行為,目的是不通過授權訪問機密資料,最常見的方法是將木馬程式作為電子郵件的附件傳送給特定的攻擊目標,並誘使目標開啟附件。

(2)水坑攻擊(Water Holing)是指黑客通過分析攻擊目標的網路活動規律,尋找攻擊目標經常訪問的網站的弱點,先攻下該網站並植入攻擊程式碼,等待攻擊目標訪問該網站時實施攻擊。水坑攻擊(Watering hole)是一種計算機入侵手法,其針對的目標多為特定的團體(組織、行業、地區等)。攻擊者首先通過猜測(或觀察)確定這組目標經常訪問的網站,併入侵其中一個或多個,植入惡意軟體,最後,達到感染該組目標中部分成員的目的。 由於此種攻擊藉助了目標團體所信任的網站,攻擊成功率很高,即是針對那些對魚叉攻擊或其他形式的釣魚攻擊具有防護能力的團體。

下圖給出了OceanLotus使用魚叉攻擊和水坑攻擊的基本方法。

(4)路過式下載(Drive-by download):使用者不知道的情況下下載間諜軟體、計算機病毒或者任何惡意軟體。路過式下載可能發生在使用者訪問一個網站、閱讀一封電子郵件、或者點選一個欺騙性彈出式視窗的時候。例如,使用者誤以為這個彈出式視窗是自己的計算機提示錯誤的視窗或者以為這是一個正常的彈出式廣告,因此點選了這個視窗。

(5)社會工程學:在電腦科學中,社會工程學指的是通過與他人的合法地交流,來使其心理受到影響,做出某些動作或者是透露一些機密資訊的方式。這通常被認為是一種欺詐他人以收集資訊、行騙和入侵計算機系統的行為。在英美普通法系中,這一行為一般是被認作侵犯隱私權的。社會工程學是一種通過人際交流的方式獲得資訊的非技術滲透手段。不幸的是,這種手段非常有效,而且應用效率極高。然而事實上,社會工程學已是企業安全最大的威脅之一。

360釋出的《摩訶草APT組織大揭祕》報告中,發現了摩訶草近年來大量使用即時通訊工具(主要是騰訊的QQ聊天工具)和社交網路(Facebook)進行載荷投遞的攻擊方式;即時通訊工具以傳送二進位制可執行程式為主,這類程式主要偽造成MP4格式的視訊檔案;社交網路(Facebook)的載荷投遞一般是分為:SNS蠕蟲、放置二進位制格式可執行惡意程式或文件型漏洞檔案。

在確定目標公司後,APT組織會開始收集目標的一切資訊,如:公司使用者的電子郵箱,手機號碼,通訊軟體號碼、姓名、你的工作崗位接著APT組織會對目標開始構造釣魚文件並準備投放,當內部工作人員開啟惡意文件了之後,電腦會觸發相關的漏洞為apt成員打開了一道通往內部網路的大門,這時候他們會開始尋找存放著資訊的伺服器並開始攻擊伺服器拿到自己想要的東西后,在植入木馬進行許可權維持。

0x04 APT的特點

目標 – 威脅的最終目標,即你的對手

時間 – 調查、入侵所花的時間

資源 – 所涉及的知識面及工具(技能和方法也有所影響)

風險承受能力 – 威脅能在多大程度上不被發覺

技能與方法 – 所使用的工具及技術

行動 – 威脅中採取的具體行動

攻擊源頭 – 攻擊來源的數量

牽涉數量 – 牽涉到多少內部或外部系統,多少人的系統具有不同重要性

資訊來源 – 是否能通過收集線上資訊識別出某個威脅

0x05 APT攻擊實現

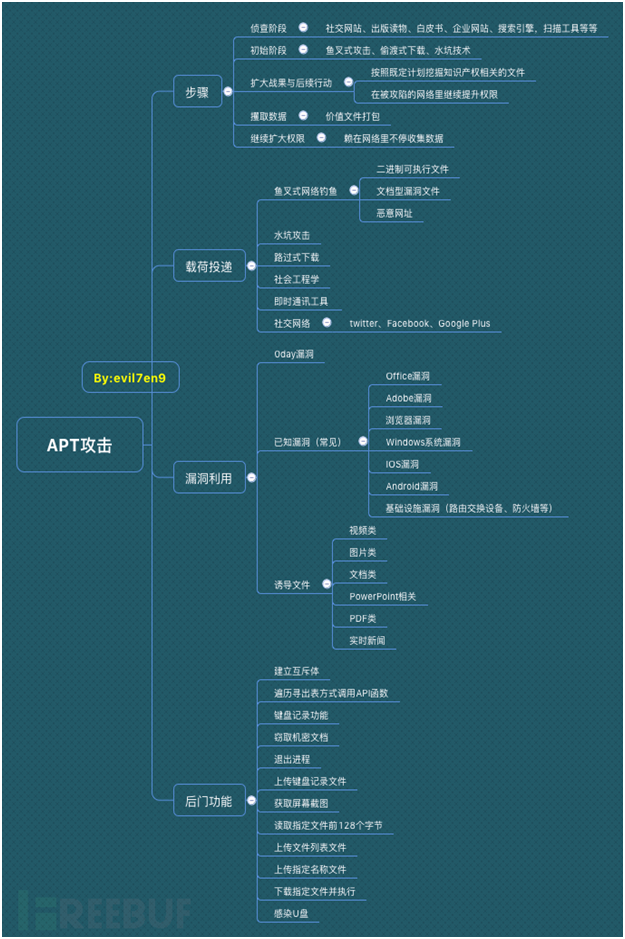

APT攻擊精心策劃,精心執行。 它們通常分為四個階段:入侵,發現,捕獲和滲出。 在每個階段中,可以使用各種技術,如下圖示。

0x06 APT攻擊的生命週期

APT的幕後黑手會對組織團體的金融財產、智慧財產權及名譽造成持續變化的威脅,其過程如下: 因一個目標開始盯上特定組織團體試圖入侵到其環境中(如傳送釣魚郵件) 利用入侵的系統來訪問目標網路部署實現攻擊目標所用的相關工具隱藏蹤跡以便將來訪問。

2013年,美國網路安全公司麥迪安(Mandiant)釋出了關於2004至2013年間的一例APT攻擊的研究結果,其中的生命週期與上述相似:

初始入侵 – 使用社會工程學、釣魚式攻擊、零日攻擊,通過郵件進行。在受害者常去的網站上植入惡意軟體(掛馬)也是一種常用的方法。

站穩腳跟 – 在受害者的網路中植入遠端訪問工具,開啟網路後門,實現隱蔽訪問。

提升特權 – 通過利用漏洞及破解密碼,獲取受害者電腦的管理員特權,並可能試圖獲取Windows域管理員特權。

內部勘查 – 收集周遭設施、安全信任關係、域結構的資訊。

橫向發展 – 將控制權擴充套件到其他工作站、伺服器及設施,收集資料。

保持現狀 – 確保繼續掌控之前獲取到的訪問許可權和憑據。

任務完成 – 從受害者的網路中傳出竊取到的資料。

麥迪安所分析的這起入侵事件中,攻擊者對受害者的網路保有控制權的平均時間為一年,最長時間為五年。

0x07 APT攻擊階段

APT攻擊會更加系統,分佈,協作,一般分成:資訊收集,武器化部署,傳遞載荷,利用,安裝,命令和控制,執行

而殺傷鏈一般是6個階段:發現-定位-跟蹤-瞄準-入侵-完成,APT攻擊模型Cyber-Kill-chain與之對應

0x08 APT分析模型

這裡借用兩個分析模型,一個是kill-chain七層模型,一個是鑽石模型

一、什麼是網路攻擊殺傷鏈(Cyber-Kill-Chain)

“殺傷鏈”這個概念源自軍事領域,它是一個描述攻擊環節的六階段模型,理論上也可以用來預防此類攻擊(即反殺傷鏈)。殺傷鏈共有“發現-定位-跟蹤-瞄準-打擊-達成目標”六個環節。

在越早的殺傷鏈環節阻止攻擊,防護效果就越好。例如,攻擊者取得的資訊越少,這些資訊被第三人利用來發起進攻的可能性也會越低。

洛克希德-馬丁公司提出的網路攻擊殺傷鏈Cyber-Kill-Chain與此類似,本質是一種針對性的分階段攻擊。同樣,這一理論可以用於網路防護,具體階段如下圖所示:

這就像傳統的盜竊流程。小偷要先踩點再溜入目標建築,一步步實行盜竊計劃最終卷贓逃逸。要利用網路殺傷鏈來防止攻擊者潛入網路環境,需要足夠的情報和可見性來明瞭網路的風吹草動。當不該有的東西出現後,企業需要第一時間獲悉,為此企業可以設定攻擊警報。

另一個需要牢記的點是:在越早的殺傷鏈環節阻止攻擊,修復的成本和時間損耗就越低。如果攻擊直到進入網路環境才被阻止,那麼企業就不得不修理裝置並核驗洩露的資訊。

要想明確殺傷鏈技術是否適合自己的企業,不妨通過殺傷鏈模型的幾個階段入手,來發現企業應當核實的問題。

這就像傳統的盜竊流程。小偷要先踩點再溜入目標建築,一步步實行盜竊計劃最終卷贓逃逸。要利用網路殺傷鏈來防止攻擊者潛入網路環境,需要足夠的情報和可見性來明瞭網路的風吹草動。當不該有的東西出現後,企業需要第一時間獲悉,為此企業可以設定攻擊警報。

另一個需要牢記的點是:在越早的殺傷鏈環節阻止攻擊,修復的成本和時間損耗就越低。如果攻擊直到進入網路環境才被阻止,那麼企業就不得不修理裝置並核驗洩露的資訊。

要想明確殺傷鏈技術是否適合自己的企業,不妨通過殺傷鏈模型的幾個階段入手,來發現企業應當核實的問題。

二、Cyber-Kill-Chain攻擊殺傷鏈

對於混跡於安全圈的我們來說,洛克希德-馬丁的網路殺傷鏈(Cyber-Kill-Chain,也被我們稱網路攻擊生命週期),專門用來識別和防止入侵。然而,攻擊模式會一直變化,就拿Valut7來說,裡面提到的攻擊模型,都是在08年就已經開始在使用,而卻在16年,17年才被曝光,可想而知,攻防之間的時間差是多麼的嚴峻,所以我不給予希望一個Kill-Chain能夠帶來多大的安全防護,而重在開拓視野,最好能未雨綢繆,如今,Valut8已經曝光,企業安全,似乎遠遠沒有我們想象的那麼安靜。

網路攻擊殺傷鏈模型用於拆分惡意軟體的每個攻擊階段,在每個階段有對應的特徵用於識別,但用我後面會提到的一句:堵不如疏,殊途同歸,具體如何,後面會具體說說我自己的理解,現在先簡單說說Cyber-Kill-Chain的每個階段。

三、網路攻擊殺傷鏈的各個階段

Kill Chain模型將攻擊者的攻擊過程分解為如下七個步驟:

偵察(Reconnaissance)- 攻擊者開始探測目標可能存在的弱點或不良配置

組裝(Weaponization)- 攻擊者開始構建一個可以傳遞給受害者的有效載荷(它可以是PDF檔案或Office文件)

投送(Delivery)- 攻擊者通過電子郵件,網頁連結或可移動媒體將有效載荷傳送給目標

利用(Exploit)- 有效載荷將在受害者的網路上執行

植入(Installation)- 有效載荷將下載其他遠端訪問工具,並安裝它們以建立持久後門

命令和控制(Command and Control)- 在受害者和攻擊者之間建立一個通道

收割(Actions)- 執行預期目標(如加密檔案,竊取資料等)

1. ECONNAISSANCE 識別目標,資訊收集

在這個階段,犯罪分子試圖確定目標的好壞。他們從外部瞭解企業的資源和網路環境,並確定是否值得攻擊。最理想的情況是,攻擊者希望目標防備薄弱、資料價值。罪犯可以找到的資訊門類,以及這些資訊如何被使用。

企業的資訊價值往往超出他們想象。僱員的姓名和詳細資訊(不僅是企業網站,而且包括社交網站的資訊)是否在網端儲存?這些資訊可以用來進行社會工程用途,比如,讓人們透露使用者名稱或密碼。企業的網站伺服器或物理位置是否接入網路嗎?這些也可以用於社會工程,或幫助攻擊者縮小企業環境漏洞的尋找範圍。

這個層面上的問題很難處理,社交網路的普及讓它變得尤為棘手。將敏感資訊隱藏起來是一個廉價的改善方式,雖然這也增加資訊呼叫的時間成本。

攻擊方防禦方特點攻擊方的攻擊計劃階段。他們進行研究,以瞭解其目標,使他們能夠實現自己的目標探測偵察,因為它發生是非常困難的,但是,當守軍發現偵察 - 事後甚至好 - 它可以揭示了攻擊方的意圖。常用攻擊/防禦方式獲取電子郵件地址,確定員工社交媒體網路,收集新聞稿,合約獎勵,會議出席者名單,探索放在公網上執行的伺服器收集網站訪問者日誌警報和歷史搜尋,與網站管理員合作對其現有瀏覽器進行分析,建立瀏覽異常、行為獨特的檢測機制,優先周圍的防禦,特別是基於技術和人的偵察活動。

2. WEAPONIZATION 武器化準備工作

這些階段是攻擊者用工具攻擊被選目標的具體過程,他們收集的資訊將被用於惡意行為。他們手頭的資訊越多,社會工程攻擊就越無縫可擊。通過員工在LinkedIn上的資訊,他們可以用魚叉式釣魚獲得公司內部資源。或者,他們可以把遠端訪問木馬提前嵌入可能會錄入重要資訊的檔案裡,以誘使接收者執行它。如果他們知道使用者或伺服器執行的軟體資訊,比如作業系統版本和型別,他們在企業網路裡滲透和佈置的把握就大大增加。

就這些階段的防禦而言,企業應當參照標準安全專家的建議去做。

企業的軟體是否達到最新?這需要具體到每臺終端上的每個應用。大多數公司都有某個小角落還用著老式桌上型電腦,系統仍然用的是Windows 98。如果這臺裝置接入網路,無異於對攻擊者門洞大開。

企業使用電子郵件和網頁過濾功能嗎?電子郵件過濾可以有效阻止攻擊中常用的文件型別。如果企業的檔案必須用某種標準傳送,比如密碼保護的ZIP檔案,這可以讓使用者瞭解檔案是否無誤。網頁過濾則可以防止使用者訪問已知的不良網站或域名。

企業禁用USB裝置嗎?從安全的角度來看,讓檔案不需許可就執行絕非什麼好主意。最好在執行前,確保給使用者有時間暫停和思考他們所看到的情況。

企業使用端點保護軟體的最新功能嗎?雖然端點保護軟體不是為了應對新型針對性攻擊而設計,但是它們常常根據已知的可疑行為或軟體漏洞來捕捉威脅。

3. 傳遞:傳遞載荷,啟動執行

攻擊方防禦方特點在攻擊方向目標傳達了惡意軟體之後。都將開始執行進一部分攻擊操作。這是防禦方阻止該操作的第一個也是最重要的機會。有效性的關鍵措施是阻斷入侵嘗試和工具傳遞的重要部分常用攻擊/防禦方式攻擊方控制下傳遞載荷:直接針對Web伺服器,攻擊方釋放載荷:惡意電子郵件,惡意軟體的USB儲存,社交媒體互動,“水坑式”釣魚網站攻擊分析和理解載荷傳遞的介質 - 關注上層的基礎設施主要是關鍵基礎設施,瞭解目標伺服器和相關人員,他們的角色和責任,可用的資訊,根據攻擊方載荷情況推斷攻擊方的意圖,分析“軍火庫”攻擊載荷在傳遞區域檢測新的惡意程式碼,分析在一天中的什麼時間段對方開始行動,收集電子郵件和網路日誌,還原取證。即使後期檢測到入侵,防禦方必須能夠確定何時以及如何開始傳遞載荷。

4. 利用獲取目標訪問許可權

攻擊方防禦方特點攻擊方利用一個漏洞來獲得訪問許可權(實際上可能會運用多個漏洞)。“0day”指的就是此步驟中使用的攻擊漏洞。這裡部署的一般是傳統的防禦措施,同時針對“0day”,“1day”,“Nday”等型別的漏洞增加彈性,定製化的防禦能力常用攻擊/防禦方式軟體,硬體,或人類的脆弱性,獲取或發現“0day”漏洞,攻擊方利用基於伺服器的安全漏洞,受害者觸發漏洞:點選惡意電子郵件,點選惡意連結使用者安全意識培訓和員工的電子郵件測試。以及郵箱伺服器防護,Web開發人員的對於安全編碼培訓,定期掃描漏洞和滲透測試,端點防禦措施:限制管理員許可權,使用Microsoft EMET,自定義端點規則阻斷shellcode執行,端點登入審計過程,取證確定攻擊源。

5. 安裝:在目標建立堡壘

通常情況下攻擊方安裝一個持續後門或植入,可以長時間訪問目標的工具終端防禦檢測和記錄“異常”安裝活動。惡意軟體分析過程中分析安裝階段的行為可以緩解攻擊。常用攻擊/防禦方式Web伺服器上安裝木馬後門,在目標客戶端安裝後門和植入,在目標上建立持續執行的服務,或者自啟的服務和程序等等,有些攻擊者會讓一些“時間點”的檔案,讓惡意軟體看起來它就是作業系統安裝的一部分。一個好的建議:關注通用軟體安裝路徑,例如RECYCLER,瞭解惡意軟體是需要特權賬戶還是一般使用者的許可權,終端接入審計:去發現異常檔案的建立,所有的摘錄證書,主要是包含簽名的可執行檔案,瞭解惡意軟體的編譯時間,以確定它是舊的還是新出現的惡意軟體。

5. 命令和控制(C2):遠端控制和植入

一旦威脅在企業的網路環境裡紮根,它的下一個任務是給老窩打電話並等待指示。它可能下載額外的元件,更有可能的是通過C&C通道聯絡一個僵屍網路主控機。無論哪種方式,這都要求網路流量,這意味著企業必須捫心自問:防火牆是否設定了新專案進行網路通訊的警報?

如果威脅已經實現了這些,它將對機器進行更改並將耗費IT工作人員對大量精力。有些公司或行業要求診斷受影響的機器上哪些資料被竊取或篡改。受影響的機器需要進行清洗或重置。如果資料已經備份,或者有可以快速載入到機器的標準企業模式,修復工作的成本和時間損耗就會有所降低。

有些攻擊會另闢蹊徑

去年的攻擊狀況已經充分證明了一點:攻擊者不會嚴格按照遊戲流程來——他們可能跳過步驟、新增步驟,甚至重複之前的步驟。最近的一些最具破壞性的攻擊事件都是如此,這些攻擊之所以能繞過安全團隊耗費多年精心打造的防禦體系,是因為它們有不同的流程安排。

“符合洛克希德-馬丁公司的殺傷鏈的惡意行為被重點關注,這也讓某些攻擊隱形了。”Kudelski Security的全球管理服務副總裁Alton Kizziah說。

資料中心安全的領軍者Alert Logic的合夥人、產品營銷高階經理Misha Govshteyn指出:“殺傷鏈從來不能徹底符合我們看到的種種攻擊。”

根據2017年威瑞森的資料洩露調查報告,今年,網路程式攻擊成為了資料洩露的最常見形式,在資料洩露案例中佔到了近三分之一。常見方法是利用應用程式自身的漏洞。最近的Equifax資料洩露事件就是典型例子。這種攻擊很難發現。在兩個月裡,Equifax未在網站上發現可疑的網路流量。“通常到了資料外洩的時候,企業才能察覺。”Positive Technologies的網路安全彈性主管Leigh-Anne Galloway說。“或者,可能需要一個第三方的實體,例如某個客戶,來提醒企業出了問題。”Equifax洩露案可以追溯到Apache Struts Web伺服器軟體中的一個漏洞。如果公司安裝了這個漏洞的安全補丁,這個問題可能會避免,但是有時軟體更新本身就是惡意攻擊的橋樑,9月發生的CCleaner被黑事件就是一例。零日漏洞也是大麻煩。根據Contrast Security的共同創始人兼首席技術官傑夫·威廉姆斯的觀點,平均每個軟體應用和api擁有26.8個嚴重漏洞。“這是一個驚人的數字,”他說。“公眾對Equifax感到憤怒,但事實是,幾乎所有的公司在應用程式層都是不安全的。我們發現,世界各地有成千上萬的IP地址正在進行的應用攻擊嘗試,這一現象正在擴散。”

要抵禦這類攻擊,企業必須縮短補丁的安裝延遲。“過去的時候,直到應用程式漏洞被披露後的數週或數月,針對性的攻擊才會出現,”他說,“但是今天,安全視窗已經只有一天左右,而在2018年,這一時間可能進一步縮減到幾個小時。”他補充說,企業也需要開始將安全控制元件直接嵌入到應用程式裡。這被稱為應用程式的執行自保,Gartner預測這一細分市場的複合年增長率為9%。

“安全需要更貼近應用程式,需要深入瞭解程式的核心程序和記憶體使用量,”Virsec Systems的創始人和首席技術官Satya Gupta說。“新的流程控制技術將嵌入到應用程式層面,能理解應用的協議和環境,可以將可接受的應用程式流程繪製出來(就像谷歌地圖)。如果應用程式應該從A點走到B點,但是卻出現了一段意外的路程,那麼肯定出錯了。”

攻擊者也可以利用被洩露的身份資訊或強度弱的密碼。這一過程不需要安裝惡意軟體,也不用與C&C伺服器通訊,不會產生橫向操作。“尋找一份洩露的資料庫或Amazon S3資料意味著攻擊可以簡便完成,從而避免和防禦者交鋒。”Obsidian Security的首席技術官Ben Johnson說。根據RedLock本月釋出的一份報告,53%的組織使用Amazon S3等雲端儲存服務,這至少導致了一個意外結果,即資料暴露在公眾面前。今年夏天的早些時候,Skyhigh Networks報道稱,7%的企業使用的所有AWS S3資料可以無限制訪問,另有35%的企業未對資料加密。由於資料是通過合法渠道傳出,資料防洩露可能無法檢測這種行為。Govshteyn說:“企業需要專門的工具來保護針對網路應用程式的攻擊。”DOS攻擊也難以被殺傷鏈解釋。“攻擊者仍需選擇目標,所以必須進行偵察階段。”Cybereason的首席安全官Sam Curry說。但是在準備之後,攻擊者將直接跳轉到中斷階段。他補充說DOS攻擊也可能只是攻擊的第一步,用來掩蓋其他惡意行為。“當系統崩潰時,攻擊者可以建立一個漏洞,”他說,“或者建立一個高信噪的篩選器,來掩蓋痕跡或破壞系統的訊號發現能力。”他說,攻擊者也可以新增步驟到遊戲流程裡。例如,他們可以花時間清理痕跡、設定中斷、傳播虛假資料,或安裝未來用得上的後門。他們也可以重新安排各步驟的順序,或者重複之前的步驟。這不是一個簡單的線性過程。這通常更像樹狀或根系的分支和蔓延,這一過程很複雜,會發生很多事情。

攻擊方防禦方特點惡意軟體將開啟通訊通道,以使攻擊方遠端操作目標。向C2目標開放雙向通訊通道基礎設施;防禦的最後一個最佳時機-阻止C2操作:“通過阻斷C2通道”。如果攻擊方不能通過通訊通道發出命令,相應的防禦方就可以實現阻斷C2攻擊常用攻擊/防禦方式最常見的C2渠道涉及web,DNS和電子郵件協議,C2基礎設施可能被攻擊方或目標自身所擁有通過全面的惡意軟體分析工具去發現部署和執行了C2的基礎設施強化網路:彙總所有存在的網際網路點,規範所有型別的代理流量(HTTP,DNS等);自定義C2模組:網路代理協議;代理類模組,包括“none”或“未分類”的域;DNS穿透和域名伺服器毒化防禦;實施開源研究發現新的C2攻擊方式。

6. 行動:使命必達,不達目的,誓不罷休

在拒絕服務攻擊案例中,中斷不一定是攻擊的最後一步。在攻擊者成功地破壞、癱瘓或滲入系統後,攻擊者可以重複這一過程。也可以轉移到另一個階段——盈利。Preempt Security的執行長 Ajit Sancheti 認為,攻擊者可能採取任意形式的組合。比如,他們可以通過破壞基礎設施來進行廣告欺詐或傳送垃圾郵件、向企業勒索贖金、出售他們在黑市上獲得的資料,甚至劫持基礎設施出租給其他罪犯。“攻擊的盈利已經急劇增加。”他補充說,比特幣的使用讓攻擊者更簡便、安全地得到錢,這導致了攻擊動機的變化。不同群體的數量參與也讓黑市上被盜資料的消費變得更加複雜。這也為企業、執法部門和其他組織創造了合作破壞這一過程的機會。以被盜的支付卡資訊為例。“一旦信用卡資料被盜,這些資料必須被測試、出售、用於獲取商品或服務,反過來這些商品或服務必須轉換為現金。”Splunk公司的安全研究主管Monzy Merza說。這一切都早已超出了傳統網路殺傷鏈的範疇。黑市生態系統也在影響了網路攻擊週期中的攻擊準備環節。攻擊者們會分享身份憑證列表、漏洞或被修改的應用程式。

攻擊方防禦方特點啟用鍵盤接入啟用鍵盤接入,入侵者完成任務的目標。接下來會發生什麼將取決於誰是在鍵盤上。較長的攻擊方有CKC7訪問,更大的影響。包括網路資料包捕獲,進行損失評估 - 防禦方必須通過取證去儘可能快地檢測到這一階段常用攻擊/防禦方式收集使用者憑據,許可權提升,內部偵查,橫向內網滲透,收集和傳出資料,破壞系統,覆蓋或破壞資料,偷偷修改資料制定事件響應流程,包括行政參與和溝通計劃。檢測資料洩露,橫向傳輸,未經授權證書的使用。即時響應分析反饋所有事件告警。預先部署監控節點端點快速分流。網路包捕獲,還原攻擊活動。讓專家進行事件損害評估

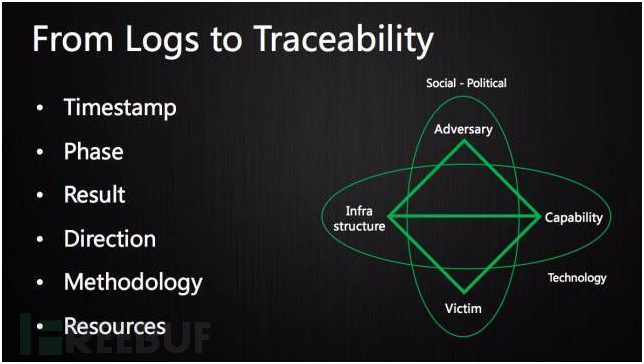

四、鑽石模型

鑽石模型是一個針對單個事件分析的模型,核心就是用來描述攻擊者的技戰術和目的,具體的鑽石模型如下圖所示:

鑽石模型由三部分組成:置信度、元資料、社會-政治影響和技戰術組合

社會政治影響:處於鑽石模型上下兩個頂點,上頂點表示攻擊者,下頂點表示受害者也就是目標。攻擊者和受害者之間的某種利益衝突或者是社會地位對立則會產生攻擊的意圖和發起攻擊的原因,縱切面表示的就是社會政治影響。說大白話就是根據這倆人去發現攻擊的意圖。

技戰術組合:技戰術組合位於整個鑽石模型的橫切面,橫切面的兩個頂點分別為基礎設施和技術能力,這裡的基礎設施和技術能力其實都是相對於攻擊者而言的。

元資料:這個其實就是左邊列出來的,攻擊時間、攻擊階段、攻擊結果、攻擊方向、攻擊手段、攻擊資源利用。

置信度:也就是以上你分析出結果的可信程度。

鑽石模型想要表達的其實就是針對單個安全事件,我們可以得到攻擊者為什麼想要攻擊目標,打算用什麼手段去攻擊目標。

0x09 APT常用漏洞

1、Office漏洞

Office漏洞依然是大部分APT組織最喜愛的漏洞,Office在個人辦公電腦使用量大,對針對性目標是最佳的外網入口,效果也是最直接的。你可能想到了辦公套件這類神器,正所謂:最大的漏洞不是存在於任何系統上面,而是人。

| CVE編號 |

漏洞型別 |

使用組織 |

| CVE-2009-2496 |

堆損耗遠端程式碼執行漏洞,又稱作 “Office Web 元件堆損耗漏洞 “ |

豐收行動 |

| CVE-2010-3333 |

RTF分析器堆疊溢位漏洞,又稱”RTF棧緩衝區溢位漏洞” |

|

| CVE-2012-0158 |

Microsoft Windows Common Controls ActiveX控制元件遠端程式碼執行漏洞,棧記憶體拷貝溢位漏洞,又稱“MSCOMCTL.OCX RCE漏洞” |

摩訶草 |

| CVE-2013-3906 |

Microsoft Graphics元件處理特製的TIFF圖形時存在遠端程式碼執行漏洞 |

摩訶草 |

| CVE-2014-1761 |

Microsoft Word RTF檔案解析錯誤程式碼執行漏洞 |

摩訶草 |

| CVE-2014-4114 |

OLE包管理INF 任意程式碼執行漏洞 |

摩訶草 |

| CVE-2015-1641 |

RTF解析中的型別混淆漏洞 |

MONSOON |

| CVE-2015-2545 |

EPS圖形檔案任意執行程式碼 |

Rotten Tomato |

| CVE-2015-2546 |

UAF(釋放後重用)漏洞 |

|

| CVE-2016-7193 |

RTF檔案解析漏洞,可遠端執行任意程式碼 |

|

| CVE-2017-0199 |

首個Microsoft Office RTF漏洞 |

暗黑客棧 |

| CVE-2017-0261 |

EPS中的UAF漏洞 |

摩訶草 |

| CVE-2017-0262 |

EPS中的型別混淆漏洞 |

摩訶草 |

| CVE-2017-11826 |

OOXML解析器型別混淆漏洞 |

東亞某組織 |

| CVE-2017-11882 |

“噩夢公式”公式編輯器中的棧溢位漏洞,可遠端程式碼執行 |

白象 |

| CVE-2017-8464 |

解析快捷方式時存在遠端執行任意程式碼的高危漏洞 |

|

| CVE-2017-8570 |

OLE物件中的邏輯漏洞 (CVE-2017-0199的補丁繞過),“沙蟲”二代漏洞 |

白象 |

| CVE-2017-8759 |

.NET Framework中的邏輯漏洞 |

|

| CVE-2018-0802 |

“噩夢公式二代”利用office內嵌的公式編輯器EQNEDT32.EXE發起攻擊 |

黑鳳梨 |

| CVE-2018-8174 |

利用瀏覽器0day漏洞的新型Office文件攻擊 |

|

2、Adobe 系漏洞

Adobe系列包括Adobe Reader、Acrobat、Flash Player,Flash Player因為其跨平臺,使用廣泛,一直也受到各大APT組織的關注。

| CVE編號 |

漏洞型別 |

影響版本 |

使用組織 |

| CVE-2007-5659 |

Adobe Acrobat/Reader PDF檔案 多個緩衝區溢位漏洞 |

Adobe Acrobat 8 |

豐收行動 |

| CVE-2008-2992 |

Adobe Reader util.printf() JavaScript函式棧溢位漏洞 |

Adobe Acrobat < 8.1.3 |

豐收行動 |

| CVE-2009-0927 |

Adobe Acrobat和Reader Collab getIcon() JavaScript方式棧溢位漏洞 |

Adobe Acrobat 9 |

豐收行動 |

| CVE-2009-4324 |

Adobe Reader和Acrobat newplayer() JavaScript方式記憶體破壞漏洞 |

Adobe Acrobat <= 9.2 |

豐收行動 |

| CVE-2010-0188 |

Adobe Reader和Acrobat TIFF影象處理緩衝區溢位漏洞 |

Adobe Acrobat < 9.3.1 |

豐收行動 |

| CVE-2010-3653 |

Adobe Shockwave Player Director檔案rcsL塊解析記憶體破壞漏洞 |

Adobe Shockwave Player 11.5.8.612 |

豐收行動 |

| CVE-2012-0773 |

Adobe Flash Player / AIR NetStream類任意程式碼執行或拒絕服務漏洞 |

Adobe Flash Player 11.x |

The mask |

| CVE-2013-0640 |

Adobe Acrobat和Reader遠端程式碼執行漏洞 |

Adobe Acrobat 9.x |

豐收行動 |

| CVE-2014-0497 |

Adobe Flash Player遠端程式碼執行漏洞 |

Adobe Flash Player 12.x |

暗黑客棧 |

| CVE-2015-5119 |

Adobe Flash Player ActionScript 3 ByteArray釋放後重用遠端漏洞 |

Adobe Flash Player <= 18.0.0.194 |

藍白蟻 |

| CVE-2015-8651 |

Adobe Flash Player整數溢位漏洞 |

Adobe Flash Player < 18.0.0.324 |

暗黑客棧 |

| CVE-2016-0984 |

Adobe Flash遠端程式碼執行漏洞 |

Adobe Flash Player before 18.0.0.329 and 19.x and 20.x before 20.0.0.306 |

BlackOasis |

| CVE-2016-4117 |

Adobe Flash Player 任意程式碼執行漏洞 |

Adobe Flash Player <= 21.0.0.226 |

奇幻熊 |

| CVE-2016-7855 |

Adobe Flash Player 釋放後重利用遠端程式碼執行漏洞 |

Adobe Flash Player <= 23.0.0.185 |

|

| CVE-2017-11292 |

型別混淆漏洞導致的遠端程式碼執行 |

Adobe Flash Player Desktop Runtime |

黑色綠洲 |

| CVE-2018-4878 |

Adobe Flash Player釋放後重利用遠端程式碼執行漏洞 |

Adobe Flash Player <= 28.0.0.137 |

Lazarus |

3、IE漏洞

瀏覽器是使用者接入網際網路的門戶,IE瀏覽器是Windows系統的預設瀏覽器,IE瀏覽器漏洞的使用一直也受各大組織喜愛。

| CVE編號 |

漏洞型別 |

影響版本 |

使用組織 |

| CVE-2010-0806 |

Microsoft IE畸形物件操作記憶體破壞漏洞 |

Microsoft Internet Explorer 7.0 |

豐收行動 |

| CVE-2010-3962 |

Microsoft IE CSS標籤解析遠端程式碼執行漏洞 |

Microsoft Internet Explorer 8.0 |

豐收行動 |

| CVE-2012-4792 |

Microsoft IE mshtml!CButton物件釋放後重用程式碼執行漏洞 |

Internet Explorer 6Internet Explorer 7Internet Explorer 8 |

摩訶草 |

| CVE-2014-0322 |

Microsoft Internet Explorer釋放後重用遠端程式碼執行漏洞 |

Microsoft Internet Explorer 10 |

Pitty Tiger |

| CVE-2016-7279 |

Microsoft Internet Explorer/Edge遠端記憶體破壞漏洞 |

Microsoft Edge |

|

| CVE-2017-8618 |

Microsoft Internet Explorer遠端程式碼執行漏洞 |

Microsoft Internet Explorer 9 |

|

| CVE-2018-0978 |

Microsoft Internet Explorer遠端記憶體破壞漏洞 |

Microsoft Internet Explorer 9-11 |

|

| CVE-2018-8113 |

Microsoft Internet Explorer安全限制繞過漏洞 |

Microsoft Internet Explorer 11 |

|

| CVE-2018-8178 |

Microsoft Internet Explorer/Edge 遠端記憶體破壞漏洞 |

Microsoft Edge |

|

4、防火牆裝置漏洞

2016年8月13日客組織ShadowBrokers聲稱攻破了為NSA開發網路武器的黑客團隊Equation Group,並公開其內部使用的相關工具,EXBA-extrabacon工具,該工具基於0-day漏洞CVE-2016-6366,為Cisco防火牆SNMP服務模組的一處緩衝區溢位漏洞

CVE-2016-6366(基於Cisco防火牆SNMP服務模組的一處緩衝區溢位漏洞),目標裝置必須配置並啟用SNMP協議,同時必須知道SNMP的通訊碼,漏洞執行之後可關閉防火牆對Telnet/SSH的認證,從而允許攻擊者進行未授權的操作。

| CVE編號 |

漏洞說明 |

| CVE-2016-6366 |

SNMP服務模組的一處緩衝區溢位漏洞 |

| CVE-2016-6367 |

遠端程式碼執行 |

5、SMB通訊協議漏洞

EternalBlue工具使用了SMB協議中的三處漏洞,其中主體的越界記憶體寫漏洞隸屬於微軟MS17-010補丁包中的CVE-2017-0144,通過該整合的工具,攻擊者可以直接遠端獲取漏洞機器的控制權限。

EternalBlue中的核心了漏洞為CVE-2017-0144,該漏洞通過SMB協議的SMB_COM_TRANSACTION2命令觸發,當其中的FEALIST欄位長度大於10000時將導致記憶體越界寫,由於SMB_COM_TRANSACTION2命令本身FEA LIST的長度最大為FFFF,因此這裡就涉及到第二處漏洞,即SMB_COM_TRANSACTION2可被混淆為SMB_COM_NT_TRANSACT,從而實現傳送一個FEA LIST欄位長度大於10000的SMB_COM_TRANSACTION2命令,實現越界寫,最後通過第三個漏洞進行記憶體佈局,最終實現程式碼執行。

| CVE編號 |

漏洞說明 |

| CVE-2017-0143 CVE-2017-0144 CVE-2017-0145 CVE-2017-0146 CVE-2017-0148 |

SMB協議漏洞 |

6 、OOXML型別混淆漏洞

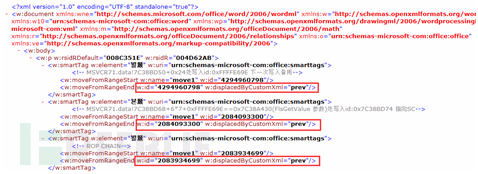

OOXML是微軟公司為Office2007產品開發的技術規範,現已成為國際文件格式標準,相容前國際標準開放文件格式和中國文件標準“標文通”,Office富文字中本身包含了大量的XML檔案,由於設計不當,在對其中的XML檔案進行處理的時候,出現了嚴重的混淆漏洞,最典型的包括CVE-2015-1641,CVE-2017-11826,這裡我們選擇近年來最流行的OOXML型別混淆漏洞CVE-2015-1641作為典型代表。

2015年4月,微軟修補了一個CVE編號為CVE-2015-1641的Office Word型別混淆漏洞。OfficeWord在解析Docx文件displacedByCustomXML屬性時未對customXML物件進行驗證,造成型別混淆,導致任意記憶體寫,最終經過精心構造的標籤以及對應的屬性值可以造成遠端任意程式碼執行。這是第一個利用成功率非常高且被APT組織頻繁使用的OOXML型別混淆漏洞。

CVE-2015-1641中,由於OfficeWord沒有對傳入的customXML物件進行嚴格的校驗,導致可以傳入比如smartTag之類的物件,然而smartTag物件的處理流程和customXML並不相同,如果customXML標籤被smartTag標籤通過某種方法混淆解析,那麼smartTag標籤中的element屬性值會被當作是一個地址,隨後經過簡單的計算得到另一個地址。最後處理流程會將moveFromRangeEnd的id值覆蓋到之前計算出來的地址中,導致任意記憶體寫入。然後通過寫入可控的函式指標,以及通過Heap Spray精心構造記憶體佈局,最終導致程式碼執行。

| CVE編號 |

漏洞說明 |

| CVE-2015-1641 |

customXML物件型別混淆 |

| CVE-2017-11826 |

XML中的idmap標籤計算錯誤導致混淆 |

7 、EPS(EncapsulatedPost Script)指令碼解析漏洞

EPS全稱EncapsulatedPost Script,屬於PostScript的延伸型別,適用於在多平臺及高分別率輸出裝置上進行色彩精確的點陣圖及向量輸出,因此在Office中也引進了相應的支援,但是自2015年起多個Office中EPS相關的漏洞被利用,其中包括CVE-2015-2545,CVE-2017-0261,CVE-2017-0262,最終導致微軟不得不禁用Office中的EPS元件,而此處我們選擇以CVE-2017-0262作為典型代表。

2017年5月7日FireEye研究員在文章EPSProcessing Zero-Days Exploited by Multiple Threat Actors中披露了多個EPS0-day漏洞的在野利用,其中就包含CVE-2017-0262,CVE-2017-0262為ESP中forall指令中的一處漏洞,由於forall指令對引數校驗不當,導致程式碼執行。

CVE-2017-0262的利用樣本中首先對實際的EXP進行了四位元組的xor編碼,key為c45d6491:

漏洞的關鍵點在於以下一行的程式碼,在EPS中forall指令會對第一個引數中的每一個物件執行處理函式proc(即第二個引數),此處由於對第二個引數的型別判斷不嚴格,導致0xD80D020這個攻擊者之前通過堆噴控制的記憶體地址被作為處理函式的地址,從而esp堆疊被控制,致使最後的程式碼執行:

| CVE編號 |

漏洞說明 |

| CVE-2015-2545 |

UAF漏洞 |

| CVE-2017-0261 |

Save,restore指令中的UAF漏洞 |

| CVE-2017-0262 |

forall引數型別校驗不嚴格導致程式碼執行 |

8、Windows提權漏洞

在對Office辦公軟體的EPS(EncapsulatedPost Script)元件進行漏洞攻擊的過程中,由於Office 2010及其高版本上的EPS指令碼過濾器程序fltldr.exe被保護在低許可權沙盒內,要攻破其中的低許可權沙盒保護措施,攻擊者就必須要使用遠端程式碼執行漏洞配合核心提權漏洞進行組合攻擊。所以我們選擇Win32k.sys中的本地許可權提升漏洞(CVE-2017-0263)這一個配合EPS型別混淆漏洞(CVE-2017-0262)進行組合攻擊的提權漏洞作為典型代表。

CVE-2017-0263漏洞利用程式碼首先會建立三個PopupMenus,並新增相應的選單。由於該UAF漏洞出現在核心的WM_NCDESTROY事件中,並會覆蓋wnd2的tagWnd結構,這樣可以設定bServerSideWindowProc標誌。一旦設定了bServerSideWindowProc,使用者模式的WndProc過程就會被視為核心回撥函式,所以會從核心上下文中進行呼叫。而此時的WndProc則被攻擊者替換成了核心ShellCode,最終完成提權攻擊。

引入了“沙盒”保護的常客戶端程式有:IE/Edge瀏覽器、Chrome瀏覽器、Adobe Reader、微軟Office辦公軟體等等。而客戶端程式漏洞如果配合Windows提權漏洞則可以穿透應用程式“沙盒”保護。

| CVE編號 |

漏洞說明 |

| CVE-2015-2546 |

Win32k記憶體損壞特權提升漏洞 |

| CVE-2016-7255 |

Win32k本地許可權提升漏洞 |

| CVE-2017-0001 |

Windows GDI許可權提升漏洞 |

| CVE-2017-0263 |

Win32k釋放後重用特權提升漏洞 |

9 、Flash漏洞

Flashplayer因為其跨平臺的普及性,一直為各個APT組織關注,從2014年起,Flash漏洞開始爆發,尤其到2015年,HackingTeam洩露資料中兩枚0-day漏洞CVE-2015-5122/CVE-2015-5199,Flash漏洞相關的利用技術公開,Flash漏洞開始成為APT組織的新寵,儘管之後Adobe和Google合作,多個Flash安全機制陸續出爐(如隔離堆,vector length檢測),大大提高了Flash漏洞利用的門檻,但也不乏出現CVE-2015-7645這一類混淆漏洞的怪咖。這裡我們選擇不久前發現的在野0-day CVE-2018-4878作為這類漏洞的典型代表。

2018年1月31日,韓國CERT釋出公告稱發現Flash0day漏洞(CVE-2018-4878)的野外利用,攻擊者通過傳送包含嵌入惡意Flash物件的Office Word附件對指定目標進行攻擊。

CVE-2018-4878通過Flash om.adobe.tvsdk包中的DRMManager物件進行攻擊,如下程式碼所示,triggeruaf函式中建立一個MyListener物件例項,通過initialize進行初始化,並將該例項設定為null,之後的第一個LocalConnection().connect()會導致gc回收該例項記憶體,第二次LocalConnection().connect()時觸發異常,在異常處理中會建立一個新的MyListener例項,記憶體管理器會將之前MyListener物件例項的記憶體分配給新物件,即此處的danglingpointer,設定timer,在其回撥函式中檢測uaf是否觸發,成功則通過Mem_Arr進行站位:

| CVE編號 |

漏洞說明 |

| CVE-2017-11292 |

UAF |

| CVE-2018-4878 |

UAF |

10、iOS三叉戟漏洞

iOS三叉戟漏洞是指標對iOS9.3.5版本之前的iOS系統的一系列0 day漏洞,其利用了3個0 day漏洞,包括一個WebKit漏洞,一個核心地址洩露漏洞和一個提權漏洞。通過組合利用三個0 day漏洞可以實現遠端對iOS裝置的越獄,並且安裝執行任意惡意程式碼。

iOS三叉戟漏洞利用載荷可以通過訪問特定的URL觸發,所以可以通過簡訊、郵件、社交網路或者即時通訊等傳送惡意連結誘導目標人員點選開啟連結實現漏洞的觸發。由於WebKit JavaScriptCore庫存在任意程式碼執行漏洞,當Safari瀏覽器訪問惡意連結並觸發惡意的JavaScript載荷執行,其利用程式碼進入Safari WebContent程序空間。其隨後利用另外兩個漏洞實現許可權提升,並越獄掉iOS裝置。最後三叉戟漏洞可以實現下載和執行用於永續性控制的惡意模組。

iOS三叉戟漏洞涉及3個0 day漏洞,其CVE編號及相關資訊如下表所示:

| CVE編號 |

漏洞說明 |

| CVE-2016-4655 |

核心資訊洩露 |

| CVE-2016-4656 |

相關推薦APT攻擊基礎科普0x00 APT的歷史起源背景 APT這個詞彙最早起源於:2005年英國和美國的CERT組織釋出了關於有針對性的社交工程電子郵件,放棄特洛伊木馬以洩露敏感資訊的第一個警告,儘管沒有使用“APT”這個名字。但 “先進的持續威脅”一詞被廣泛引用,2006年的美國空軍Gr APT攻擊apt攻擊APT簡介:高級長期威脅(英語:advanced persistent threat,縮寫:APT),又稱高級持續性威脅、先進持續性威脅等,是指隱匿而持久的電腦入侵過程,通常由某些人員精心策劃,針對特定的目標。其通常是出於商業或政治動機,針對特定組織或國家,並要求在長時間內保持高隱蔽性。高級長期威脅 帶你走進二進制-一次APT攻擊分析uac dga name threading 自動 記錄 convert i春秋 nal 原文:https://osandamalith.com/2017/06/04/apt-attack-in-bangladesh/ 由prison翻譯整理,首發i春秋 引言; 初探APT攻擊首發於 i春秋 作者:joe 所屬團隊:Arctic Shell 團隊部落格地址:https://www.cnblogs.com/anbus/ 0x1:關於APT的相關介紹: APT是什麼? 病毒木馬查殺實戰第028篇:某APT攻擊的技術分析樣本檔案基本資訊 本分析報告共涉及兩個樣本檔案,其基本資訊如下: 1號樣本 2號樣本 樣本名稱 處理籤(2018年)1304.pdf.hta 組織部幹部四處最新通 web安全系列(一):XSS 攻擊基礎及原理跨站指令碼攻擊(XSS)是客戶端指令碼安全的頭號大敵。本文章深入探討 XSS 攻擊原理,下一章(XSS 攻擊進階)將深入討論 XSS 進階攻擊方式。 本系列將持續更新。 XSS 簡介 XSS(Cross Site Script),全稱跨站指令碼攻擊,為了與 CSS(Cascading Style Sheet) metasploit---滲透攻擊基礎開啟msfconsole [email protected]:~# msfconsole 當你想要查詢某個特定的滲透攻擊、輔助或攻擊載荷模組時,使用search命令 msf > search ms08-067 找到攻擊模組後,可以使用use 七個跡象說明你可能受到APT 攻擊分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興! HPC高效能運算知識: 基礎科普在過去15年的時間裡,HPC一直是增長最快的IT市場之一,其增長速度有時超過了線上遊戲、平板的年增長率。HPC高效能運算市場空間有多大? 在2016年的全年,我們報告說,HPC伺服 2018年全球十大APT攻擊事件盤點前言 APT攻擊(Advanced Persistent Threat,高階持續性威脅)是利用先進的攻擊手段對特定目標進行長期持續性網路攻擊的攻擊形式。 360威脅情報中心結合2018年全年國內外各個安全研究機構、安全廠商披露的重大APT攻擊事件,以及近幾年來披露的高階持續性威脅活動資訊,並 2016上半年十大APT攻擊組織大盤點近幾年來,APT攻擊事件此起彼伏,從針對烏克蘭國家電網的網路攻擊事件,到孟加拉國央行被黑客攻擊導致8100元美元被竊取,APT攻擊以其無孔不入的觸角延伸到了全世界各地,幾乎所有的重要行業如政府、金融、電力、教育都受到了APT攻擊的威脅。神祕的APT攻擊從攻擊開始到達 零基礎科普|區塊鏈到底是個什麼玩意兒?小白也能秒懂!作者:Mohit Mamoria是新聞週刊《Unmade》的策劃人,熱衷於將未來的創新想法送進您的信箱。譯者:任重遠,萬向區塊鏈區塊鏈業務專家,參與過工信部區塊鏈白皮書撰寫工作,對於區塊鏈在保險和信託行業的應用有豐富的實踐經驗。接觸區塊鏈領域兩年有餘,致力於推進區塊鏈技術在實 近5年典型的的APT攻擊事件APT攻擊 APT攻擊是近幾年來出現的一種高階攻擊,具有難檢測、持續時間長和攻擊目標明確等特徵。 本文中,整理了近年來比較典型的幾個APT攻擊,並其攻擊過程做了分析 (為了加深自己對APT攻擊的理解和學習) 2010年的Google Aurora(極光)攻擊是一個十分著名的APT攻擊。Google的一名僱 XSS攻擊 && CSRF攻擊 基礎理解例如 ont token ans src pre 用戶 檢查 lencod 一個網站,不管多麽的帥氣,多麽的風騷,如果你不安全,那始終都是一個弟弟啊~ 今天又看了下XSS和CSRF攻擊的文章,我也想發點什麽普及下大家的安全意識,畢竟作為一名擁有偉大夢想的程序員,基本的安全 對某單位的 APT 攻擊樣本分析作者:SungLin@知道創宇404實驗室 時間:2019年7月30日 原文連結 一.惡意郵件樣本的資訊與背景 在六月份的 (轉)Linux 包管理基礎:apt、yum、dnf 和 pkg這裡有一篇概括性的文章《Linux 包管理基礎:apt、yum、dnf 和 pkg》,由Snapcrafter翻譯的,英文原創(作者Brennen)地址在這裡。 順便介紹一個翻譯組LCTT。LCTT 是“Linux中國”的翻譯組,負責從國外優秀媒體翻譯 Linux 相關的技術、資訊、雜文等內容。 後續關注 深度學習基礎概念(二)(科普入門)1、人工智慧(AI)、機器學習(ML)和深度學習(DL): 人工智慧是終極目標,機器學習是實現人工智慧的一種分支,深度學習隸屬於人工神經網路體系,人工神經網路是基於統計的機器學習方法,傳統的神經網路是一種淺層機器學習,深度學習是傳統神經網路發展下的新一代神經網路。深度學習是通 深度學習基礎概念(一)(科普入門)1、深度學習(Deep Learning): 是建立在計算機神經網路理論和機器學習理論上的系統科學,它使用建立在複雜的機器結構上的多處理層,結合非線性轉換方法演算法,對高層複雜資料模型進行抽象。 深度學習有兩大要素: (1)資料表示:資料是機器學習 蔓靈花(BITTER)APT組織使用InPage軟體漏洞針對巴基斯坦的攻擊及團伙關聯分析概述 近期,360威脅情報中心監控到一系列針對巴基斯坦地區的定向攻擊活動,而相關的惡意程式主要利用包含了InPage文書處理軟體漏洞CVE-2017-12824的誘餌文件(.inp)進行投遞,除此之外,攻擊活動中還使用了Office CVE-2017-11882漏洞利用文件。InPage是一個專 apt-get在基於Ubuntu基礎映象Dockerfile中的常見用法首先,在Ubuntu的Docker官方映象中是沒有快取Apt的軟體包列表的。因此在做其他任何基礎軟體的安裝前,都需要至少先做一次apt-get update。有時為了加快apt-get安裝軟體的速度,還需要修改Apt源的列表檔案/etc/apt/sources.list。相應的操作用命令表示 |