實驗吧安全雜項WP 三)

1.有趣的檔案(http://www.shiyanbar.com/ctf/1861)

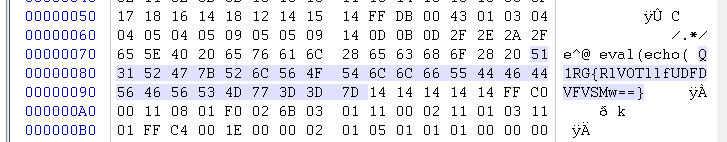

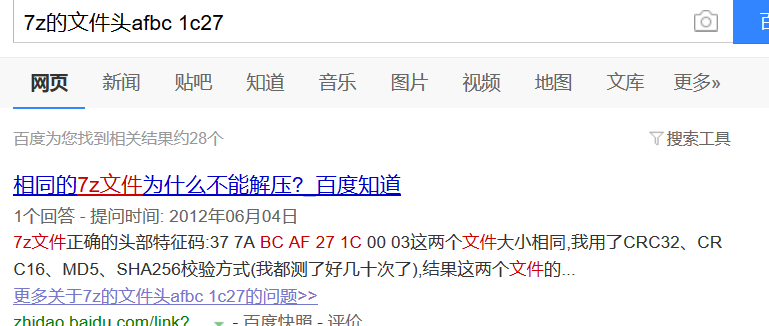

最前面的8位是地址,不用管,後面的應該是檔案頭,百度afbc 1c27

看樣子應該是.7z的壓縮檔案,不過給出的acsii裡面沒有37 7a,這就是缺少的,需要我們補上

,補上後發現什麼檔案也不是,問題出在哪裡呢?

百度後發現每兩位應該交換一下

這個任務太繁重了,本來還想這放在winhex裡面手工的,這裡直接python吧

def revStr(s):

news=””

for i in xrange(0,len(s),4):

news+=s[i+2:i+4]

news+=s[i:i+2]

return news

def foo():

f=open(‘funfile’)

s=”377a”

for line in f:

s+=revStr(line.strip()[8:].replace(’ ‘,”))

fsave=open(‘fun.7z’,’wb’)

fsave.write(s.decode(‘hex’))

fsave.close()

pass

if name == ‘main‘:

foo()

print ‘finished’

自動生成fun.7z壓縮檔案,解壓後是一張阿狸的圖片,拖進winhex看看,發現疑似flag的base64加密過的

複製後base64解碼就行了

2.Paint&Scan(http://www.shiyanbar.com/ctf/1860)

只給出了座標,肯定是要求作圖的咯

先把資料儲存下來,然後跑python

(很多大神用Matlab,但是體積太大;有用matplotlib庫的,但是安裝麻煩)

掃描就得到結果了

3.64格(http://www.shiyanbar.com/ctf/1857)

下載來的檔案解壓後是gif,打不開,直接仍winhex

發現少檔案頭

補上

儲存後開啟,發現是動圖,使用gifsplitter分離得到十九張圖片

題目提示64格,圖片剛好也是64格

64聯想到64進位制?base64?

百度64進位制

右邊這幅圖好像有點感覺

對應這維尼所在的格子求得18個數字

16,53,17。。。。。。。

再將數字對應百度百科下的表解得字母

得到Q1RGe2FiY19kZWZfZ30

base64解碼之

得到CTF{abc_def_g}