CTF實驗吧安全雜項之抓到你了

首先下載連結後,在wireshark中開啟檔案

可以看到檔案。

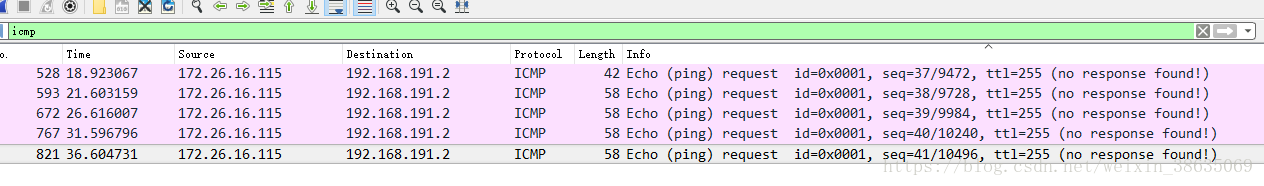

由題目可知入侵者通過ping進行入侵,因此我們在過濾器中過濾icmp包。發現只有5條。

題目還有是16位元組,我們可以看到只有第一個資料包的大小與其他四個資料包大小不一樣,剛好少了16個位元組。

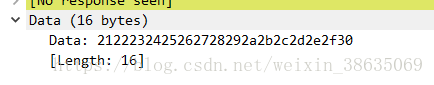

點選第一個資料包與其他資料包對比,發現是缺少了data部分,即flag

相關推薦

CTF實驗吧安全雜項之抓到你了

首先下載連結後,在wireshark中開啟檔案 可以看到檔案。 由題目可知入侵者通過ping進行入侵,因此我們在過濾器中過濾icmp包。發現只有5條。 題目還有是16位元組,我們可以看到只有第一個資料包的大小與其他四個資料包大小不一樣,剛好少了16個位元組。 點選

實驗吧——安全雜項之“抓住到你了”詳解

抓到你了 連結: 工具:wireshark 思路及解法: 首先開啟題目連結可以看到一個說明“Hint:入侵者通過 ping 工具對區域網內一主機進行存活性掃描, flag 為入侵所 傳送的 16 位元組的資料包內容。” 並且下載題目所提供的檔案後是一個沒

實驗吧——安全雜項之“Snake”詳解

Snake 連結: 題目連結:http://www.shiyanbar.com/ctf/1851 附件連結:http://ctf5.shiyanbar.com/misc/snake.jpg 工具:WinHex,kaili(binwalk),360壓縮,base64解碼,serpent

CTF-實驗吧-安全雜項-超級紀念品

題目來源:http://www.shiyanbar.com/ctf/1806點選開啟連結 進入頁面,檢視原始碼發現<!--CTF{here~Annvshen}-->想想這樣如果是答案也不

實驗吧-安全雜項-緊急報文

緊急報文??嗯!密碼學問題吧 一看題,又是字元的密文,然後我又想起來ASCII密碼,可是,分析一圈之後,越分析越迷瞪,終於我忍不住了,百度!! 果然,百度再一次不負眾望的讓我發現了新世界,ADFGX密碼??給你們科普一下,ADFGX密碼:ADFGX密碼(ADFGX Cipher)是

實驗吧安全雜項WP 三)

1.有趣的檔案(http://www.shiyanbar.com/ctf/1861) 最前面的8位是地址,不用管,後面的應該是檔案頭,百度afbc 1c27 看樣子應該是.7z的壓縮檔案,不過給出的acsii裡面沒有37 7a,這就是缺少的,需要我們補上 ,補上後發

實驗吧安全雜項WP(一)

1.緊急報文(http://www.shiyanbar.com/ctf/1955) 密文都由ADFGX,百度一下,發現有個ADFGX密碼 密碼錶如圖 對應著解密即可 FA XX DD AG FF XG FD XG DD DG GA XF FA flagxidian

實驗吧安全雜項WP(二)

1.解碼磁帶(http://www.shiyanbar.com/ctf/1891) 只有字元’o’和下劃線’‘,不免讓我們想起二進位制,只有0和1,卻能表示所有資訊,所以我們嘗試用0,1替換o和 而究竟0對於o還是_呢?我們有例子可以得到 跑python的

實驗吧安全雜項WP(四)

1.異性相吸(http://www.shiyanbar.com/ctf/1855) 異性相吸想到XOR(異或) 檢視明文和密文的內容都是32個位元組,可能是按二進位制進行XOR 老規矩,上python 思路: 兩個txt中相同序號的字元取其ascii進

實驗吧安全雜項WP(五)

1.SOS(http://www.shiyanbar.com/ctf/1850) 先給出答案 CTF{131Ack_3Y3_gA1AxY} 我做的時候檔名排序出了問題,python也是亂碼,等解決了再來寫wp 2.繞(http://www.shiyanb

實驗吧安全雜項WP(九)

1.XDCTF misc100(http://www.shiyanbar.com/ctf/1761) 下載來是兩張圖片 根據提示百度得知這是個開源專案 於是去github扒下來然後編譯 具體的用法 -help即可 我這裡直接用csdn上下的已編譯好的工

CTF實驗吧-WEB專題-5

1.上傳繞過 題解題目說是繞過,那就繞過吧,發現,上傳除了php檔案外會報需要傳php檔案,而傳php檔案則會報必須上傳.jpg這些圖片檔案,那就從上傳漏洞開始吧,一般常見的上傳漏洞就是截斷了,是0x00資料會截斷後續資料,當資料為abc.php0x001.jpg時

CTF實驗吧-上傳繞過【0x00截斷】

原題內容:bypass the upload格式:flag{}得到返回:<% path="upfiles/picture/" file="20121212.jpg" upfilename=path & file '最後的上傳地址 %> upfilename即

CTF-實驗吧-Flash14

題目來源www.shiyanbar.com/ctf/1946:點選開啟連結 根據這串數字和評論的暗示得知這是閃電俠裡面的5*5矩陣加密。

實驗吧——密碼學之我喜歡培根

今天我這個弱雞,跟大二的學長學姐一起做一個創青春的比賽,我發現自己確實挺弱的,全程划水QAQ心疼自己一秒鐘 我很菜,所以我一直在努力著! 永遠愛你們的 這個是我部落格園的地址:http://www.cnblogs.com/lxz-1263030049/

CTF實驗吧-WEB專題-6

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

CTF實驗吧-WEB專題-1

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

CTF實驗吧-WEB專題-4

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

CTF實驗吧-登陸一下好嗎??【false SQL注入】

第一次見到這個,首先的想法自然是or,還有bp看看有沒有什麼可能存在flag的地方,思考許久,實在想不到,參考了大佬們的write up 思路都是 admin-> ‘=’ password-

ctf實驗吧writeup

1.登陸一下好嘛? 不要懷疑,我已經過濾了一切,還再逼你注入,哈哈哈哈哈! flag格式:ctf{xxxx} 根據題設,可以判斷出這是一道有關sql注入的題目,拿到題的第一反應我先嚐試了在url中動手腳,但是點選登入以後URL看不出有可以注入的地方,於是只好老老實