實驗吧——小蘋果

【小蘋果】

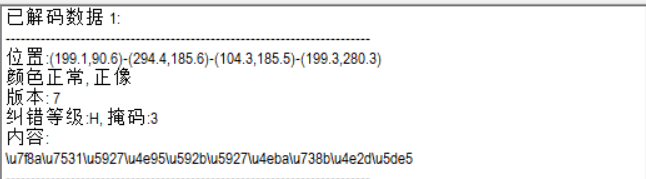

題目給了一張帶有二維碼的圖片,經過掃描後發現是一段十六進位制編碼

解碼後得到當鋪密碼

再解當鋪密碼,得到一串數字,我們先將密碼放在一邊,繼續研究這張圖片。

把圖片拉到kali中,binwalk一下,發現圖片中還有別的東西

繼續binwalk -e,得到隱藏檔案——apple.mp3

開啟之後發現真的只是一首小蘋果...左右聲道也沒有不同的地方

因為我們之前解出了一個密碼,我們可以想到用mp3stego來進行嘗試

得到一串編碼,一眼就可以看出是base64

再次解碼即可得到最後的密碼了。

相關推薦

實驗吧——小蘋果

【小蘋果】 題目給了一張帶有二維碼的圖片,經過掃描後發現是一段十六進位制編碼 解碼後得到當鋪密碼 再解當鋪密碼,得到一串數字,我們先將密碼放在一邊,繼續研究這張圖片。 把圖片拉到kali中,binwalk一下,發現圖片中還有別的東西 繼續binwalk

小蘋果WP(實驗吧-隱寫術)

本文由荒原之夢原創,原文連結:http://zhaokaifeng.com/?p=706 前言:本文是實驗吧訓練題庫裡隱寫術部分的一道題:“小蘋果”的Write Up. 題目連結:http://www.shiyanbar.com/ctf/1928 解題檔案: 觀察題目

實驗吧 逆向 小練習

阿拉丁神燈

VTK學習之路——畫畫我的小蘋果

sdn cell 技術 圖形系統 img 實體 旋轉 insert name 數據集主要由描寫敘述數據集幾何形狀的點集數據及構成數據集的單元構成,因此構建數據集的主要任務就是確定點集和構建單元,本演示樣例程序構建了一個蘋果的實體,然後繪制蘋果。演示樣例程序運行的過程例如

【BZOJ3640】JC的小蘋果 概率DP+高斯消元

找到 100% strong bsp struct == 自動彈出 pre ems 【BZOJ3640】JC的小蘋果 Description 讓我們繼續JC和DZY的故事。 “你是我的小丫小蘋果,怎麽愛你都不嫌多!”

bzoj3640: JC的小蘋果

urn 就會 他會 ack 殺死 ++ bzoj put swa Description 讓我們繼續JC和DZY的故事。 “你是我的小丫小蘋果,怎麽愛你都不嫌多!” “點亮我生命的火,火火火火火!&rdqu

實驗吧web題(26/26)全writeup!超詳細:)

替換 current repl tex 括號 註入 重定向 urn 其他 #簡單的SQL註入 http://www.shiyanbar.com/ctf/1875 1)試著在?id=1,沒有錯誤 2)試著?id=1‘,出錯了,有回顯,說明有註入點: You have an

實驗吧 貌似有點難 偽造ip

ons tar 得到 alt ont bsp targe fcm -h 解題鏈接: http://ctf5.shiyanbar.com/phpaudit/ 解答: 點擊View the source code —>代碼顯示IP為1.1.1.1即可得到KEY—>

實驗吧 burpsuie攔截修改請求

頁面 orm spa asi alt image size str style Forbidden 解題鏈接: http://ctf5.shiyanbar.com/basic/header/ 把language改成zh-hk,go,flag到手 Forms 題目地址:h

實驗吧delecms綜合滲透

滲透環境說明: 名字:網站綜合滲透_dedecms 環境:目標機:192.168.1.3 織夢cms開始滲透:網站首頁:先去後臺看看。看看默認後臺dede在不在,答案是存在的,如下圖得到key2:得到了後臺,但是不知道密碼,但是覺得這種實驗環境後臺密碼應該都是弱口令於是試了一下賬號:

【實驗吧】藏在圖片中的秘密

src 一個 .com images 打開 mis 數字 lag image 如圖用winhex打開發現是壓縮文件: 將壓縮部分分離出來形成壓縮包,解壓時發現需要密碼輸入,又根據圖中給的算出對應的字符(需要把圖倒過來看):發現解壓密碼是XZY[ 解壓後是一個文本

實驗吧編程題找素數

prime 實驗 app clas pre code print urn list python實現找素數 原題目:設一個等差數列,首元素為367,公差為186, 現在要求找出屬於該等差數列中的第151個素數並輸出。 代碼: 1 def prime(a): 2

實驗吧編程題:字典

replace cti 分鐘 nbsp python line open pytho ict python編程實現 原題:包含ctf的單詞的總字符有多少? 代碼: 1 list = [] 2 for line in open(‘dictionary/dictionary.

實驗吧編程題:百米

-c 第一次用 列表 color entry 網頁 www php -1 第一次用python寫關於表單自動提交的程序,不是特別簡練 題目是這樣的: 經過觀察,只有數字是變動的,運算符是不變的,這就容易很多了 思路: 抓取網頁內容 通過正則表達式提取數字內容 通過特定的

實驗吧編程題:雙基回文數

。。 進位 return for str print == 兩個 至少 原題: 計算大於正整數1600000的最小雙基回文數 格式:CTF{ } 雙基回文數:如果一個正整數n至少在兩個不同的進位制b1和b2下都是回文數(2<=b1,b2<=10),則稱n 是雙基

實驗吧編程題:Hashkill

island pen log lan iges col lag 下劃線 spa 原題:6ac66ed89ef9654cf25eb88c21f4ecd0是flag的MD5碼,(格式為ctf{XXX_XXXXXXXXXXX_XXXXX})由一個0-1000的數字,下劃線,紐約的

【筆記】如何查看HTTP請求頭&&【實驗吧】天下武功唯快不破

mage key 經驗 int .com images 有一個 work 數據 打開Chrome瀏覽器,點擊右上角“三”按鈕。 點擊工具-----再點擊開發者工具 找到Network選項框。以百度經驗頁面為例,點擊任務選框來查看網絡請求流 在N

【實驗吧】Once More&&【筆記】 PHP 函數漏洞總結

a-z != 百度 col tail alt strlen() 分享 style <?php if (isset ($_GET[‘password‘])) { if (ereg ("^[a-zA-Z0-9]+$", $_GET[‘password‘]) ==

實驗吧-程序邏輯問題

ctf logs md5 .cn png 不知道 ges 註入 右鍵 實驗地址:http://www.shiyanbar.com/ctf/62 右鍵查看源碼: 進入後看到代碼: 根據源碼可以看到兩處特別需要重視的地方。 很明顯1處sql語句存在註入漏洞,但是

實驗吧-隱寫-大雄和哆啦A夢 -WP

一個 繼續 dd命令 win es2017 ctf .com blog 通過 鏈接:http://ctf5.shiyanbar.com/stega/base.jpg 老套路 binwalk 發現裏面有一個RAR壓縮文件 通過dd命令把它分離出來 dd if=base.j