metasploit---後漏洞利用

後漏洞利用的幾個階段:

- 瞭解被攻擊物件

- 提權

- 清除痕跡以及隱藏

- 收集系統資訊和資料

- 安裝後門和rootkit

- 通過跳板滲透入內部網路

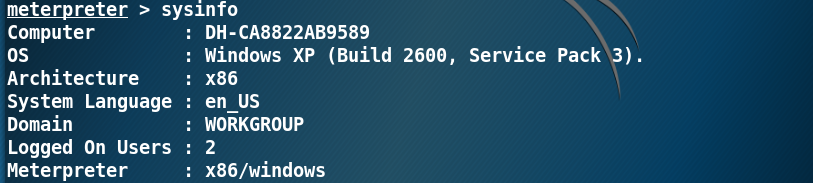

系統的詳細資訊

檢視被攻擊系統的IP

檢視meterpreter附加到的程序資訊

檢視被攻擊系統的程序資訊

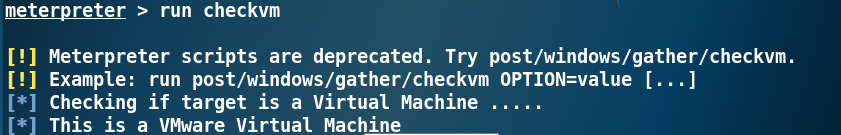

檢查被攻擊系統是否執行在虛擬機器上

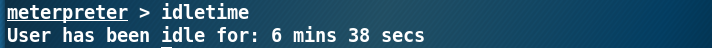

檢查被攻擊物件是否正在執行中,將會顯示最近一次執行的時間

檢查被攻擊系統的環境

檢視被攻擊系統的網路路由設定情況

檢視被攻擊系統的安全配置

檢視有多少使用者當前登入了被攻擊系統

檢視安裝在被攻擊系統中的應用程式

檢視被攻擊主機的作業系統的產品祕鑰

相關推薦

metasploit---後漏洞利用

後漏洞利用的幾個階段: 瞭解被攻擊物件 提權 清除痕跡以及隱藏 收集系統資訊和資料 安裝後門和rootkit 通過跳板滲透入內部網路 系統的詳細資訊 檢視被攻擊系統的IP 檢視meterpret

metasploit---後漏洞利用--清除痕跡

對於黑客來說,一個重要的事情就是如何隱藏他的行為。 在提取之後,後漏洞利用的下一個階段,也就是藉助日誌刪除清除痕跡,以及禁用防火牆和防病毒系統的警告。 防火牆分為三種類型。 包過濾防火牆(Packet Filter Firewall):這種型別的防火牆工作在OSI參考模型的前三層,並

metasploit---後漏洞利用-提權

提權就是提升對資源的訪問許可權,正常情況下,這些資源是否保護的,拒絕普通或為授權使用者訪問。通過提升許可權,惡意使用者可以執行為授權的行為,可以對計算機或者整個網路造成危害。 提權廣義上分為兩種形式 垂直提權:在這種許可權提升方式中,低許可權的使用者或應用程式能夠訪問那些只針對授權使

Metasploit常用漏洞利用命令

Metasploit常用漏洞利用命令(1) search< name > 用指定關鍵字搜尋可利用漏洞 use < exploit name > 使用漏洞 show options 顯示選項 set < option name > < option

Metasploit之漏洞利用( Metasploitable2)

每個作業系統都會存在各種Bug,像Windows這樣有版權的作業系統,微軟公司會快速地開發針對這些Bug或漏洞的補丁,併為使用者提供更新。全世界有大量的漏洞研究人員會夜以繼日地發現、研究新的Bug,這些沒有公佈補丁的Bug就是所謂的Oday漏洞。由於這種漏洞對網路安全具有巨大威脅,因此0day漏洞也成為黑客的

Metasploit(msf)系列-利用瀏覽器漏洞滲透提權

我最近在學習Kali系統msf框架的使用,怎樣利用瀏覽器漏洞滲透提權,現在我就把學習到的一點小成果展示出來。在此之前我要先介紹本次利用的漏洞是ms10_018,想具體瞭解該漏洞可以參考:https://docs.microsoft.

kali漏洞利用之Metasploit實戰

Metasploit在滲透測試中經常被用到,實際上這套軟體包括了很多工具,這些工具組成了一個完整的攻擊框架。他們或許在滲透測試中的每一方面都不能稱為最好用的工具,但組合起來的框架卻讓它變得強大。 1.啟動服務: 在kali中使用metasploit,需要先開

Metasploit(msf)系列-利用快捷方式漏洞進行滲透提權

原理: 利用WinXP、Windows2000、Windows2003、Windows Vista等系統存在的漏洞:Windows Shell中的漏洞可能允許遠端執行程式碼,如果顯示特製的快捷方式圖示,則可能允許遠端執行程式碼,成功利用此漏洞的攻擊者擁有與本地

Metasploit漏洞利用,三個入侵主機實戰案例

connect ctrl 沖突 bsp npm ctr 利用 net wid 受害者主機 windows2003 ie模擬工具ietest ie5.5/6/7/ 漏洞:MS10_002,MS10_018,MS12-020 ----------------------

Struts2漏洞利用原理及OGNL機制

基本 conf 數據集 fig 然而 example 所有 def 字符串類型 Struts2漏洞利用原理及OGNL機制研究 概述 在MVC開發框架中,數據會在MVC各個模塊中進行流轉。而這種流轉,也就會面臨一些困境,就是由於數據在不同MVC層次中表現出不同的形式和狀態

永恒之藍漏洞利用復現

成功 .cn 旗艦 nal blue ima 選擇執行 win 環境搭建 一、環境搭建: IP地址 系統信息 備註 角色 192.168.0.244 win7旗艦版(未安裝MS17-010補丁版本) 需開啟445端口及SMB協議 靶機 192.168.0.10

iOS macOS的後滲透利用工具:EggShell

launch ont front 驗證 itunes roo plan easy 放下 EggShell是一款基於Python編寫的iOS和macOS的後滲透利用工具。它有點類似於metasploit,我們可以用它來創建payload建立偵聽。此外,在反彈回的session

OrientDB遠程代碼執行漏洞利用與分析

orientdb遠程代碼執行漏洞利用與分析原文見:http://zhuanlan.51cto.com/art/201708/548641.htm本文出自 “simeon技術專欄” 博客,請務必保留此出處http://simeon.blog.51cto.com/18680/1958277OrientDB遠程代碼

Mysql數據庫滲透及漏洞利用總結

mysql數據庫滲透 漏洞利用總結 Mysql數據庫滲透及漏洞利用總結Simeon Mysql數據庫是目前世界上使用最為廣泛的數據庫之一,很多著名公司和站點都使用Mysql作為其數據庫支撐,目前很多架構都以Mysql作為數據庫管理系統,例如LAMP、和WAMP等,在針對網站滲透中,很多都是跟Mys

MS12_004_midi漏洞利用

post blog gets nbsp min div xpl target host 1. use exploit/windows/browser/ms12_004_midi 2. show targets 3. info 4. set SRVHOST 【mi

phpSploit後滲透利用框架介紹

系統 文本編輯 交互式 $_server 一個 數據 保存 之間 插件 今天在freebuf 上看到有一篇介紹PhpSploit的遠程控制框架的文章覺得不錯,就把文章超過來了。方便以後自己查找。phpsploit可以幫助攻擊者在客戶端與Web服務器端之間建立隱蔽性極強的交互

CVE-2017-12149JBoss 反序列化漏洞利用

命令行 edi AC 頁面 server cto dex form 文件頭 CVE-2017-12149 漏洞描述 互聯網爆出JBOSSApplication Server反序列化命令執行漏洞(CVE-2017-12149),遠程攻擊者利用漏洞可在未經任何身份驗證的服務器

Redis漏洞利用與防禦

Redis漏洞利用與防禦Redis漏洞利用與防禦simeonRedis在大公司被大量應用,通過筆者的研究發現,目前在互聯網上已經出現Redis未經授權病毒似自動攻擊,攻擊成功後會對內網進行掃描、控制、感染以及用來進行挖礦、勒索等惡意行為,早期網上曾經分析過一篇文章“通過redis感染linux版本勒索病毒的服

ms17-010漏洞利用教程

ms17-010利用主要是方便自己之後忘了,而寫的,大佬繞過,大佬繞過,大佬繞過,重要的說三遍。哈哈攻擊機:IP地址:192.168.10.15系統:kali linux靶機:IP地址:192.168.10.13系統:win7啟動metasploit-framework~# msfconsole 查找需要用到

20155306 白皎 0day漏洞——漏洞利用原理之棧溢出利用

put strong 3.2 base 十六進制 格式 correct 3.5 3.1 20155306 白皎 0day漏洞——漏洞利用原理之棧溢出利用 一、系統棧的工作原理 1.1內存的用途 根據不同的操作系統,一個進程可能被分配到不同的內存區域去執行。但是不管什麽樣的操