metasploit---後漏洞利用-提權

提權就是提升對資源的訪問許可權,正常情況下,這些資源是否保護的,拒絕普通或為授權使用者訪問。通過提升許可權,惡意使用者可以執行為授權的行為,可以對計算機或者整個網路造成危害。

提權廣義上分為兩種形式

垂直提權:在這種許可權提升方式中,低許可權的使用者或應用程式能夠訪問那些只針對授權使用者或管理員使用者才能使用的功能。這種特徵也稱作許可權升級。

水平提權:這種提權通常指的是使用者許可權在水平方向的擴充套件,也就是,普通使用者能訪問授權給另一普通使用者的資源。對於其他使用者的資源來講,這也是一種許可權的提升,因為從技術角度來講,他只能訪問自己許可權範圍內的資源。

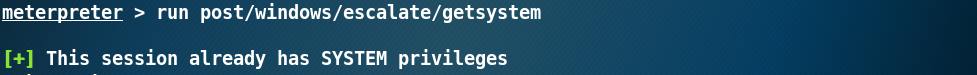

運用後漏洞利用實現提權

使用post—exploitation模組。該模組使用內嵌getsystem命令來將當前會話的許可權從管理員使用者許可權提升至SYSTEM賬戶許可權。

相關推薦

metasploit---後漏洞利用-提權

提權就是提升對資源的訪問許可權,正常情況下,這些資源是否保護的,拒絕普通或為授權使用者訪問。通過提升許可權,惡意使用者可以執行為授權的行為,可以對計算機或者整個網路造成危害。 提權廣義上分為兩種形式 垂直提權:在這種許可權提升方式中,低許可權的使用者或應用程式能夠訪問那些只針對授權使

Windows核心漏洞利用提權教程

PS. 原文僅限於技巧計劃,嚴禁用於其餘用途。 繼上一篇“運用自動化足原舉行Windows提權”,原文將引見有閉Windows核心馬足提權的方式。爾將運用內建的Metasploit模組動作演練。經過原文的進修,你將領會體系的哪些區域性可被運用,並配合最佳可運用模組進一步的提高權力。 Wind

metasploit---後漏洞利用

後漏洞利用的幾個階段: 瞭解被攻擊物件 提權 清除痕跡以及隱藏 收集系統資訊和資料 安裝後門和rootkit 通過跳板滲透入內部網路 系統的詳細資訊 檢視被攻擊系統的IP 檢視meterpret

metasploit---後漏洞利用--清除痕跡

對於黑客來說,一個重要的事情就是如何隱藏他的行為。 在提取之後,後漏洞利用的下一個階段,也就是藉助日誌刪除清除痕跡,以及禁用防火牆和防病毒系統的警告。 防火牆分為三種類型。 包過濾防火牆(Packet Filter Firewall):這種型別的防火牆工作在OSI參考模型的前三層,並

Metasploit(msf)系列-利用瀏覽器漏洞滲透提權

我最近在學習Kali系統msf框架的使用,怎樣利用瀏覽器漏洞滲透提權,現在我就把學習到的一點小成果展示出來。在此之前我要先介紹本次利用的漏洞是ms10_018,想具體瞭解該漏洞可以參考:https://docs.microsoft.

Metasploit常用漏洞利用命令

Metasploit常用漏洞利用命令(1) search< name > 用指定關鍵字搜尋可利用漏洞 use < exploit name > 使用漏洞 show options 顯示選項 set < option name > < option

Metasploit之漏洞利用( Metasploitable2)

每個作業系統都會存在各種Bug,像Windows這樣有版權的作業系統,微軟公司會快速地開發針對這些Bug或漏洞的補丁,併為使用者提供更新。全世界有大量的漏洞研究人員會夜以繼日地發現、研究新的Bug,這些沒有公佈補丁的Bug就是所謂的Oday漏洞。由於這種漏洞對網路安全具有巨大威脅,因此0day漏洞也成為黑客的

Metasploit(msf)系列-利用快捷方式漏洞進行滲透提權

原理: 利用WinXP、Windows2000、Windows2003、Windows Vista等系統存在的漏洞:Windows Shell中的漏洞可能允許遠端執行程式碼,如果顯示特製的快捷方式圖示,則可能允許遠端執行程式碼,成功利用此漏洞的攻擊者擁有與本地

利用linux漏洞提權

linux漏洞 提權就是讓普通用戶擁有超級用戶的權限。 本次試驗漏洞適用於RHELt或CenOS系列5~6系列所有版本。主要利用/tmp/目錄和/bin/ping命令的權限漏洞進行提權。 試驗環境:騰訊雲CentOS6.8 內核:2.6.32-642.6.2.el6.x86_641.查

PHPInfo()資訊洩漏漏洞利用及提權

Simeon PHPInfo函式資訊洩露漏洞常發生一些預設的安裝包,比如phpstudy等,預設安裝完成後,沒有及時刪除這些提供環境測試的檔案,比較常見的為phpinfo.php、1.php和test.php,雖然通過phpinfo獲取的php環境以及變數等資訊,但這些資訊的洩露配合一些其它

Windows 10 提權漏洞復現及武器化利用

專案地址:https://github.com/SandboxEscaper/randomrepo 相關工具的下載地址: Process Explorer:https://docs.microsoft.com/en-us/sysinternals/downloads/pr

ADB配置提權漏洞(CVE-2017-13212)原理與利用分析

adb由於擁有shell許可權,因此僅在授權PC端後才可使用shell許可權,而通過該漏洞,可以實現在移動端獲取shell許可權,以致於可隨意刪除應用、螢幕截圖等等高許可權操作。不過移動端惡意應用程式必須能夠連線到adbd正在監聽的TCP埠,這就需要應用程式

CVE-2014-7911 Android本地提權漏洞分析與利用

概述 前面我們瞭解了Android Binder機制的基本原理,當然僅僅瞭解是不夠的,我們要做到:Know it and hack it。這篇文章我們就來分析一個和Binder相關的漏洞:CVE-2014-7911。這是由Jann Horn發現的一個Android本

利用新浪博客做站群提權 看了分分鐘你也會

SEO優化的過程中網站的權重是關鍵詞排名不可或缺的因素,為了提升網站的權重SEOer通常會利用第三方平臺的高權重為SEO所用,今天給大家講一個關於新浪博客站群的概念以及具體的操作方法。 顧名思義新浪博客站群分解開來通俗點來說就是新浪博客的集群,也就是把一定數量的新浪博客聚集在一起形成一個類似

從getwebshell到繞過安全狗雲鎖提權再到利用matasploit進服務器

windows 一句話 eno create 遠程 64位 test iis 後臺 本文作者:i春秋簽約作家——酷帥王子 一、 利用getwebshell篇 首先對目標站進行掃描,發現是asp的,直接掃出網站後臺和默認數據庫,下載解密登陸如圖: 下面進後臺發現有fcke

史上最全Linux提權後獲取敏感信息方法

ron tables 快速 結果 my.conf faillog suid rmi rem http://www.freebuf.com/articles/system/23993.html 在本文開始之前,我想指出我不是專家。據我所知,在這個龐大的區域,沒有一個“神奇”

metasploit下Windows下多種提權方式

body spl oca amp 參考 use com 要求 abd metasploit下Windows下多種提權方式 前言 當你在愛害者的機器上執行一些操作時,發現有一些操作被拒絕執行,為了獲得受害機器的完全權限,你需要繞過限制,獲取本來沒有的一些權限,這些權限可以

metasploit下Windows的多種提權方法

sys png 獲得 詳細信息 參考 leg hack 用法 spl metasploit下Windows的多種提權方法 前言 當你在愛害者的機器上執行一些操作時,發現有一些操作被拒絕執行,為了獲得受害機器的完全權限,你需要繞過限制,獲取本來沒有的一些權限,這些權限可以

Ubuntu 16.04 提權漏洞

Ubuntu 提權 Oday Ubuntu 提權漏洞 下午閑來沒事,朋友扔給我一個Ubuntu 提權exp 親測可用,記錄下 /* Ubuntu 16.04.4 kernel priv esc all credits to @bleidl vnik*/ // Tested on:/

CVE-2018-8120 WIN7 08提權漏洞exp

提權漏洞exp在虛擬機測試成功影響範圍Win7 x32, Win7 x64, Win2008 x32, Win2008 R2 x32, Win2008 R2 x64.exphttp://www.o2oxy.cn/wp-content/uploads/2018/05/CVE-2018-8120.zipCVE-2