Open vSwitch實踐——VLAN

# virt-clone --original=centos65 --name=vm2 --file=vm2.qcow2

正在克隆 centos65.qcow2 | 10 GB 00:22

Clone 'vm2' created successfully.

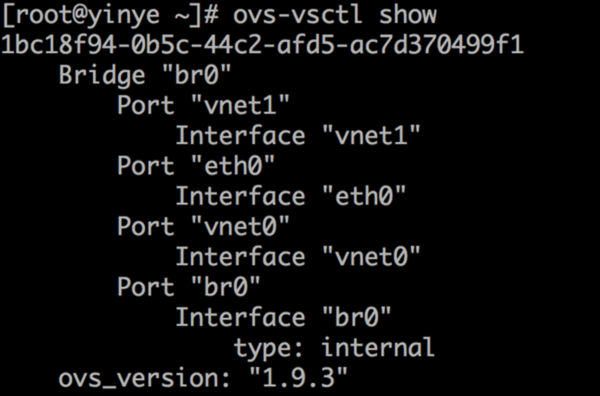

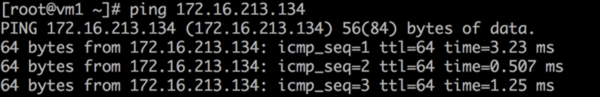

在vm1中可以ping vm2(172.16.213.134)

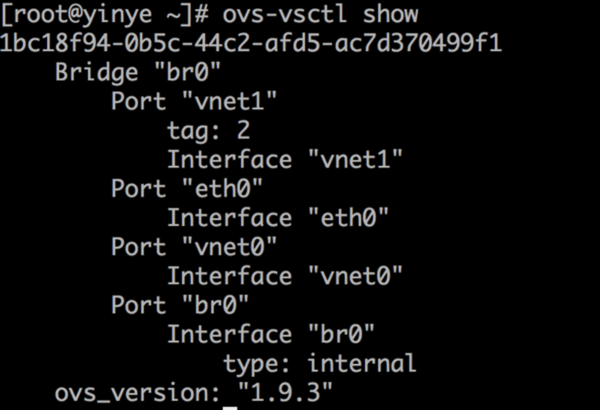

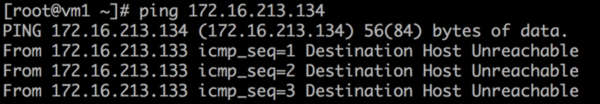

# ovs-vsctl set port vnet1 tag=2

此時,vm1無法ping vm2:

清除VLAN tag

# ovs-vsctl clear port vnet1 tag

網路恢復。

主要參考:

作者:YY哥

出處:http://www.cnblogs.com/hustcat/

本文版權歸作者和部落格園共有,歡迎轉載,但未經作者同意必須保留此段宣告,且在文章頁面明顯位置給出原文連線,否則保留追究法律責任的權利。

相關推薦

Open vSwitch實踐——VLAN

# virt-clone --original=centos65 --name=vm2 --file=vm2.qcow2 正在克隆 centos65.qcow2

Open vSwitch實踐 -- 利用dnsmasq為虛機分配IP地址

OpenStack裡的所建立虛機的虛擬網絡卡都會先attach到一個linux bridge(主要是為了通過iptable實現安全組),然後再attach到整合網橋(br-int)上,並通過網路節點上attach到br-int的dhcp tap裝置獲得IP地址。這裡我們通過

Docker實踐 -- 使用Open vSwitch實現跨主機通信

sha centos queue 基本架構 fan tom name uil str 作為目前最火熱的容器技術,docker在網絡實現和管理方面還存在不足。最開始的docker是依賴於Linux Bridge實現的網絡設置,只能在容器裏創建一個網卡。後來隨著docker/l

Neutron 理解 (2): 使用 Open vSwitch + VLAN 組網 [Neutron Open vSwitch + VLAN Virtual Network]

學習 Neutron 系列文章: 1. L2 基礎知識 1.1 VLAN 基礎知識 1.1.1 VLAN 的含義 LAN 表示 Local Area Network,本地區域網,通常使用 Hub 和 Switch 來連線LAN 中的計算機。一般

Docker實踐 -- 使用Open vSwitch實現跨主機通訊

作為目前最火熱的容器技術,docker在網路實現和管理方面還存在不足。最開始的docker是依賴於Linux Bridge實現的網路設定,只能在容器裡建立一個網絡卡。後來隨著docker/libnetwork專案的進展,docker的網路管理功能逐漸多了起來。儘管如此,跨主

6.場景4:使用VRRP(L3HA)和Open vSwitch提供高可用性

.com 故障 失敗 因此 轉移 缺陷 vswitch vxlan 傳統 此場景描述了使用ML2插件和Open vSwitch(OVS)實現OpenStack網絡服務的高可用性實現。 該高可用性實施方案增加了以下情景:帶有虛擬路由器冗余協議(VRRP)的Open v

Dockernet Open vSwitch -1

openvswitch dockernet 創建topo user@user-VirtualBox:~$ sudo mn --topo single,2 基本操作: dockernet>sh ovs-ofctl dump-flows s1 -->(顯示規則)

搭建基於Open vSwitch的VxLAN隧道實zz

com host 學習 amp 如果 icm html ace add https://www.sdnlab.com/5365.html vm1配置: # ovs-vsctl add-br br0# ovs-vsctl add-br br1# ovs-vsctl add

ubuntu下Open vSwitch安裝

方法 依賴 大量 local apt-get lib str lin code ubuntu下Open vSwitch安裝 有關Open vSwitch的安裝,網上有各種的教程資料,但一些已經過時,按照網上的教程,花費了大量時間,都沒能安裝成功。於是,通過查閱官方安裝教程以

linux上安裝和解除安裝open-vswitch

一. ovs 從原始碼編譯安裝: 安裝依賴項: # apt install make # apt install gcc # apt install build-essential # apt install libssl-dev # apt install l

Open vSwitch之連線管理

連線管理模組是Open vSwitch中非常重要的模組,如果能夠熟悉掌握其中的關聯結構,對於開發Open vSwitch起到事半功倍的效果。寫這篇部落格是比較難寫的,因為裡面涉及層次比較多,生怕梳理不到位,反而誤導大家。 Open vSwitch中雖然註釋不多,但是它的層次結構非

淺談Open vSwitch移植

前一段時間自己私下一直學習Open vSwitch。起初學習Open vSwitch的目的,只是為了更好的學習OpenFlow協議,然而當我看到Open vSwitch處理OpenFlow協議的入口函式時(即handle_OpenFlow__),突然感覺這程式碼的寫的太NB啦。為什麼這麼說呢?因為

Open vSwitch匹配處理流程和拓展性

目前群裡很多同學做ovs研究,也有很多人來討論如何自定義OVS匹配域的問題,所以今天的分享主題就圍繞OVS匹配處理流程和拓展性展開,這和之前SDNLAB上發的自定義action,可稱為姊妹篇。它們是去年研讀OVS原始碼時候的一些收穫和心得,今天拿出來和大家分享。 由於拓展匹配域更貼近OVS開發實踐

Open vSwitch(OvS)原始碼分析之工作流程(flow流表查詢)

前面分析了Open vSwitch幾部分原始碼,對於Open vSwitch也有了個大概的理解,今天要分析的程式碼將是整個Open vSwitch的重中之重。整個Open vSwitch的核心程式碼在datapath檔案中;而datapath檔案中的核心程式碼又在ovs_dp_process_re

Open vSwitch流表查詢分析

流表查詢過程是Open vSwitch核心中的核心。在此之前,庾志輝寫過關於對Open vSwitch(下文簡稱OVS)原始碼分析的系列部落格(連結如下:http://blog.csdn.net/yuzhihui_no1/article/details/39504139),時間是2014年9月25

CentOS6.5下安裝Open vSwitch

準備 # yum install openssl-devel redhat-rpm-config kernel-devel -y #yum install kvm libvirt python-virtinst qemu-kvm virt-viewer 編譯 # wget http://openv

Neutron 理解 (3): Open vSwitch + GRE/VxLAN 組網 [Netruon Open vSwitch + GRE/VxLAN Virutal Network]

學習 Neutron 系列文章: 目前,OpenStack Neutron 支援使用兩種隧道網路技術 通用路由封裝(GRE) 和 VxLAN 來實現虛擬的二層網路。這兩種技術大致看起來非常相似,都是需要使用 OpenStack 在計算和網路節點

探索 OpenStack 之(7):Neutron 深入探索之 Open vSwitch (OVS) + GRE 之 Neutron節點篇

0. 測試環境 OpenStack配置: tenant:三個tenant:demo,tenant-one,tenant-two network:三個tenanet公用public network,每個tenant擁有自己的subnet,都有一個router連線自己的subnet到public n

Docker容器學習梳理--容器間網路通訊設定(Pipework和Open vSwitch)

自從Docker容器出現以來,容器的網路通訊就一直是被關注的焦點,也是生產環境的迫切需求。容器的網路通訊又可以分為兩大方面:單主機容器上的相互通訊,和跨主機的容器相互通訊。下面將分別針對這兩方面,對容器的通訊原理進行簡單的分析,幫助大家更好地使用docker。前面已經

open vswitch實現不同宿主機的容器通訊(centos7)

實驗環境: 機器一:192.168.122.222 安裝docker,open vswitch 機器二:192.168.122.247 安裝docker,open vswitch ip a檢視主機的docker0介面為:172.17.0.1/16 一、部署主機