【滲透實戰】入侵學校運動會資料庫

●漏洞已提交,無影響廠商忽略

■重要細節全部打碼

■部分細節對外公佈

連續上了兩週的課,又是月考又是運動會的,挺累人。

終於挺過了月考,打算在運動會的時候挖挖學校的網路漏洞。

■第一步:蒐集資訊

路過學校的體育運動部門的時候,偶然看到辦公室裡的老師在一個貌似是運動會記錄的網站上下載文件,於是趴在視窗偷偷看了一會。

接著一個體育老師順手把桌上的檔案扔進旁邊的垃圾桶裡,我裝成是打掃衛生的值日生,把垃圾桶裡的檔案撿出來,接著跑路

在半路上看了看檔案,的確是有關運動會記錄的檔案,上面寫著運動會的網站和進入程式碼:‘grqp’

●發現運動會資訊記錄網站和相關資訊!

■第二步:查詢漏洞

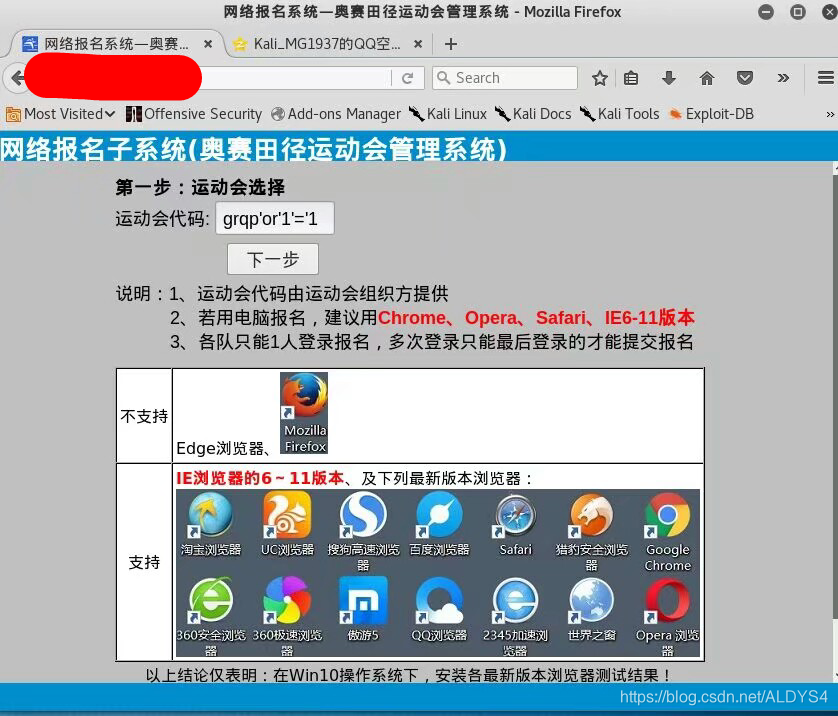

進入網站,確實要輸入什麼運動會程式碼,我按照檔案上的資訊登入進去,發現檢視相關班級的資訊仍然需要密碼,我試著進行內聯注入來繞過判斷

payload:'or ‘1’='1

不行!

payload:)or(1=1

不行!

payload: or 1=1

不行!

接著換了幾種方法去注入,也不行,

混淆大小寫,不行

用ascii碼和Unicode碼替換,也不行

內聯終止式注入,仍不行!

●初步判斷:無注入點

■第三步:再退一步!

回到最初的輸入運動會程式碼介面

嘗試注入grqp’ and ‘1’=‘1

進入成功!

什麼?居然有注入點?

替換payload為:

grqp’ or ‘1’='1

注入成功!爆出所有在本網站上註冊過的所有班級和年段!

並且密碼無論輸入什麼都可以直接檢視班級的運動會資訊!

●第三步判斷:有內聯式注入漏洞!

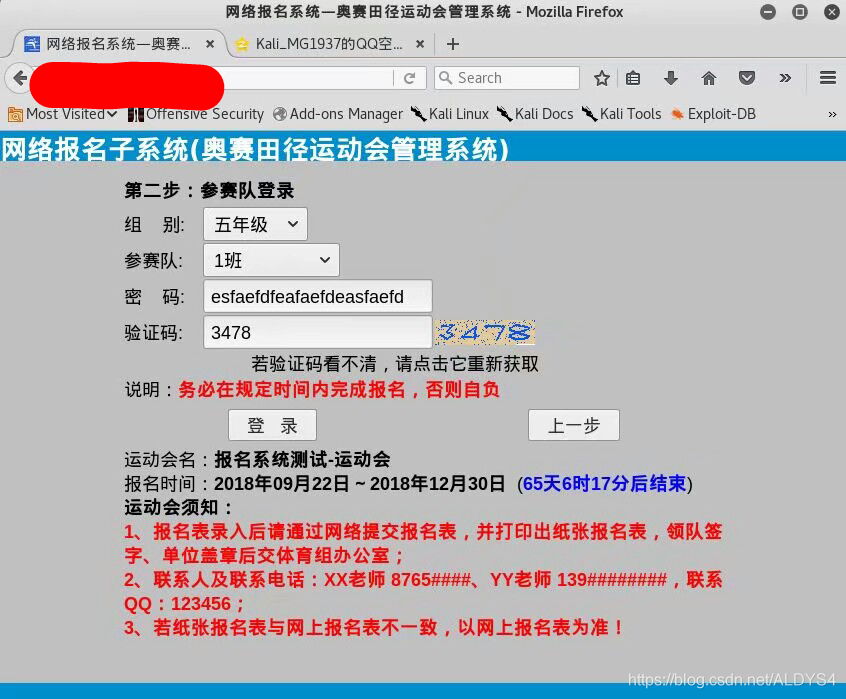

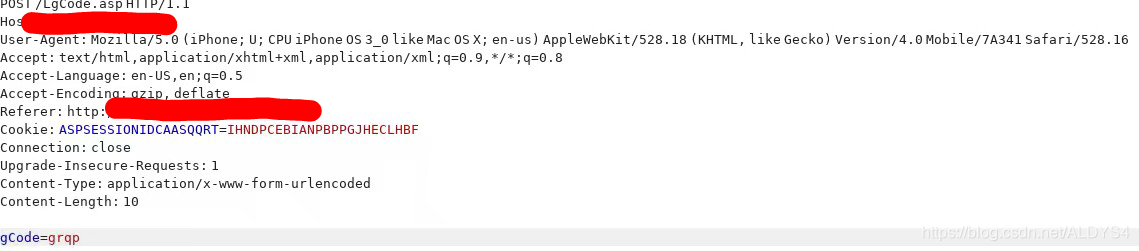

■第四步:嘗試post注入漏洞

既然在進入頁面有內聯注入漏洞 那麼就抓包看看post注入漏洞,

通過burpsuite抓包後放到sqlmap裡跑,沒跑出注入點,卻發現網頁會跳轉至一個帶引數的重新整理頁面

●無post注入點,發現一個帶引數的連結

■嘗試注入帶引數的連結

這個連結是一個死迴圈的302跳轉頁面,把它扔進sqlmap裡跑,跑出注入點了,

access資料庫

沒法拿shell

接下來爆表之類的略過

直接拿到全校班級的運動會資訊

●有sql注入點!成功注入!

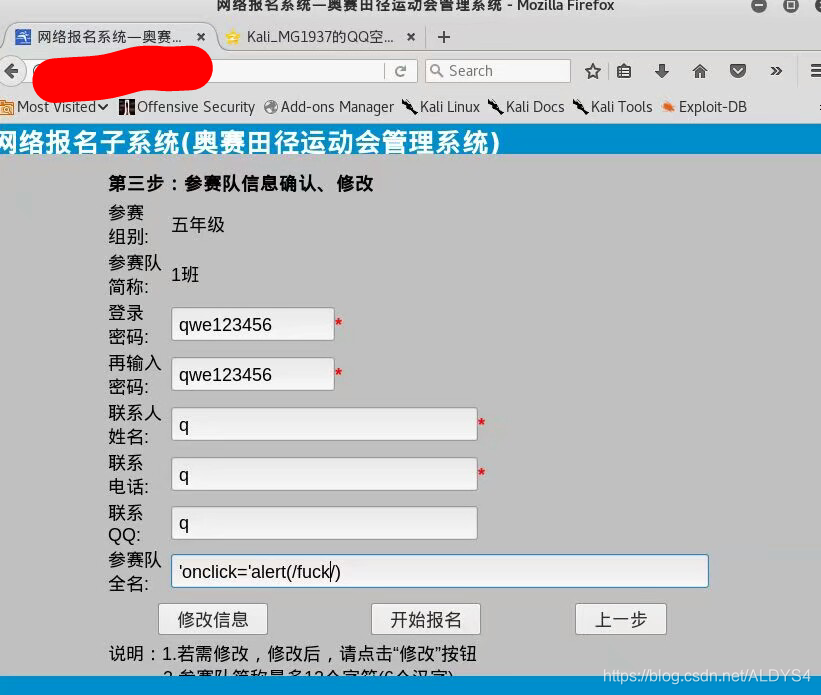

■嘗試xss跨站漏洞!

■第一步:隨便進入一個班級的運動會填報資訊頁面

f12檢視元素

構造一條xss注入語句

payload"><script>alert(1)</script>

儲存資訊,沒有執行我的js語句,而且payload完好地留在input的edit元素裡。

改payload的雙引號為單引號

重新儲存,一部分的xss片段以text的形式顯示在input元素外面,f12檢視input元素,發現引號後的xss語句被當成input的元素寫進input裡了,看來有xss漏洞,並且引號可以自由控制input元素,果斷改payload為:

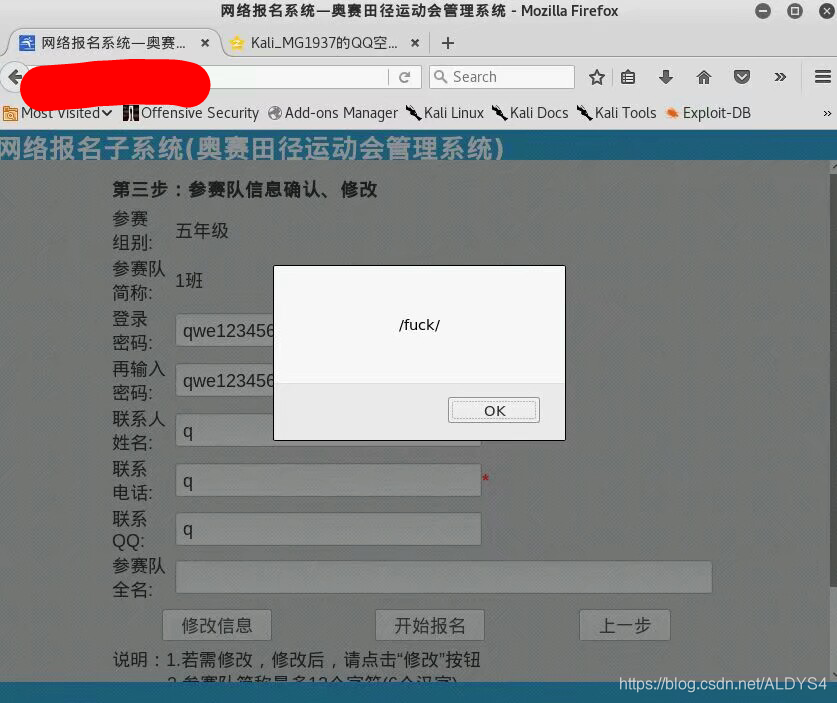

’ onclick='alert(/fuck/)

儲存資訊,點選input元素,成功彈窗視窗,帶有資訊/fuck/

注入成功!

●有xss跨站漏洞!可以自由控制input裡的元素!