網站後臺掃描工具wwwscan、御劍、dirbuster、cansina的用法

阿新 • • 發佈:2019-01-06

目錄

網站後臺掃描工具都是利用後臺目錄字典進行爆破掃描,字典越多,掃描到的結果也越多。常用的網站後臺掃描工具wwwscan、御劍、dirbuster和cansina,不管哪個工具,要想掃描到更多的東西,都必須要有一個強大的目錄字典!

在以下幾個工具中,我個人認為 dirbuster掃描的資訊會比其他幾個工具多很多!

wwwscan

wwwscan是一款網站後臺掃描工具,簡單好用又強大。它有命令列和圖形介面兩種。

使用方法也很簡單,下面講一下命令列的用法。

wwwscan.exe options ip/域名

- -p : 設定埠號

- -m : 設定最大執行緒數

- -t : 設定超時時間

- -r : 設定掃描的起始目錄

- -ssl : 是否使用SSL

例:

- wwwscan.exe www.baidu.com -p 8080 -m 10 -t 16

- wwwscan.exe www.baiadu.com -r "/test/" -p 80

- wwwscan.exe www.baidu.com –ssl

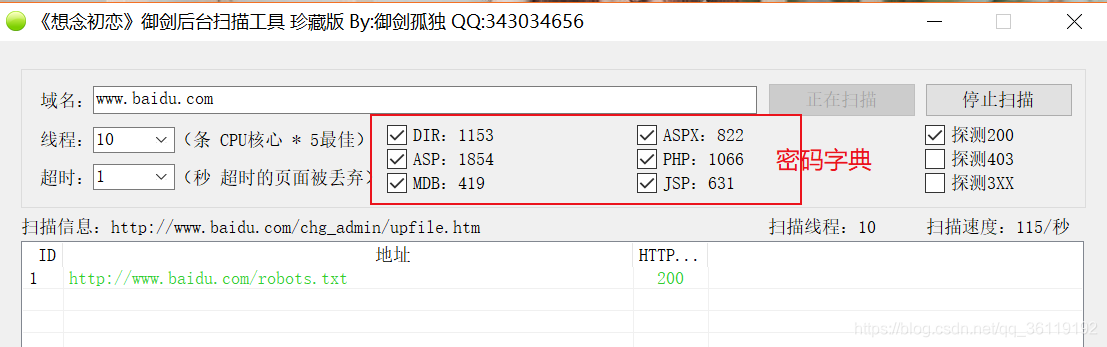

御劍

御劍也是一款好用的網站後臺掃描工具,圖形化頁面,使用起來簡單上手。

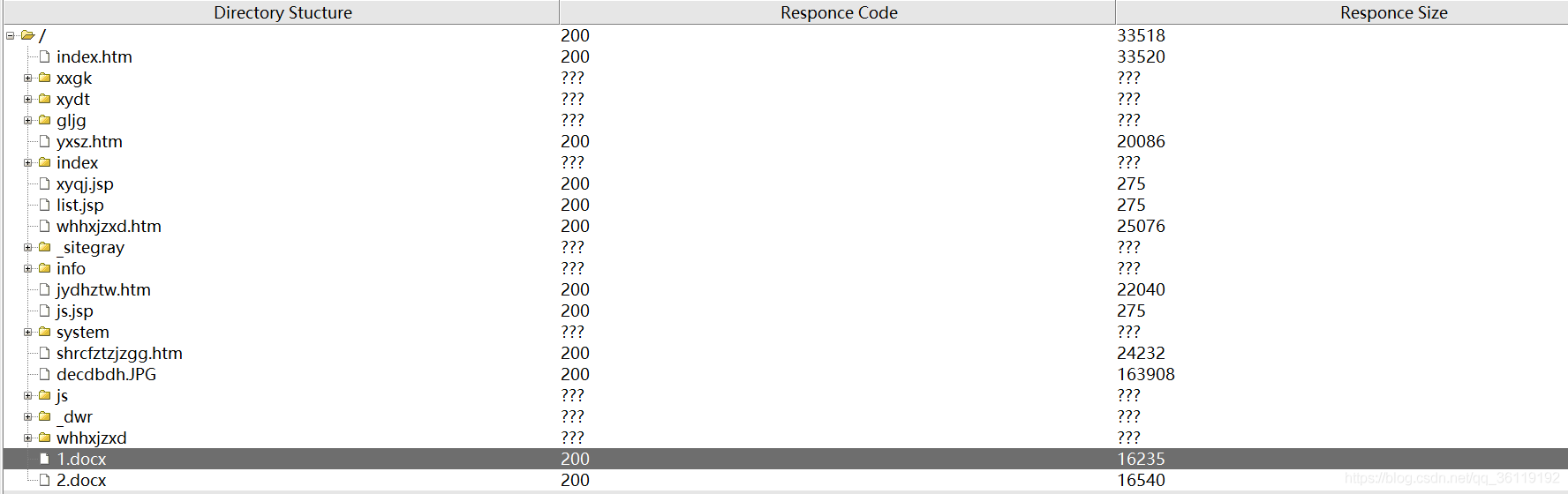

dirbuster

DirBuster是Owasp(Open Web Application Security Project )開發的一款專門用於探測網站目錄和檔案(包括隱藏檔案)的工具。由於使用Java編寫,電腦中要裝有JDK才能執行。

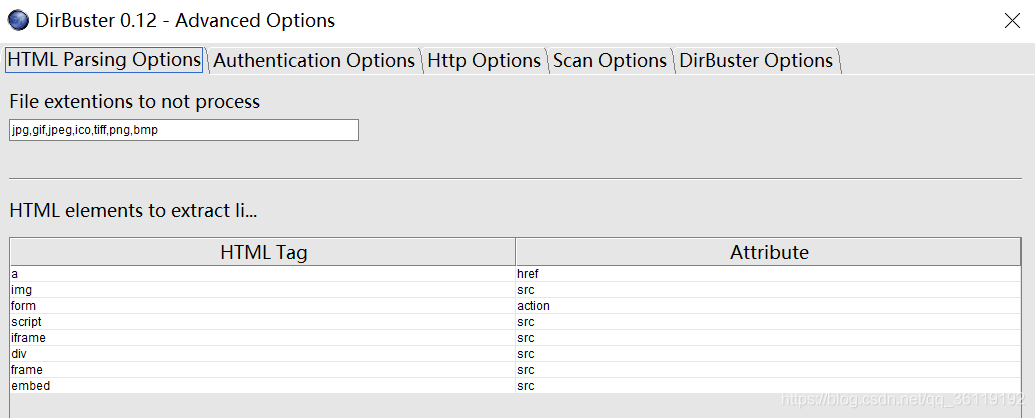

配置

點選Options—Advanced Options開啟如下配置介面

在這裡可以設定不掃描檔案型別,設定遇到表單自動登入,增加HTTP頭(Cookie……),

以及代理設定,超時連結設定,預設執行緒,字典,副檔名設定

開始掃描:

掃描完成之後,檢視掃描結果。可以樹狀顯示,也可以直接列出所有存在的頁面

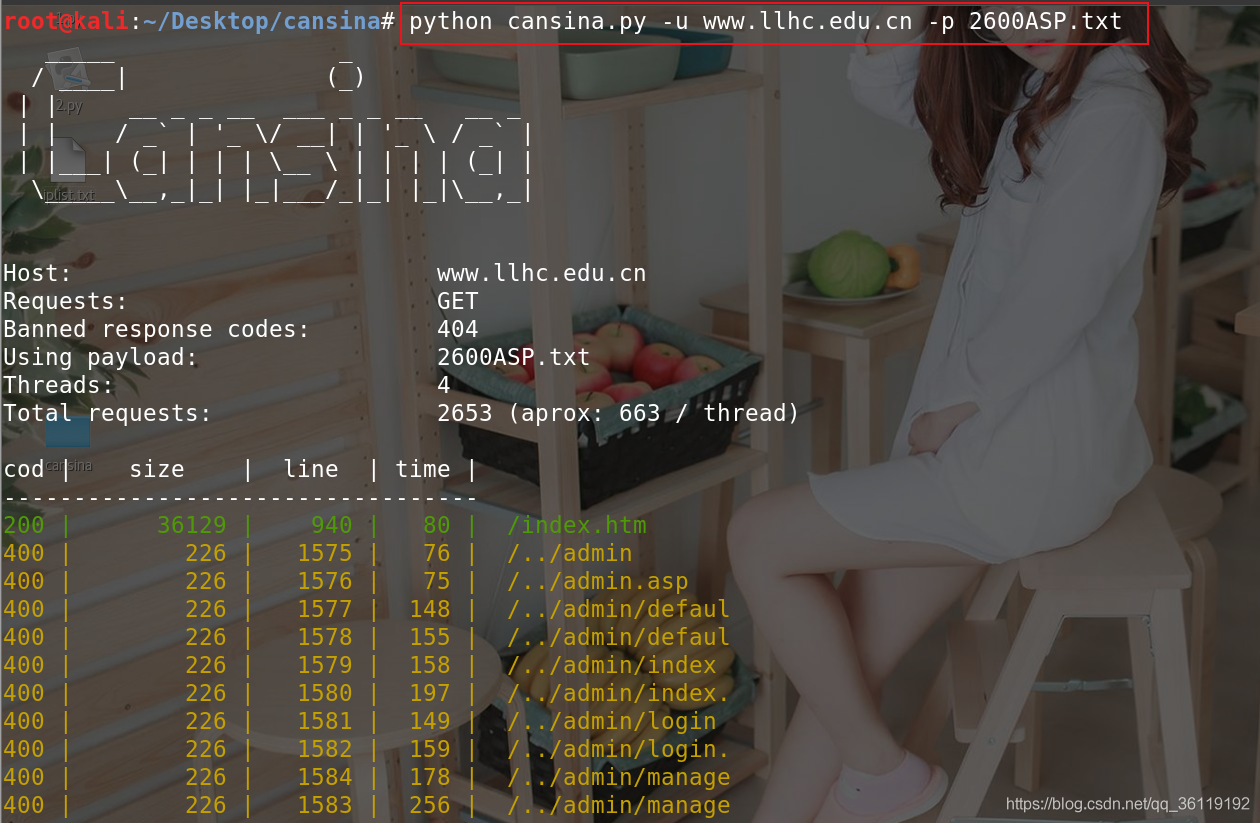

cansina

Cansina是用python寫的一款探測網站的敏感目錄和內容的安全測試工具,其具有如下特點:

- 多執行緒

- HTTP/S 代理支援

- 資料永續性 (sqlite3)

- 多字尾支援 (-e php,asp,aspx,txt…)

- 網頁內容識別 (will watch for a specific string inside web page content)

- 跳過假404錯誤

- 可跳過被過濾的內容

- 報表功能

- 基礎認證

cansina常見引數及用法

-u: 目標url地址

-p:指定字典檔案

-b:禁止的響應程式碼如果 404 400 500

-e:只掃php或asp或aspx擴充套件。

-c:在網頁中查詢一些關鍵字。也可以新增多個關鍵字。

-d:就是檢視檔案中是否有要找的字元,如果沒有將自動返回404特徵碼。

-D:自動檢查並返回特定的404 200等

常規掃描:python cansina.py -u www.baidu.com -p key.txt

自定義檔案型別掃描:python cansina.py -u www.baidu.com -p key.txt -e php

特定內容掃描:python cansina.py -u www.baidu.com -p key.txt -c admin