實戰限流(guava的RateLimiter)

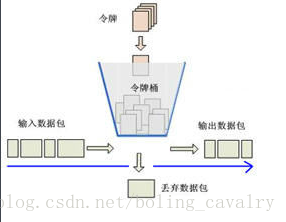

常用的限流演算法有漏桶演算法和令牌桶演算法,guava的RateLimiter使用的是令牌桶演算法,也就是以固定的頻率向桶中放入令牌,例如一秒鐘10枚令牌,實際業務在每次響應請求之前都從桶中獲取令牌,只有取到令牌的請求才會被成功響應,獲取的方式有兩種:阻塞等待令牌或者取不到立即返回失敗,下圖來自網上:

本次實戰,我們用的是guava的RateLimiter,場景是spring mvc在處理請求時候,從桶中申請令牌,申請到了就成功響應,申請不到時直接返回失敗;

對於的原始碼可以在我的git下載,地址是:https://github.com/zq2599/blog_demos,裡面有多個工程,本次實戰的工程為guavalimitdemo,如下圖紅框所示:

這是一個maven工程,所以首先我們在pom中把guava的依賴新增進來:

<dependency>

<groupId>com.google.guava</groupId>

<artifactId>guava</artifactId>

<version>18.0</version>

</dependency>- 1

- 2

- 3

- 4

- 5

把限流服務封裝到一個類中AccessLimitService,提供tryAcquire()方法,用來嘗試獲取令牌,返回true表示獲取到,如下所示:

@Service - 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

呼叫方是個普通的controller,每次收到請求的時候都嘗試去獲取令牌,獲取成功和失敗列印不同的資訊,如下:

@Controller

public class HelloController {

private static SimpleDateFormat sdf = new SimpleDateFormat("yyyy-MM-dd HH:mm:ss");

@Autowired

private AccessLimitService accessLimitService;

@RequestMapping("/access")

@ResponseBody

public String access(){

//嘗試獲取令牌

if(accessLimitService.tryAcquire()){

//模擬業務執行500毫秒

try {

Thread.sleep(500);

}catch (InterruptedException e){

e.printStackTrace();

}

return "aceess success [" + sdf.format(new Date()) + "]";

}else{

return "aceess limit [" + sdf.format(new Date()) + "]";

}

}

}- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

以上就是服務端的程式碼了,打包部署在tomcat上即可,接下來我們寫一個類,十個執行緒併發訪問上面寫的controller:

public class AccessClient {

ExecutorService fixedThreadPool = Executors.newFixedThreadPool(10);

/**

* get請求

* @param realUrl

* @return

*/

public static String sendGet(URL realUrl) {

String result = "";

BufferedReader in = null;

try {

// 開啟和URL之間的連線

URLConnection connection = realUrl.openConnection();

// 設定通用的請求屬性

connection.setRequestProperty("accept", "*/*");

connection.setRequestProperty("connection", "Keep-Alive");

connection.setRequestProperty("user-agent",

"Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1;SV1)");

// 建立實際的連線

connection.connect();

// 定義 BufferedReader輸入流來讀取URL的響應

in = new BufferedReader(new InputStreamReader(

connection.getInputStream()));

String line;

while ((line = in.readLine()) != null) {

result += line;

}

} catch (Exception e) {

System.out.println("傳送GET請求出現異常!" + e);

e.printStackTrace();

}

// 使用finally塊來關閉輸入流

finally {

try {

if (in != null) {

in.close();

}

} catch (Exception e2) {

e2.printStackTrace();

}

}

return result;

}

public void access() throws Exception{

final URL url = new URL("http://localhost:8080/guavalimitdemo/access");

for(int i=0;i<10;i++) {

fixedThreadPool.submit(new Runnable() {

public void run() {

System.out.println(sendGet(url));

}

});

}

fixedThreadPool.shutdown();

fixedThreadPool.awaitTermination(Long.MAX_VALUE, TimeUnit.SECONDS);

}

public static void main(String[] args) throws Exception{

AccessClient accessClient = new AccessClient();

accessClient.access();

}

}

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

直接執行AccessClient的main方法,可以看到結果如下:

部分請求由於獲取的令牌可以成功執行,其餘請求沒有拿到令牌,我們可以根據實際業務來做區分處理。還有一點要注意,我們通過RateLimiter.create(5.0)配置的是每一秒5枚令牌,但是限流的時候發出的是6枚,改用其他值驗證,也是實際的比配置的大1。

以上就是快速實現限流的實戰過程,此處僅是單程序服務的限流,而實際的分散式服務中會考慮更多因素,會複雜很多。