使用burp暴力破解無重定向頁面的數字密碼和抓取文字驗證碼

author:criedcat

本文簡單寫一些burp暴力破解的文章來提交部落格。技術有限,我就寫一些主要的操作技巧。

本來我是做一道CTF題目才和一個老師學得的burp的暴力破解,最終,因為有些題目確實是並非是熟練使用工具就能解決的,有時候,我們要自寫python的指令碼,下載,引用一些庫,我們才能解決一些CTF真正考驗技術的題目。

以下為介紹burp的爆破的使用。

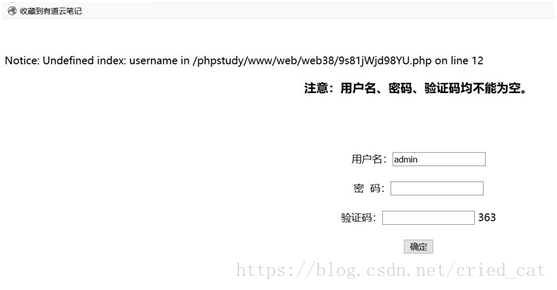

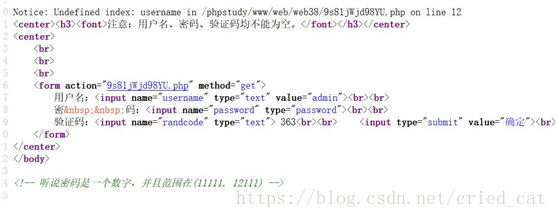

要求:爆破頁面,沒有資料庫查不出後重定向到陌生頁面的行為;驗證碼低階(本文的實驗是,驗證碼是文字型別且直接在html中)

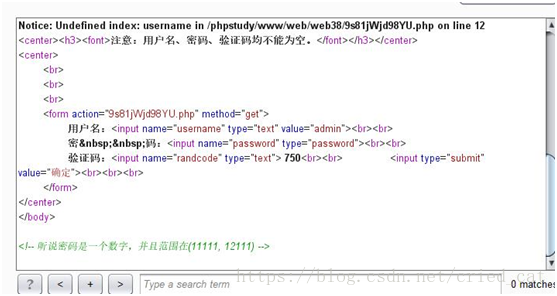

上圖的363就是這個html的驗證碼

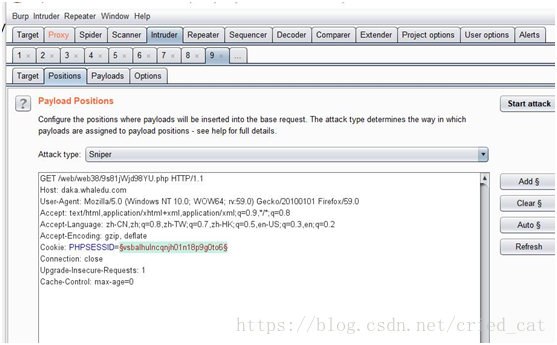

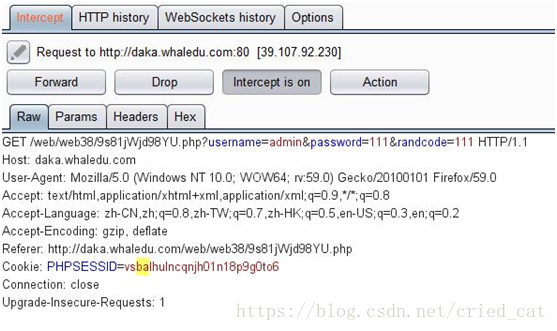

開啟burp,設定代理。

開始抓包,千萬記得,這時候是把登陸頁面重新整理,而不是點選確定。我們就看到burp已經抓好包了。

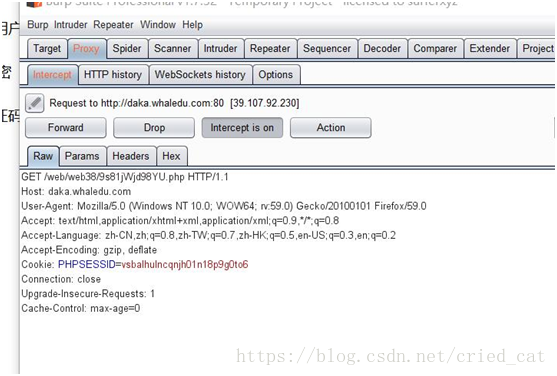

然後傳送到intruder中

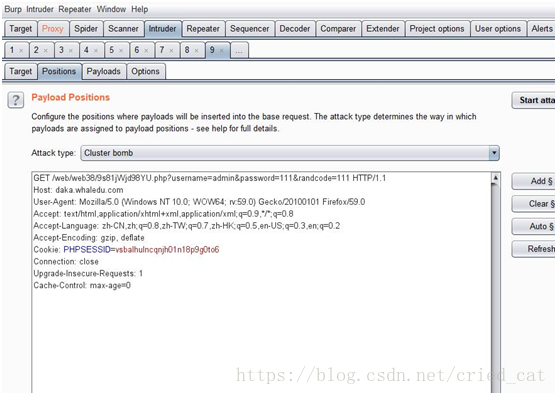

嗯,清掉$$,

然後回到瀏覽器

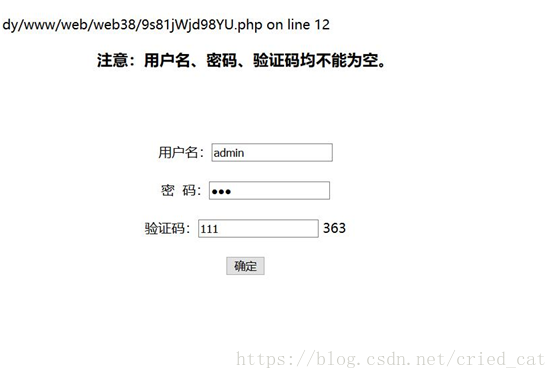

隨便寫一些東西

點選確定

我們又抓到一個包

?username=admin&password=111&randcode=111

我們把上面的這句話貼上到intruder中

把sniper改為cluster bomb(英文是集束炸彈的意思,網安世界裡它怎麼翻譯的我不知道)

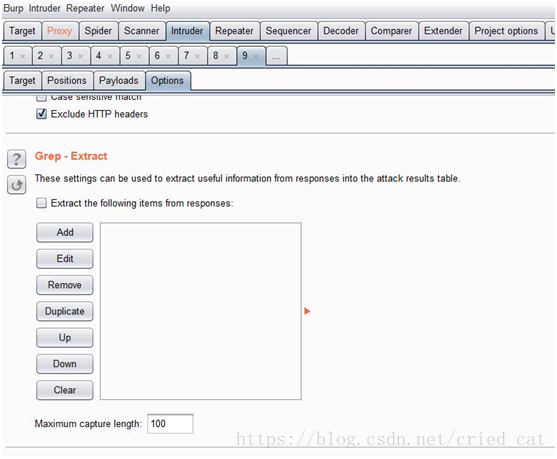

進入option

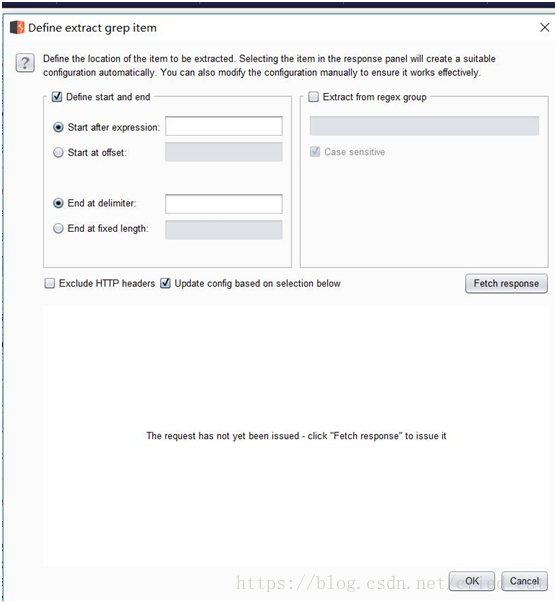

找到這裡,grep extract

點選add

再點選 fetch response

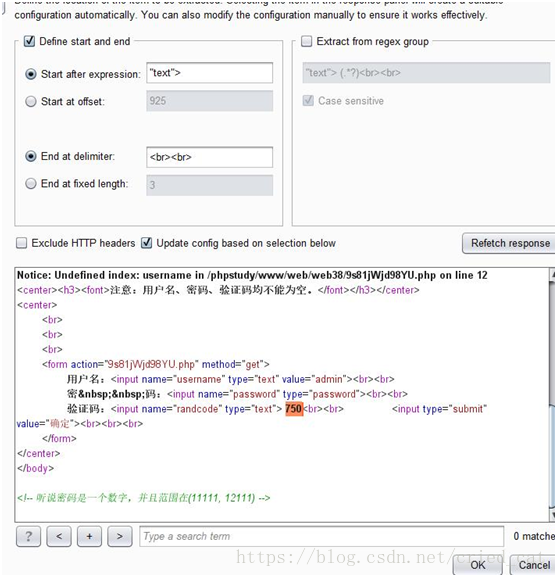

然後翻到這裡,我們把750(就是驗證碼的值)標為高亮就行

我們可以看到它是按照前後的相對位移進行的抓取

點選ok

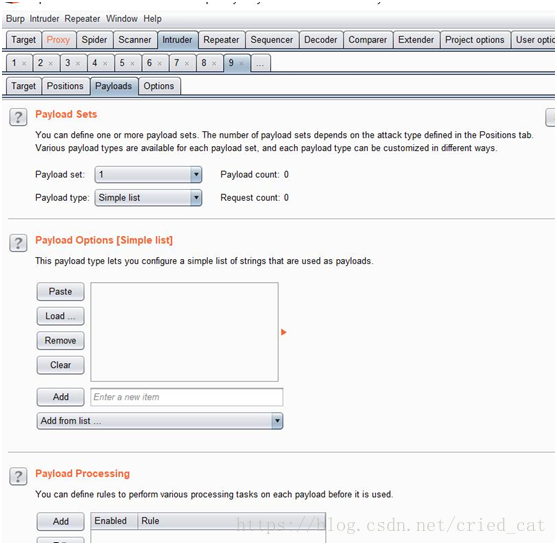

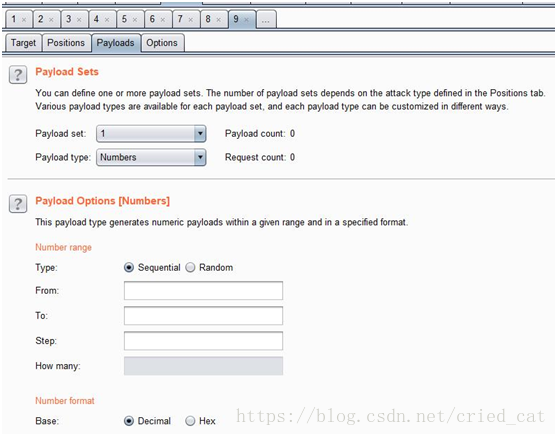

進入intruder的payloads

payload type改為number

這裡的表單一看就知道怎麼設定。起始數字,步長,終結數字。

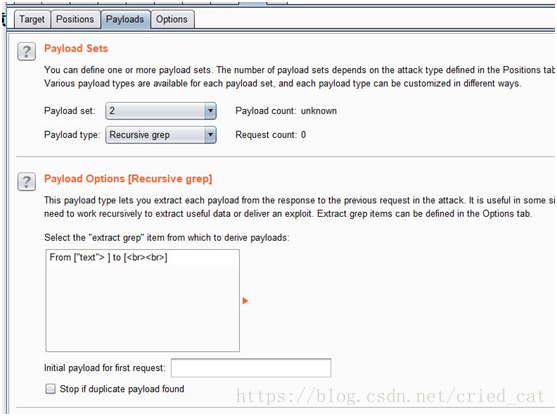

填完後,把set換成2

把payload型別換一下,然後自動就出現下圖

最終,我們進入option中把執行緒,時延設定一下後

就可以start attack了