2015阿里&看雪移動安全挑戰賽-第一題

2015阿里&看雪移動安全挑戰賽-第一題

題目傳送門:AliCrackme

網上已經有很多writeup,我也是按照烏雲上的2015移動安全挑戰賽(阿里&看雪主辦)全程回顧的基本思路來想的。但作為一個新手,就算照著教程來做也會踩到很多坑。所以我想把自己解題過程中遇到的一些細節問題跟大家分享一下。

文章中提到的環境配置是按照看雪論壇非蟲的《Android軟體安全與逆向分析》(以下簡稱《逆向》)配置的,這本書很棒,講的很詳細。在這裡安利一波。

0x01

[…apk下載安裝過程:略…]

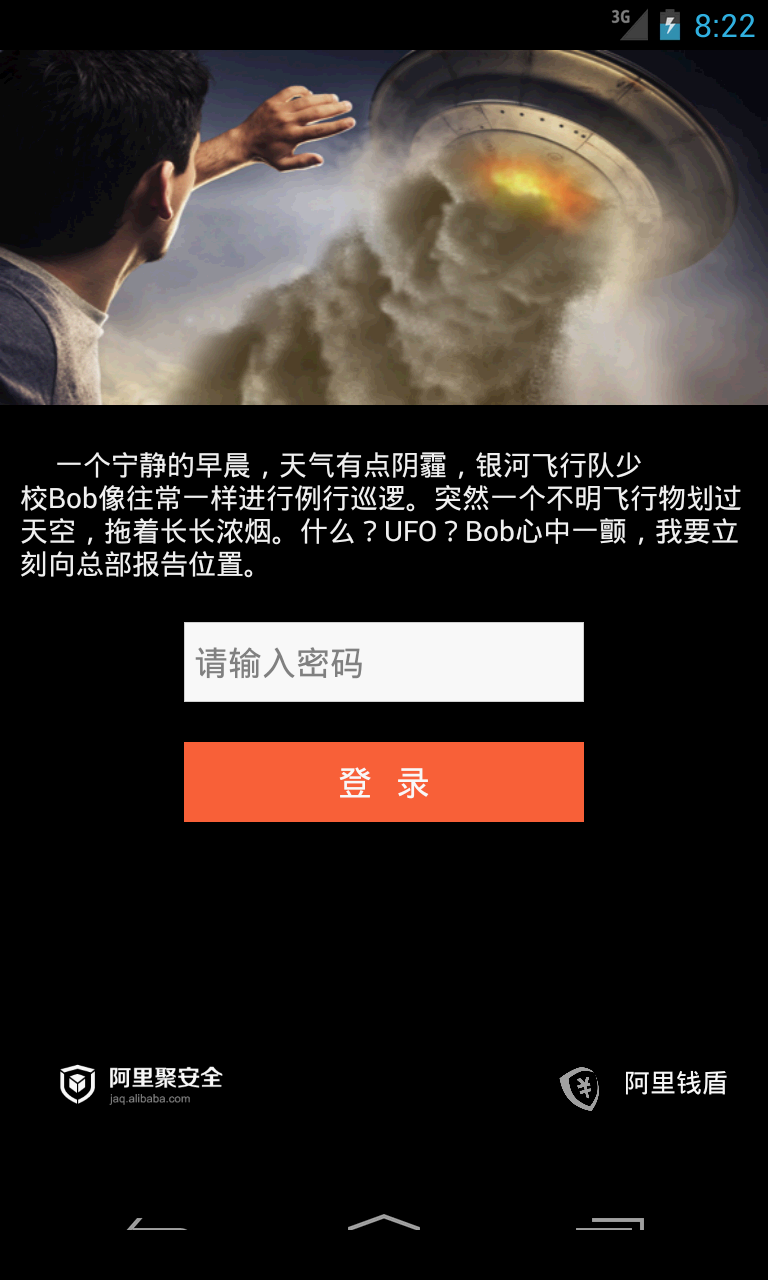

apk安裝好後,是這個樣子的

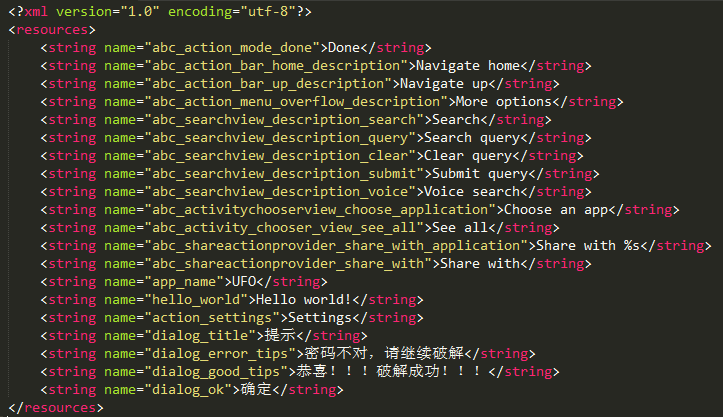

輸入密碼錯誤彈出提示,並要求繼續。按照《逆向》裡的思路,首先我嘗試了用apktool將apk反編譯成smali的做法。在strings.xml檔案中檢視是否有可疑字串。

結果沒有發現。(ps:後來看了很多資料,覺得正確的做法應該是先將dex轉jar看程式碼,然後根據程式碼來看這裡面的東西。)

0x02

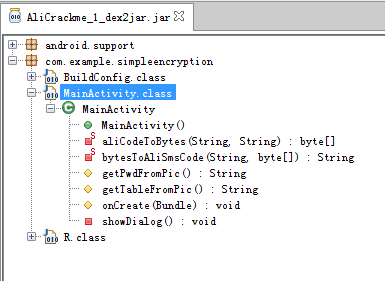

第二次嘗試用dex2jar把classes.dex轉成jar,然後用jd-gui檢視。

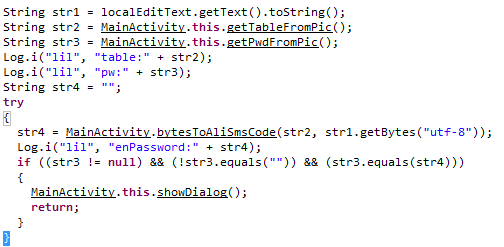

發現兩個方法:getPwdFromPic()和getTableFromPic()。它們是這樣被呼叫的:

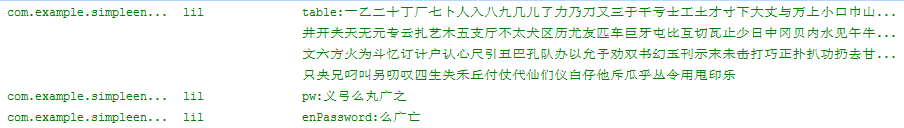

這意味著每次輸入的時候,程式都會呼叫日誌輸出table(對映表)、pw(密碼)和enPassword(輸入)。那麼我們可以在Eclipse中開啟LogCat檢視它的輸出日誌。(如何開啟LogCat請自行搜尋)

比如,我們輸入“123”,它的輸出了這些東西:

輸入的

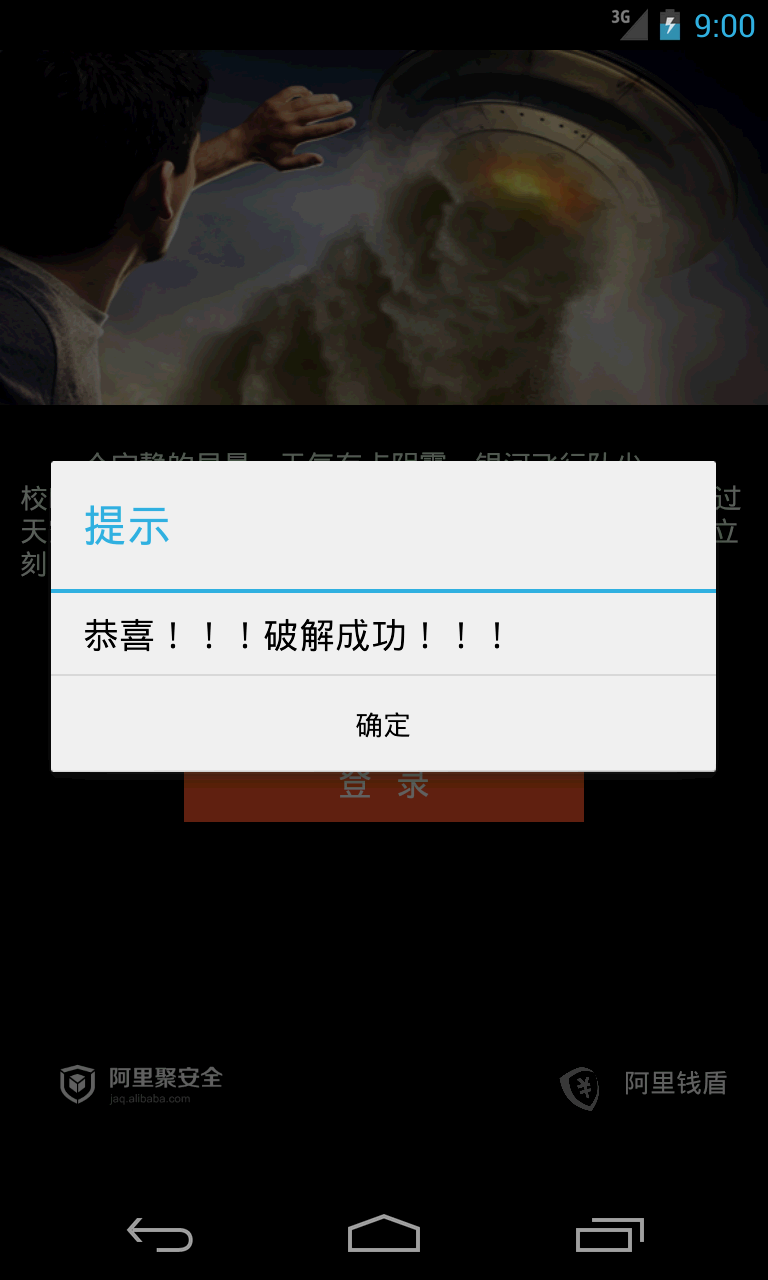

123 變成了 麼廣亡 ,這表明程式內部的對映表將數字轉換成了漢字,那麼根據pw的輸出 義弓麼丸廣之 ,我們可以逆推出它的真實密碼為:581026 輸入

581026,破解成功

0x03

在烏雲上,關於這道題的對映表是這樣說的

獲得正確註冊碼的程式碼邏輯為: 1. 從logo.png這張圖片的偏移89473處,讀取一個對映表,768位元組編碼成UTF-8,即256箇中文表 2. 從偏移91265處讀取18個位元組編碼的UTF-8(即6箇中文字元)為最終比較的密碼。然後通過輸入的字元的轉換,轉換規則就是ASCII字元編碼,去比較是否和最終密碼相等。

一開始的時候我以為需要從圖片中找出密碼來,覺得很頭疼。後來發現程式碼中存在日誌輸出,倒是直接把答案輸出了。

相關推薦

2015阿里&看雪移動安全挑戰賽-第一題

2015阿里&看雪移動安全挑戰賽-第一題 題目傳送門:AliCrackme 網上已經有很多writeup,我也是按照烏雲上的2015移動安全挑戰賽(阿里&看雪主辦)全程回顧的基本思路來想的。但作為一個新手,就算照著教程來做也會踩到很多坑。所以

2015阿里&看雪移動安全挑戰賽-第二題

2015阿里&看雪移動安全挑戰賽-第二題 題目傳送門:AliCrackme 網上已經有很多writeup,我也是按照烏雲上的2015移動安全挑戰賽(阿里&看雪主辦)全程回顧的基本思路來想的。但作為一個新手,就算照著教程來做也會踩到很多坑。所以

看雪2018安全開發者峰會,議題乾貨、安全大咖、頭腦風暴!

01 看雪2018安全開發者峰會2018年7月21日,擁有18年悠久歷史的老牌安全技術社群——看

看雪CTF 2016_第四題分析

protect follow text cef 數據 crack update ase 時也 結合前輩們的分析,自己再作一個分析,算是當做學習筆記吧! OD 下GetDlgItemTextA 這個斷點 0040148C |. 83F8 1E cmp eax

看雪CTF 2016_第五題分析

一個 div git 範圍 代碼 進行 長度 每一個 語言 這個題是一道窮舉題,考察的應該是編程能力吧! 本題算法不是很難,也是挺好分析的。 這個程序可以下 GetDlgItem 這個api可以定位到關鍵地方。 00401183 > /8A54

校園網路安全CTF 第一題 和 你真瞭解我嗎?

第一題: 需要先找到相應頭(REsponse header中的tips) <?php$flag = "***";if (isset($_GET['repo']))//檢測變數是否設定 { if (strcmp($_GET['repo'], $flag) == 0) //比較兩個

看雪CTF 2017 第六題設計思路和解題思路

這道題主要需要花時間搞清楚套路,就迎刃而解了。^_^ 1.java層稍作字串加密和類名方法名混淆處理(本來是打算java層也做點文章的@[email protected]) 解題:通過閱讀程式碼,可以知道check函式為關鍵函式,當返回為

看雪.Wifi萬能鑰匙 2017CTF年中賽---第一題

考察浮點數運算 1、OD載入,搜尋字串,查詢到錯誤或正確提示資訊,雙擊點進去。 找到以為的關鍵跳轉,下斷點,重新載入,輸入註冊碼,執行,竟然提示錯誤! 不死心的將關鍵跳轉NOP掉,儲存到檔案,執行, 結果依然報錯!果然爆破不行呀……那就老老實實檢視演算法吧。 2、在該段開始位置下斷點

[移動 APP 安全揭祕]第一期——氾濫的盜版

移動網際網路時代,移動 APP 已經滲透進大家生活點點滴滴,聊天、遊戲、購物、娛樂、出行…這些 APP 由程式設計師們辛苦開發,一方面讓使用者使用方便與舒適且不受損失,另一方面還要保障企業品牌與利益,但盜版如洪水般氾濫,影響全球數以萬計的 APP 應用。 據統計,國內應用盜版情況相

【移動安全基礎篇】——05、JEB的第一次啟動

一、Jeb下載 下載地址:https://down.52pojie.cn/Tools/Android_Tools/ 二、JAVA環境 JAVA環境自己搭建,這裡不再複述 三、設定JAVA路徑Jeb解壓後的目錄下有一個檔案jeb_wincon.bat,開啟並新增命令:set

看雪CTF2017第一題簡單分析

本題比較簡單,無殼、無VM、無密碼學,適合入門練習 中午一覺睡醒,逛逛論壇才發現有ctf比賽,就隨便看了一下 動態調一下就好了,發現確實是多解,下面我就簡單說一下自己的分析流程吧 0x00 定位關鍵跳轉 首先拿到CrackMe,就直接隨便輸入了一串字串“111111”

關於2015阿里移動推薦演算法大賽的總結(二)——推薦演算法

雖然開始走錯了路,但是也學到了東西,美團技術團隊的文件還是不錯的,喜歡的童鞋可以經常去瞅瞅,後面我會給連結的~~~~ —————————————————————————————————————————————————————————————— 具體流程 基本流程如

區間最小值 線段樹 (2015年 JXNU_ACS 算法組暑假第一次周賽)

找到 img 這不 pos line roi ssi input article 區間最小值 Time Limit : 3000/1000ms (Java/Other) Memory Limit : 65535/32768K (Java/Other) To

看雪CTF第八題

else tar ops ini 指令 text 技術分享 __init__ str vm_context 00000000 vm_context struc ; (sizeof=0x70, mappedto_32) 00000000 r0

阿裏聚安全移動安全專家分享:APP渠道推廣作弊攻防那些事兒

工作人員 感染 androi 時代 right 有效 市場 實驗 刷的 移動互聯網高速發展,要保持APP持續並且高速增長所需的成本也越來越高。美團網CEO在今年的一次公開會議上講到:“2017年對移動互聯網公司來說是非常恐的。”。主要表現在三個方面,手機數不漲了、競品太多、

移動安全技能提升播報,你想要的這類都有!

ges 能力 毫無 安卓 如何 種類 漏洞挖掘 樂趣 疑問 近年來,利用app滲透工具展開攻擊的案例層出不窮,受害者也與日俱增。雖說只要消除安全漏洞就能夠杜絕這些攻擊,但這就需要安全從業者掌握正確的安全知識。 隨著移動互聯網的迅速發展,智能手機,平板電腦,一些可穿戴設備逐漸

安天移動安全榮獲魅族Flyme“年度最佳技術合作夥伴”獎項

手機系統 type mar 流氓 移動終端 中間 資源 團隊 深度 2018年1月18日,魅族Flyme年度答謝會在惠州舉行。本次大會以“ALL WIN”為主題,邀請了魅族Flyme平臺全球合作夥伴及智能技術行業各界領導菁英。在魅族Flyme合作夥伴頒獎典禮上,安天移動安全

移動開發web第一天

開始 cti 壓縮 -c 固定 set name 頁面 特點 一、適配問題解決方案:流式布局 + viewport1、流式布局百分比布局,通過設置盒子的寬度為百分比來根據屏幕的大小進行伸縮,特點是不受固定像素的限制,內容向兩側填充2、viewport在移動端用來承載網頁的這

看雪.TSRC 2017CTF秋季賽第三題

truct item set 報錯 spring 現在 logs 封裝 檢測方法 看雪.TSRC 2017CTF秋季賽第三題 wp 這是一道很簡單的題,反調試的坑略多。這道題采用了很多常用的反調試手段,比如調用IsDebuggerPresent、進程名檢查等等。另外也有利用

第二屆“強網杯”全國網絡安全挑戰賽來襲——線上賽

問題 ted nbsp AI 協調 及其 sans 線上 方式 為全面貫徹習主席關於網絡安全和信息化工作的一系列重要指示精神,延攬儲備鍛煉網信領域優秀人才,提升國家網絡空間安全能力水平,舉辦第二屆“強網杯”全國網絡安全挑戰賽。該比賽是面向高等院校和國內信息安全企業的