Bugku雜項隱寫2

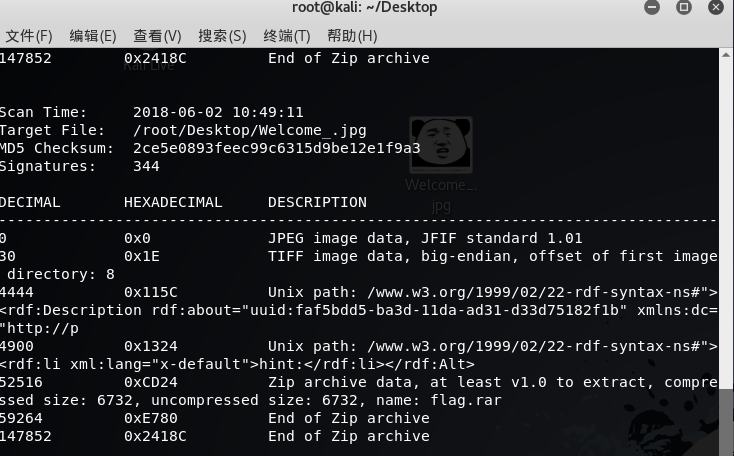

開啟是這張圖片,放入liunx下的binwalk分析圖片中有個zip壓縮包

用kali裡的foremost提取壓縮包,會提取出三個檔案,其中flag.rar與提示.jpg是CD24.zip壓縮包的內容。

通過提示得到密碼和KQJ三個字母有關通過ARCHRP軟體進行暴力破解獲得密碼為871,解壓獲得一張圖片

很明顯eTB1IEFyZSBhIGhAY2tlciE=是Base64加密,通過解密獲得y0u Are a [email protected]!

相關推薦

Bugku雜項隱寫2

開啟是這張圖片,放入liunx下的binwalk分析圖片中有個zip壓縮包用kali裡的foremost提取壓縮包,會提取出三個檔案,其中flag.rar與提示.jpg是CD24.zip壓縮包的內容。通過提示得到密碼和KQJ三個字母有關通過ARCHRP軟體進行暴力破解獲得密碼

bugku-雜項-隱寫

winhex 開啟 修改 十六進位制內容 (固定)八個位元組89 50 4E 47 0D 0A 1A 0A為png的檔案頭 (固定)四個位元組00 00 00 0D(即為十進位制的13)代表資

Bugku Misc 隱寫2

附件是一張圖片,使用binwalk發現不是一張單純的圖片 話不多少,分離,得到了一個壓縮包和圖片,壓縮包開啟沒內容,習慣性的看看有沒有嵌入檔案 不多說,分離,得到一個加密壓縮包,之前的圖片也應該是對這裡的提示吧 根據提示,嘗試了KQJ種種排列,不對,於是爆破:

Bugku-雜項-隱寫(WP)

0x00 說明 這是Bugku的雜項中一道標明隱寫的題目。 0x01 思路 下載圖片開啟後發現圖片好像並沒有展示完全,所以考慮使用FlexHex工具。 0x02 解題 1. 第一步,將圖片拖進FlexHex工具。 根據圖片格式,我們發

Bugku 雜項 隱寫

寬度 src win img http 字節 發現 隱寫 ima 隱寫 下載後打開壓縮包發現是一張圖片 用winhex打開 圖中紅色框內是PNG的PE頭 在IHDR後面的八個字節(黃色框部分)為該圖片的長度、寬度信息 將黃色框內最後一個字節由A4改為F4後另存為圖片,出

雜項_隱寫2

圖片 網上 鏈接 查看 for baidu 傳送門 復制 破解 題目傳送門:https://ctf.bugku.com/files/af49803469dfdabb80acf562f9381335/Welcome_.jpg 題解: 在kili下,用binwalk查看此圖片

Misc雜項隱寫題writeup

lose inux mis color clas -s chunk div 壓縮包 MISC-1 提示:if you want to find the flag, this hint may be useful: the text files within each zip

Bugku Misc 隱寫WP

隱寫 題目給了一個rar壓縮包,解壓出來後是這樣一張圖片。 我們把它放到kali中,用binwalk分析一下。 發現只是一張圖片而已。但這時候發現一個問題,這張圖片並不能開啟。 說明有人對圖片進行了改動,還是用winhex開啟圖片。紅框中

bugku 隱寫 筆記

info 流程 壓縮 方法 啟動 但是 wal walk 改變 1.隱寫 按照流程走沒發現什麽東西 binwalk發現有兩個壓縮文件 但是foremost發現沒有壓縮的 又writeup了 說是binwalk 誤報,才指導還有一種方法是改變圖片寬高的方法 (感謝大佬們)

Bugku隱寫1(WinHex的學習)

將圖片在WinHex裡開啟 第二行,前四位是寬,後四位是高。(這裡兩個數字在一起,是為一位) PC機對有多位的十六進位制的資料的儲存方法是:低位在前,高位在後(16進制中,最右邊為最低位) 有大佬說,把圖片扔到虛擬機器裡,寬和高不匹配的話打不開 手動嘗試,出現的錯誤是:無法載入物件,IHDR

理解計算:從根號2到AlphaGo番外篇——眼見未必為實--漫談影象隱寫術

有很多技術都致力於保護資訊保安,其中有兩類技術最為著名,一個是密碼學,另一類就是密寫術,也稱為隱寫術。應邀藉此機會向大家談談隱寫術這個很多人都不太熟悉的領域。本文將帶領大家瞭解隱寫技術發展的歷史,現代隱寫術的基本方法及問題。最重要的是,我將帶領大家進一步瞭解是深度生成模型(生成對抗網路)技對

CTF雜項之音頻隱寫

image .com info 聯想 ctf 軟件 容易 直接 bsp 題目來自bugku 二話不說,直接上圖 由題目可以看出,這題需要用到一個KEY,加上又是一段音頻,很容易聯想到一個著名的音頻隱寫解密軟件Mp3stego 直接上工具 ok,成功Get F

UNCTF雜項題Hidden secret 之NTFS交換資料流隱寫

---恢復內容開始--- 做這道題目的經歷比較坎坷,題目中用於隱藏flag的jpg檔案出了問題,導致不能被交換資料流隱寫所以出題人換了一次題目,最後做法也換了,不過出題人一開始的考察點還是基於NTFS交換資料流隱寫。 0x1.什麼是NTFS資料交換流(ADS) NTFS交換資料流(Alternate D

CTF 隱寫術 Mp3stego

key 解壓 nbsp 積分 size image span base vip 題目是一張小姐姐皂片 1. 直接上foremost進行分離,意料之中的驚喜 中規中矩的題目 2. 解壓發現 題目中給了一把key,可以想到Mp3stego可以藏txt到m

圖片隱寫術總結

後綴 一起 跳過 coo txt cool rem 分離 關於 一直比較喜歡做雜項(雖然還是很垃圾),就感覺很有意思。總結了一些關於圖片隱寫的姿勢,一起學習~ 1.另存為圖片 (還有直接看文件信息,可能就在文件信息裏面)2.改後綴 zip / rar /txt3.扔win

隱寫術總結

blank 影響 toolbar lba umt trac pow combine 開發 0x00 前言 之前還沒有見到drops上有關於隱寫術的總結,我之前對於隱寫術比較有興趣,感覺隱寫術比較的好玩。所以就打算總結總結一些隱寫術方面的東西。寫的時候,可能會有錯誤的地方,

一點隱寫小技巧?

ive shel pytho windows 提示 可能 兩張 ebr 深深 1.hex以後如果在右側有文件的後綴一般先把這個文件改為.rar/.zip然後解壓縮解壓出來這個文件裏面的另一個類型文件。(如2333.gif/document.xml) rar/zip格式特征:

記XDCTF的misc之旅---base64隱寫

ping 個數 new for return lin logs pri ide bWFpbigpe2ludCBpLG5bXT17KCgoMSA8PDEpPDwgKDE8PDEpPDwoMTw8Cm==ICAgICAgIDEpPDwoMTw8KDE+PjEpKSkrKCgxP

binwalk解開隱寫

tar 技術分享 es2017 tps https 圖片顯示 log alt 嵌入 提供下載:https://files.cnblogs.com/files/xishaonian/yanhuo.rar 得到的時候是rar格式的,首先先判斷一下其是否格式正確,直接丟Winh

隱寫術小結

一個 ctf 動圖 win bin 修改 lsb 答案 成功 1.拿到一個隱寫的題目,首先打開一個正常的文件與之進行對比。看一下十六進制頭會不會一樣。確定好其正確的後綴 案例: 一個gif文件使用hexwin打開開頭是39 61並非gif的。然後我們在前