Bugku Misc 隱寫WP

隱寫

題目給了一個rar壓縮包,解壓出來後是這樣一張圖片。

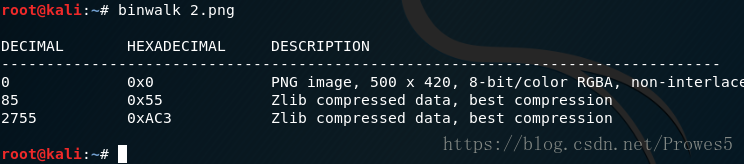

我們把它放到kali中,用binwalk分析一下。

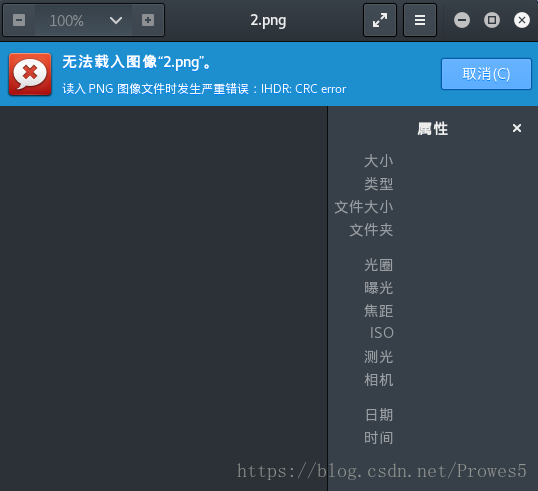

發現只是一張圖片而已。但這時候發現一個問題,這張圖片並不能開啟。

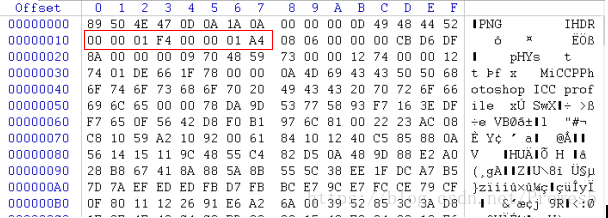

說明有人對圖片進行了改動,還是用winhex開啟圖片。紅框中的資料代表的圖片的長度和寬度,我們將後邊的A4改為F4並儲存。

發現沒有什麼變化,因為圖片的字型是黑色的,我們用畫圖開啟,就得到了flag。

相關推薦

Bugku Misc 隱寫WP

隱寫 題目給了一個rar壓縮包,解壓出來後是這樣一張圖片。 我們把它放到kali中,用binwalk分析一下。 發現只是一張圖片而已。但這時候發現一個問題,這張圖片並不能開啟。 說明有人對圖片進行了改動,還是用winhex開啟圖片。紅框中

Bugku Misc 隱寫2

附件是一張圖片,使用binwalk發現不是一張單純的圖片 話不多少,分離,得到了一個壓縮包和圖片,壓縮包開啟沒內容,習慣性的看看有沒有嵌入檔案 不多說,分離,得到一個加密壓縮包,之前的圖片也應該是對這裡的提示吧 根據提示,嘗試了KQJ種種排列,不對,於是爆破:

Bugku-雜項-隱寫(WP)

0x00 說明 這是Bugku的雜項中一道標明隱寫的題目。 0x01 思路 下載圖片開啟後發現圖片好像並沒有展示完全,所以考慮使用FlexHex工具。 0x02 解題 1. 第一步,將圖片拖進FlexHex工具。 根據圖片格式,我們發

bugku-雜項-隱寫

winhex 開啟 修改 十六進位制內容 (固定)八個位元組89 50 4E 47 0D 0A 1A 0A為png的檔案頭 (固定)四個位元組00 00 00 0D(即為十進位制的13)代表資

Bugku雜項隱寫2

開啟是這張圖片,放入liunx下的binwalk分析圖片中有個zip壓縮包用kali裡的foremost提取壓縮包,會提取出三個檔案,其中flag.rar與提示.jpg是CD24.zip壓縮包的內容。通過提示得到密碼和KQJ三個字母有關通過ARCHRP軟體進行暴力破解獲得密碼

Bugku 雜項 隱寫

寬度 src win img http 字節 發現 隱寫 ima 隱寫 下載後打開壓縮包發現是一張圖片 用winhex打開 圖中紅色框內是PNG的PE頭 在IHDR後面的八個字節(黃色框部分)為該圖片的長度、寬度信息 將黃色框內最後一個字節由A4改為F4後另存為圖片,出

記XDCTF的misc之旅---base64隱寫

ping 個數 new for return lin logs pri ide bWFpbigpe2ludCBpLG5bXT17KCgoMSA8PDEpPDwgKDE8PDEpPDwoMTw8Cm==ICAgICAgIDEpPDwoMTw8KDE+PjEpKSkrKCgxP

實驗吧-隱寫-大雄和哆啦A夢 -WP

一個 繼續 dd命令 win es2017 ctf .com blog 通過 鏈接:http://ctf5.shiyanbar.com/stega/base.jpg 老套路 binwalk 發現裏面有一個RAR壓縮文件 通過dd命令把它分離出來 dd if=base.j

[Misc] 取證分析/隱寫學習

win 文件 目錄 image uda wire https nal 自帶 文件file磁盤disk網絡數據包pcap內存dump鏡像imagefile/identify/strings常見文件特征串https://en.wikipedia.org/wiki/List_of

Misc雜項隱寫題writeup

lose inux mis color clas -s chunk div 壓縮包 MISC-1 提示:if you want to find the flag, this hint may be useful: the text files within each zip

bugku 隱寫 筆記

info 流程 壓縮 方法 啟動 但是 wal walk 改變 1.隱寫 按照流程走沒發現什麽東西 binwalk發現有兩個壓縮文件 但是foremost發現沒有壓縮的 又writeup了 說是binwalk 誤報,才指導還有一種方法是改變圖片寬高的方法 (感謝大佬們)

Bugku隱寫1(WinHex的學習)

將圖片在WinHex裡開啟 第二行,前四位是寬,後四位是高。(這裡兩個數字在一起,是為一位) PC機對有多位的十六進位制的資料的儲存方法是:低位在前,高位在後(16進制中,最右邊為最低位) 有大佬說,把圖片扔到虛擬機器裡,寬和高不匹配的話打不開 手動嘗試,出現的錯誤是:無法載入物件,IHDR

Misc 總結 ----隱寫術之圖片隱寫(二)

實驗簡介 隱寫術是關於資訊隱藏,即不讓計劃的接收者之外的任何人知道資訊的傳遞事件(而不只是資訊的內容)的一門技巧與科學。英文寫作Steganography,而本套教程內容將帶大家瞭解一下CTF賽場上常見的圖片隱寫方式,以及解決方法。有必要強調的是,隱寫術與密碼編碼是完全

MISC總結——隱寫術(四)

目錄 這一篇是繼上一篇之後的另一篇關於隱寫術在ctf比賽中常見的套路問題: 這應該是關於隱寫術問題的最後一篇文章了!! 如果有喜歡的請關注一下哦!!!! 隱寫術介紹: 隱寫術是關於資訊隱藏,即不讓計劃的接收者之外的任何人知道資訊的傳遞

大雄和哆啦A夢WP(實驗吧-隱寫術)

前言: 本文是實驗吧訓練題庫裡隱寫術部分的一道題:“大雄和哆啦A夢”的Write Up. 解題檔案: 解題檔案是一張圖片 看到是圖片,首先想到用Stegsolve檢視是不是有隱藏的二維碼——但是並沒有發現二維碼。 之後在Stegsolve中依次開啟”Analyse-&g

小蘋果WP(實驗吧-隱寫術)

本文由荒原之夢原創,原文連結:http://zhaokaifeng.com/?p=706 前言:本文是實驗吧訓練題庫裡隱寫術部分的一道題:“小蘋果”的Write Up. 題目連結:http://www.shiyanbar.com/ctf/1928 解題檔案: 觀察題目

實驗吧隱寫術WP(三)

1.心中無碼(http://www.shiyanbar.com/ctf/1947) 直接stegsolve看發現沒怎麼樣,但是在blue的0處看起來有問題 跑python#coding:utf-8from PIL import Imagelena = Image.o

實驗吧隱寫術WP 五)

1.so beautiful so white(http://www.shiyanbar.com/ctf/1904) 解壓後得到png,zip png是空白的,ss看看,發現key 用其來解壓zip,得到gif,不過gif顯示不出,目測是少了檔案頭,用winhex補

實驗吧隱寫術WP(二)

1.Rose(http://www.shiyanbar.com/ctf/1814) 這題目我做不出來,經過提示,才知道這是steghide rose.jpg是用steghide加password來隱藏資料的,但是我們不知道password,所以需要爆破 在

實驗吧隱寫術WP(一)

2.聽會歌吧(http://www.shiyanbar.com/ctf/19) 開啟頁面,直接點的話就會直接下載,所以我們先看看原始碼 發現 隨便點選哪一條都行 發現頁面很卡。。 看原始碼,亂七八糟的 發現提供的值是base64的,比如eGl