Bugku 雜項 爆照(08067CTF)

這是個很有意思的題目。

從網站上可以下載下一張圖片。

使用foremost進行提取,可以提取出一個壓縮包。

壓縮包包含一個動圖,和8張沒有後綴名的檔案。

使用binwalk分析每張圖片,發現88,888,8888,存在修改的痕跡。

很明顯88檔案有個二維碼,通過掃描獲得bilibili。

8888檔案隱藏了個圖片檔案,分解出的圖片為二維碼圖片,掃描獲得panama

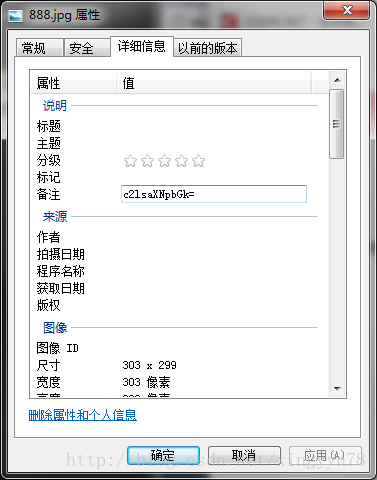

根據flag格式,推測888檔案也可以獲取一部分flag。

通過vim檢視888檔案,包含<?xpacket begin ……,這是圖片一些有關影象屬性的資訊。

將其後綴名新增上.jpg,檢視其屬性,從備註中獲得一個使用base64加密的密文,解密得到silisili

故該題flag為flag{bilibili_silisili_panama}

相關推薦

Bugku 雜項 爆照(08067CTF)

這是個很有意思的題目。從網站上可以下載下一張圖片。使用foremost進行提取,可以提取出一個壓縮包。壓縮包包含一個動圖,和8張沒有後綴名的檔案。使用binwalk分析每張圖片,發現88,888,8888,存在修改的痕跡。很明顯88檔案有個二維碼,通過掃描獲得bilibili

BugKu 雜項-這麽多數據包

可能 基礎 cookie 數據 現在 編碼 技術分享 三次握手 解碼 前邊的都是些無關緊要,只要有點網絡的基礎我想應該都能懂,往下看,一直到NO104,這是在幹什麽? 源ip138一直向目標ip159發送syn握手包,想要建立連接,其實就是端口掃描,原理就是,想和你某個端

Bugku—雜項—come_game(wp)

0x00 前言 這是Bugku—雜項—come_game,是第七季極客大挑戰中的題。 0x01 解題過程 下載好題目,解壓開啟檔案,開啟可執行檔案 進行通關玩耍,會發現生成一個檔案,用記事本開啟,你會發現發現裡面記錄了通關數,考慮更為為最後一關

Bugku—雜項—眼見非實(ISCCCTF)(WP)

0x00 前言 這是Bugku—雜項中一道叫做眼見非實的題目。主要是對.xml的考察。 0x01 解題過程 下載好該zip檔案後會發現該壓縮檔案沒有後綴,於是加上字尾再解壓。 2. 開啟解壓檔案後,是一個docx文件,但是開啟后里面是一些亂碼。 3.

Bugku雜項

1.簽到題 只要關注公眾號就可以得到 flag---開胃菜 2.這是一張單純的圖片 用Winhex開啟,會發現最下面有一行編碼: key{you&a

教程+資源,python scrapy實戰爬取知乎最性感妹子的爆照合集(12G)!

一.出發點: 之前在知乎看到一位大牛(二胖)寫的一篇文章:python爬取知乎最受歡迎的妹子(大概題目是這個,具體記不清了),但是這位二胖哥沒有給出原始碼,而我也沒用過python,正好順便學一學,所以我決定自己動手搞一搞. 爬取已經完成,文末有 python的原始碼和妹子圖片的百度雲地址 二.準備:

bugku 雜項 wp

1.這是一張單純的圖片 點進題目中確實是一張單純的圖片233333 嗯,直接用winhex開啟看看 在最後發現了一段編碼,用Unicode解密看看。 flag出現了:key{you are right} 2.寫隱 解壓之後是一張照片, 直接用w

bugku-雜項 聽首音樂

下載檔案,是個wav檔案,用Audacity開啟,發現有 放大後記錄下來:(每一組後面加上空格) ..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -.. ----- .---- ---.. ---.. .

bugku-雜項 convert

開啟題目檔案,一大堆01碼,用py轉換成hex f=open("in.txt","r") print hex(int(str(f.read()),2)) f.close() 轉換出來就是下面這一溜 0x526172211a0700cf907300000d000000000

翻翻git之---編譯器般高大上的WebView RichEditor (PS:家裡兩個小祖宗大爆照)

P1 廢話:(不想看的同學可以跳到P2) 本週忙有點忙(都是私事),幾乎每天都是忙到12點多(昨天是去接噹噹),今天是週五強行下午抽時間再來一發。 這裡再爆下照,我的2個寶貝“孩子”,麥麥和噹噹(麥麥就是我頭像那個,不過剛來他們的別墅我還沒畫好,也沒做

bugku雜項筆記

3.隱寫 用winhex檢視檔案,(WinHex可用來檢查、修復檔案,也可以看到其他程式隱藏起來的檔案和資料) 89 50 4E 47 0D 0A 1A 0A為png的 檔案頭,在檢視PNG檔案格式時,IHDR後面的八個位元組就是寬高的值 參考別的文章說明(將圖片放在Linux下,

bugku-雜項-隱寫

winhex 開啟 修改 十六進位制內容 (固定)八個位元組89 50 4E 47 0D 0A 1A 0A為png的檔案頭 (固定)四個位元組00 00 00 0D(即為十進位制的13)代表資

20171119 BUGKU雜項兩則

20171119 BUGKU雜項兩則 好多數值 1. 開啟記事本發現是一串0-255的數字,推測是RGB的數字表示形式。 2. 看了一下總共有61366組,分解一下因數2*61*503 3. 每組資料對應一個畫素點,圖片寬度推測503*122,擼個pytho

Bugku雜項隱寫2

開啟是這張圖片,放入liunx下的binwalk分析圖片中有個zip壓縮包用kali裡的foremost提取壓縮包,會提取出三個檔案,其中flag.rar與提示.jpg是CD24.zip壓縮包的內容。通過提示得到密碼和KQJ三個字母有關通過ARCHRP軟體進行暴力破解獲得密碼

爆照

下載下來的圖片是一個萌萌噠的二次元妹子。先扔binwalk看一下要被嚇死了……foremost提取得到了以下這一堆東西(出題人也是很無聊啊)把這8個沒有後綴的檔案逐個binwalk發現88、888、8888是被修改過的圖片。用HxD看了一下,在8的最後發現了【flag】字串—

Bugku 雜項 啊噠

安全 大學 提示 網絡安全 壓縮 walk 需要 提取 發現 有趣的表情包來源:第七屆山東省大學生網絡安全技能大賽 下載下來安裝包後可以得到一張圖片,010發現jpg後面還夾帶著一些東西,用binwalk提取後得到一個壓縮包,但是需要密碼。 我卡在這裏了,嘗試了暴力,覺

Python爬取虎撲步行街,爆照區中的照片

使用的是Python3+reqeusts 原始碼如下 更新於2017年9月16日 #encoding:gbk import requests import re import time def get_pages(url):#拼湊每

Bugku-雜項-隱寫(WP)

0x00 說明 這是Bugku的雜項中一道標明隱寫的題目。 0x01 思路 下載圖片開啟後發現圖片好像並沒有展示完全,所以考慮使用FlexHex工具。 0x02 解題 1. 第一步,將圖片拖進FlexHex工具。 根據圖片格式,我們發

bugku 雜項 部分

開啟連結,將圖片儲存到本地,直接winhex,發現一段utf-8編碼: 解碼得到flag 隱寫 下載是一個png圖片 png圖片格式詳解 丟進winhex,找到IHDR 將高修改為f4,儲存,開啟圖片得到flag。 得到檔案

Bugku 雜項 這是一張單純的圖片

alt winhex 我們 bubuko .com 關於 雜項 實體 字符 這是一張單純的圖片 將圖片用winhex打開 會發現在最後的部分有html實體編碼 decode一下得到 key{you are right} 關於html實體編碼 對於某些特殊字符如 &l